Zugriffsverwaltung, manchmal auch Identitäts- und Zugriffsmanagement genannt, ist der Oberbegriff für die Prozesse, die erforderlich sind, um sicherzustellen, dass Ihre Teammitglieder angemessenen Zugriff auf IT-Ressourcen haben. Dazu gehört die Verhinderung des Zugriffs unberechtigter Personen auf bestimmte Ressourcen und Informationen. Die Verwaltung von Zugriffsrechten ist von entscheidender Bedeutung für die Sicherheit, Effizienz und Compliance Ihres Unternehmens.

Dieser Artkiel gibt einen Überblick über die Grundlagen der Zugriffsverwaltung, gefolgt von meiner Liste der besten Zugriffsüberprüfungstools, die heute erhältlich sind. Wenn Sie keine Zeit haben, diesen Artikel vollständig zu lesen, hier ist meine Top-Empfehlung: SolarWinds® Access Rights Manager. Dieses Tool verbindet Funktionalität mit Raffinesse und Benutzerfreundlichkeit. Mit anderen Worten, es trifft den optimalen Punkt für die Benutzererfahrung und bietet Ihnen alles, was Sie möglicherweise benötigen, ohne Probleme oder Komplikationen.

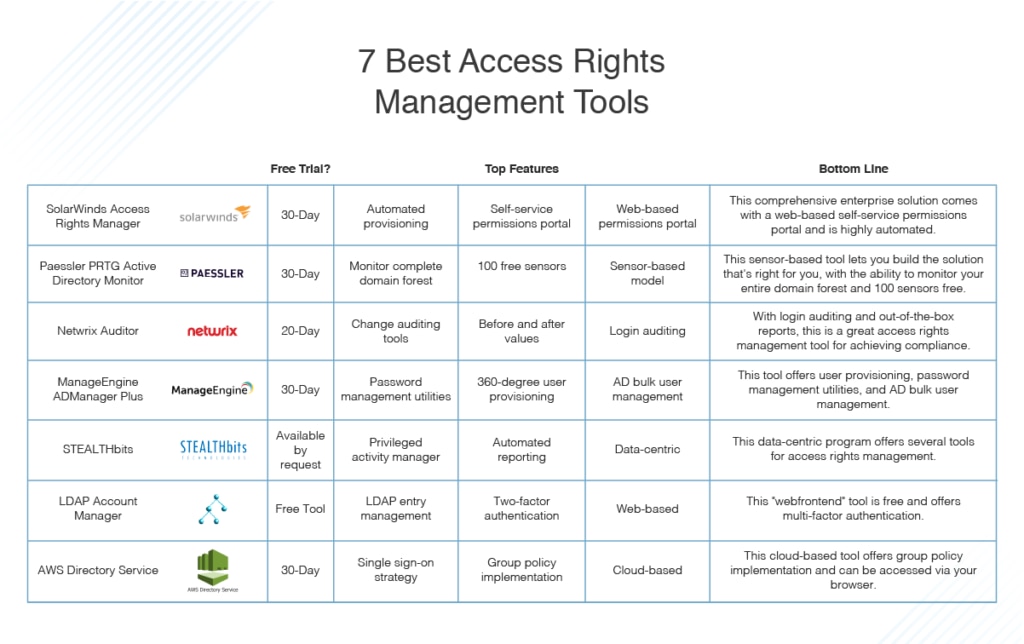

Bester Manager für Verwaltungstool von Zugriffsrechten

Hier ist meine Liste der besten verfügbaren Tools zur Verwaltung von Zugriffsrechten. Wenn Sie überlegen, welches für Sie das Richtige ist, überlegen Sie, welche Dienstprogramme für Ihr Unternehmen eine Priorität darstellen. Sie legen Wert auf Einfachheit statt auf Funktionalität? Sie suchen ein einfaches, kostenloses Tool für minimale Anforderungen? Oder möchten Sie eine Lösung, die auf den geschäftlichen Einsatz ausgerichtet ist, skalierbar und leistungsstark ist? Auf dieser Liste ist für jeden etwas dabei. Hoffentlich haben Sie eine gute Vorstellung davon, welche Software für die Benutzerzugriffskontrolle für Ihr Unternehmen am besten geeignet ist.

SolarWinds ist ein bekannter Name unter Netzwerkadministratoren. Dieses Unternehmen hat den Ruf, einige der besten Netzwerküberwachungs- und Verwaltungstools auf dem Markt zu entwickeln. SolarWinds hebt sich von seinen Mitbewerbern ab, weil es ihm irgendwie gelingt, sowohl die optimale Quantität als auch die optimale Qualität seiner Produkte zu erzielen. Mit anderen Worten, die SolarWinds-Tools bieten eine Reihe von Funktionalitäten, ohne Kompromisse bei der Raffinesse ihrer Technologie einzugehen.

Sie würden erwarten, dass der Fehler in diesem Angebot in seiner Bereitstellung liegt, aber hier glänzt SolarWinds wirklich mit intelligenten und intuitiven Benutzeroberflächen, die einfach zu bedienen und dynamisch sind. SolarWinds bietet auch einige äußerst großzügige kostenlose Tools an, darunter einen kostenlosen Subnetzrechner und TFTP Server und ein Tool zur Analyse von Berechtigungen im Active Directory (mehr dazu unten).

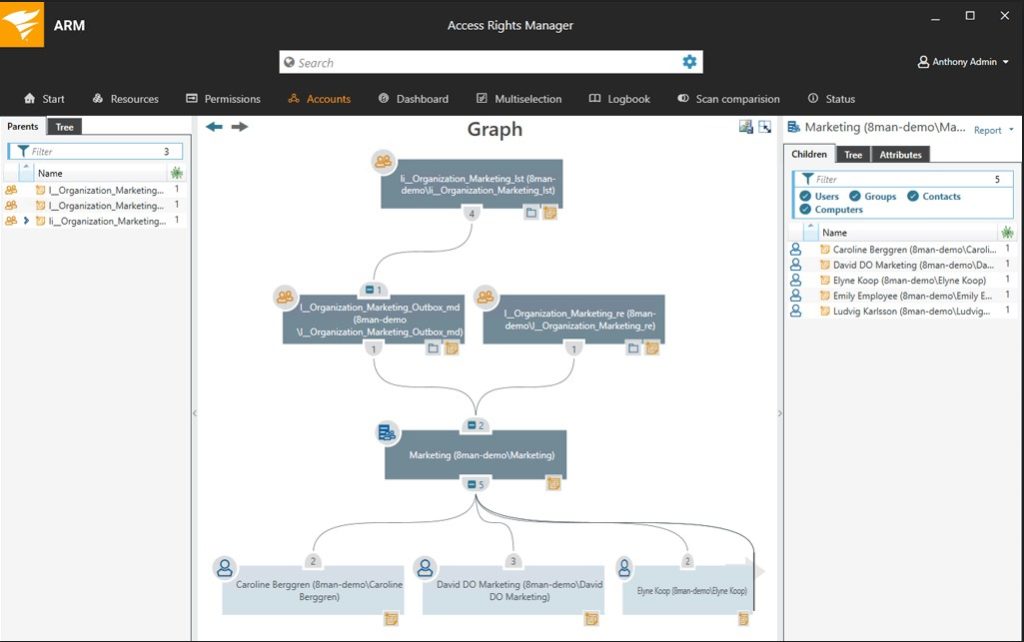

Access Rights Manager (ARM) ist keine Ausnahme für die Reputation von SolarWinds. Diese Software bietet eine mühelose Lösung durch die Linse einer sehr intuitiven Benutzeroberfläche, und es ist unschlagbar als Enterprise-Lösung. Es ist nur für die Windows Server-Umgebung verfügbar, aber es kann auf AD-Verzeichnisse für eine Reihe von Diensten zugreifen, einschließlich NTFS und Microsoft Exchange Server.

Wenn Sie nach Enterprise Access Management-Funktionen suchen, priorisiert die ARM-Lösung die wichtigsten Elemente des Benutzerzugriffs und liefert detaillierte Berichte. Das Programm wurde entwickelt, um die Verwaltung von Zugriffsrechten zu vereinfachen, sodass Sie Sicherheitsvorfälle schnell untersuchen und darauf reagieren können und unsichere Konfigurationen proaktiv behandeln können. Dieses Tool entlastet die Verwaltung, indem es eine automatisierte Bereitstellung und sogar Aufhebung der Bereitstellung von Konten bereitstellt, sodass sich das Erfüllen von SLAs einfach anfühlt und Sie gleichzeitig die Anmeldeinformationen der Benutzer schützen können.

ARM verfügt sogar über ein Self-Service-Berechtigungsportal, das eine sichere Delegierung an Dateneigentümer ermöglicht. Diese Benutzerzugriffssteuerungssoftware enthält Warnfunktionen, die Ihnen sofortige Benachrichtigungen zukommen lassen, wenn etwas Ungewöhnliches passiert – z. B. nicht autorisierte Aktivitäten oder ein falsch konfiguriertes Konto. Durch die Maximierung der Sichtbarkeit auf diese Weise können Sie potenziellen Missbrauch von Rechten untersuchen und die Durchsetzung von Sicherheitsrichtlinien validieren. Das webbasierte Self-Service-Berechtigungsportal, auf das von jedem Gerät aus zugegriffen werden kann, ermöglicht eine sichere Delegierung der Rechteverwaltung an den Dateneigentümer und ermöglicht so eine verbesserte Rechenschaftspflicht.

Access Rights Manager automatisiert Prozesse, wo immer möglich, so dass minimale manuelle Eingriffe erforderlich sind. Erstellen, Ändern und Löschen von Benutzerkonten werden durch rollenspezifische Vorlagen automatisiert. Das Programm bietet auch Audit-Trails aller Zugriffsebenenänderungen und Kontoaktivitäten, wodurch Compliance-Audits viel einfacher werden.

Mir gefällt das Layout des Access Rights Managers, das das Navigieren zwischen den Bereichen einfach macht. Viele Überwachungs- und Verwaltungsprogramme sind gewöhnungsbedürftig, weil so viel los ist, dass es zunächst unmöglich ist, sich zurechtzufinden. Mit Access Rights Manager gibt es keine Lernkurve, sodass Sie sofort loslegen können. Wenn Sie auf Probleme stoßen, können Sie sich an die SolarWinds Support-Techniker wenden, die jederzeit für Fragen zur Verfügung stehen. Eine kostenlose 30-Tage-Testversion von Access Rights Manager finden Sie hier.

Wenn Sie nach einer kostenlosen Benutzerzugriffskontrollsoftware suchen, empfehle ich Ihnen, mit SolarWinds Permissions Analyzer for Active Directory zu beginnen. Dies ist ein einfaches Tool, aber seine nützlichen Dienstprogramme machen es hier erwähnenswert. Mit Permissions Analyzer können Sie schnell feststellen, wie Benutzerberechtigungen vererbt wurden, und die Berechtigungen nach Benutzern oder Gruppen durchsuchen. Benutzerberechtigungen können auch anhand von Berechtigungen und Gruppenmitgliedschaften analysiert werden.

PRTG von Paessler ist ein weiteres beliebtes Netzwerküberwachungsprodukt mit großer Fangemeinde. Dieses Tool ist, was Sie daraus machen, mit der Fähigkeit, sehr umfassend zu sein und als vollständige Netzwerküberwachungslösung dienen. Dies liegt daran, dass es ebenso wie das Preismodell sensorbasiert ist, was bedeutet, dass Sie nichts verwenden oder für etwas bezahlen, was Sie nicht benötigen. Aktivieren Sie einfach die für Sie nützlichsten Sensoren.

Es gibt Tausende von Sensoren, die fast alles abdecken, was Sie sich vorstellen können, und mit der unbegrenzten Version von PRTG können Sie auf alle zugreifen. Alternativ, wenn Sie weniger als 100 Sensoren verwenden, müssen Sie nichts bezahlen. Wenn Sie also ausschließlich an einem Tool zur Verwaltung von Zugriffsrechten interessiert sind, können Sie den PRTG Active Directory Monitor-Sensor kostenlos aktivieren.

Das sensorbasierte System hat seine Vor- und Nachteile. Zum einen ermöglicht es Ihnen, eine Lösung zu erstellen, die exakt auf Ihre speziellen Bedürfnisse zugeschnitten ist und nur die Funktionalitäten bietet, die Sie – theoretisch – benötigen. Andererseits fühlt sich die unbegrenzte Version nicht unbedingt besonders günstig an. Wenn Sie mehr als 100 Sensoren verwenden, müssen Sie eine Prämie zahlen, was bedeutet, dass Sie am Ende für den Zugriff auf Sensoren zahlen müssen, die Sie nicht benötigen.

Dennoch ist PRTG ein robustes und gut durchdachtes Tool. Das sensorbasierte Modell ist einzigartig und bietet einigen Unternehmen Kosteneffizienz. Der Active Directory-Überwachungssensor ist effizient und vollständig in das Programm integriert. Damit können Sie Replikationsfehler erkennen und abgemeldete Benutzer und Gruppenmitgliedschaften identifizieren sowie Ihren gesamten Domänenwald überwachen. Außerdem können Sie Folgendes sehen:

- Wenn eine Quelle gelöscht wurde

- Die Anzahl der aufeinander folgenden Synchronisationsfehler oder -ausfälle

- Wenn die geplante Synchronisation deaktiviert wurde

- Die Zeit des letzten Synchronisierungsversuchs

- Das Ergebnis der letzten Synchronisation

- Das letzte Mal, wenn eine Synchronisation erfolgreich durchgeführt wurde

- Die Anzahl der ausgerichteten Synchronisationssequenzen

- Die Anzahl der ausstehenden Replikationsvorgänge

Wenn Sie die komplette PRTG-Lösung ausprobieren möchten, steht Ihnen eine 30-tägige kostenlose Testversion zur Verfügung. Am Ende der Probezeit kehrt das Programm zur kostenlosen Version zurück, sodass Sie sich keine Sorgen machen müssen, dass Sie die Frist verpassen und eine Rechnung erhalten.

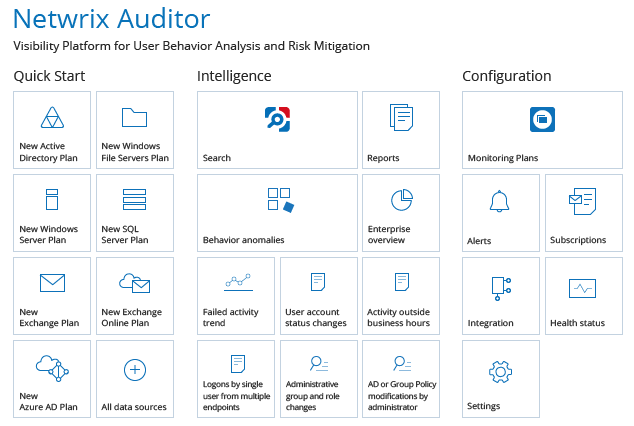

Eine der Hauptfunktionen der Benutzerzugriffsverwaltungssoftware besteht darin, Ihnen vollständige Einblicke in alles zu gewähren, was in Ihrem Active Directory und Ihrer Gruppenrichtlinie geschieht. Netwrix Auditor zeichnet sich in diesem Bereich durch die Bereitstellung maximaler Sicherheitsinformationen aus und ermöglicht es Ihnen, Änderungen und Anmeldungen zu prüfen, um das Risiko eines Missbrauchs von Berechtigungen zu minimieren. Die Audit-Dienstprogramme des Tools helfen auch beim Nachweis der IT-Compliance und optimieren den Fehlerbehebungsprozess, wodurch der Aufwand für die Verwaltung des Benutzerzugriffs reduziert wird.

Die Änderungsüberprüfungsfunktion erkennt alle Änderungen, die an Ihrer Gruppenrichtlinie und Ihrem Active Directory vorgenommen wurden. Es liefert auch Vorher-Nachher-Werte, so dass Sie einen klaren Überblick über die Auswirkungen der Änderung erhalten.

Login-Überwachung ist ein weiteres wertvolles Feature von Netwrix, das über gescheiterte und erfolgreiche Anmeldeversuche auf kritische Systeme berichtet. Dies ermöglicht eine optimale Zugriffskontrolle. Das Tool verfolgt auch ADFS-Anmeldeversuche und kann Ihnen den vollständigen Anmeldeverlauf und die Aktivität jedes Benutzers anzeigen.

Berichtsfunktionen sind ein wesentlicher Bestandteil jedes erfolgreichen Tools. Netwrix kann Ihnen den aktuellen Status Ihrer Gruppen und Benutzer sowie deren Berechtigungen, Einstellungen, GPOs und vieles mehr anzeigen. Durch die Berichterstattung über diese aktuellen Konfigurationen erleichtert das Tool den Vergleich und Sie können eine Basislinie für zukünftige Referenzen erstellen. Netwrix bietet Ihnen Zugriff auf Out-of-the-box-Berichte, die an den Steuerelementen einer Reihe von Standards ausgerichtet sind. Dazu gehören GLBA, DSGVO, SOX, HIPAA, CJIS, FISMA/NIST und PCI DSS.

Die Möglichkeit, Gruppenrichtlinien zu überwachen, ist eine der Stärken von Netwrix. Mithilfe der Gruppenrichtlinienüberwachungsfunktionen des Tools können Sie über Änderungen an den Einstellungen der Prüfungsrichtlinien und sonstige Änderungen an der Gruppenrichtlinie berichten, wobei Sie detaillierte Einblicke in die Einzelheiten der Änderungen erhalten und Vorher-Nachher-Werte erhalten.

Es ist fair zu sagen, ein Überwachungssystem ist nur so gut wie seine Warnkapazität. Die Netwrix Warnfunktionen halten Sie in Echtzeit auf dem Laufenden und ermöglichen es Ihnen, innerhalb von Minuten auf kritische Änderungen oder wiederholte Anmeldefehler zu reagieren. Warnungen können auf Schwellenwerten basieren oder alternativ auf einer interaktiven Suche basieren.

Eine weitere bemerkenswerte Funktion von Netwrix ist seine Flexibilität – Sie können es vor Ort für Windows Server oder als virtuelle Appliance herunterladen. Wenn Sie Netwrix ausprobieren möchten, steht eine kostenlose 20-Tage-Testversion zur Verfügung.

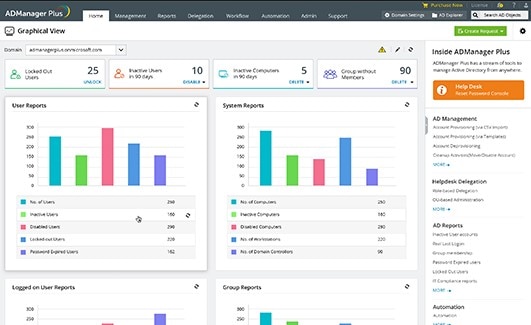

Die ManageEngine ADManager Plus-Lösung vereint die Verwaltung und Berichterstattung von Office 365, Active Directory und Exchange. Es bietet einen umfassenderen Ansatz für die Active Directory-Verwaltung als viele andere Tools zur Zugriffsprüfung und deckt AD-Objekte im Allgemeinen mit sofortiger Berichterstellung ab. ADManager Plus verfügt über eine 360-Grad–Benutzerbereitstellung, mit der Sie Benutzer in Exchange Server, Office 365, Skype for Business, G Suite und AD gleichzeitig bereitstellen können. Es unterstützt auch die Massenverwaltung von AD-Benutzern, sodass Sie mehrere AD-Benutzerkonten gleichzeitig erstellen und verwalten können, indem Sie anpassbare Vorlagen und CSV-Dateien verwenden.

Die in ADManager Plus enthaltenen Kennwortverwaltungsprogramme sind beeindruckend, mit denen Sie Benutzerpasswörter zurücksetzen und Kennworteinstellungen konfigurieren können. Mit diesen Einstellungen können Sie Ablaufdaten für Kennwörter festlegen und festlegen, wann ein Benutzer sein Kennwort ändern muss. Sie können die Passwörter mehrerer Benutzerkonten gleichzeitig zurücksetzen; aktivieren, deaktivieren und löschen Sie Benutzer, wenn ihre Passwörter abgelaufen sind; und optimieren Sie Einstellungen, so dass Benutzer keine Passwörter ändern können, die vom Administrator festgelegt wurden. Die Verwaltung von Passwörtern kann schwierig und zeitaufwändig sein, mit einer hohen Fehlerwahrscheinlichkeit, und die Kennwortberichtskomponente von ADManager Plus mindert diese Probleme.

AD-Gruppenverwaltungsfunktionen sind ein willkommener Aspekt dieses Tools, mit dem Sie zahlreiche Verteilungs- und Sicherheitsgruppen erstellen können. Dies können Sie über intelligente Vorlagen tun. Sie können AD-Gruppen auch bearbeiten, indem Sie die Gruppe auswählen und Mitglieder importieren, Gruppenattribute von Benutzern in großen Mengen ändern, Mitglieder hinzufügen oder entfernen und primäre Gruppen einrichten.

Eines meiner Lieblingsdinge über ADManager Plus sind die Dateiserver-Berechtigungsfunktionen. Sie können NTFS-Berechtigungen festlegen, ändern oder widerrufen und die Windows-Dateiserververwaltung delegieren. Sie können Freigabeberechtigungen hinzufügen, ändern oder entfernen. ADManager Plus kann mehr als native AD-Tools. Zusätzlich zu den oben genannten Funktionen enthält es die folgenden Funktionen:

- Integrierte Berichtsbibliothek und anpassbare Berichte

- Änderungsvorlagen und regelbasierte Kontoerstellung

- Arbeitsablauf für Mehrfachgenehmigungen

- OU- und gruppenbasierte Delegation

- Automatisierte Bereinigung veralteter Konten

- Zeitgebundene Zugriffsverwaltung

ADManager Plus enthält auch anpassbare Dashboards, obwohl die Benutzeroberfläche verbessert werden könnte, um den Zeitaufwand für das Erlernen der Navigation zwischen Ansichten und Dienstprogrammen zu reduzieren.

ADManager Plus ist in drei Editionen erhältlich. Die kostenlose Edition gilt für 100 Domänenobjekte, bietet über 150 Active Directory-Berichte und umfasst Active Directory-Benutzerverwaltung und Active Directory-Computerverwaltung. Die Standard Edition bietet all dies sowie Verwaltung mehrerer Domänen, Helpdesk-Delegation sowie Office 365 und Exchange Server Management und Reporting. Schließlich enthält die Professional-Version alles, was in der Standard Edition enthalten ist, sowie Dateiserververwaltung, Active Directory OU-Verwaltung, Berichtsplanung, Kontaktverwaltung, OU-basierte Verwaltung, Workflow-Automatisierung und GPO-Verwaltung.

Für die Standard- und Professional Editionen steht eine 30-tägige kostenlose Testversion zur Verfügung. Sie können sich auch für kostenlosen technischen Support registrieren.

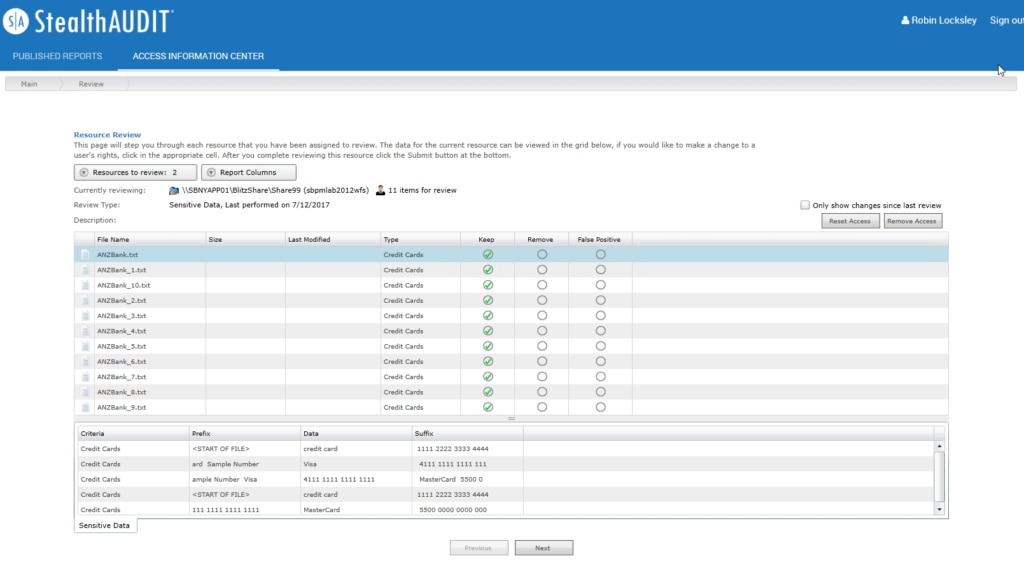

STEALTHbits Technologies stellt verschiedene Produkte zur Unterstützung der Verwaltung von Zugriffsrechten her. Dazu gehören:

- StealthAUDIT, der die Berichterstattung und Governance über mehrere Plattformen hinweg automatisiert

- StealthDEFEND erkennt und reagiert auf ungewöhnliche Dateizugriffe und verdächtige Aktivitäten, die auf eine Insider-Bedrohung hindeuten könnten.

- STEALTHbits Privileged Activity Manager, der privilegierte Zugriffsrechte nach einem aufgabenbasierten Ansatz mit Just-in-Time- und gerade-ausreichenden Privilegien schützt, kontrolliert, überwacht, verwaltet und entfernt

In diesem Artikel werde ich mich auf StealthAUDIT konzentrieren, mit dem Sie Module laden können, um eine auf Ihre Bedürfnisse zugeschnittene Lösung zu erstellen.

Access Rights Reporter für Office 365 Tenant Roles ist eine kostenlose Erweiterung für StealthAUDIT. Mit diesem Modul können Sie Informationen über Office 365-Zugriffsrechte sammeln, die dann im StealthAUDIT Access Information Center angezeigt werden. Die Daten sind auch über benutzerdefinierte Berichte aus dem Programm heraus zugänglich.

Einer der Gründe, warum ich StealthAUDIT so sehr mag, ist, dass es Daten in den Mittelpunkt seines Sicherheitsansatzes stellt. Zwar ist es wichtig, den Zugriff auf Daten angemessen zu begrenzen, aber das Tool erkennt auch die Bedeutung von Active Directory, die von der Sicherheit der Server-Infrastruktur und des Desktops abhängt. StealthAUDIT adressiert jede einzelne Schicht des Stacks, um eine umfassende, datenzentrierte Audit- und Schutzlösung zu schaffen. Es verwaltet die Sicherheit Ihrer strukturierten und unstrukturierten Daten, egal wo sie sich befinden.

StealthAUDIT bietet eine hocheffiziente Datenzugriffsverwaltung und privilegierte Zugriffsverwaltung. Es kann erkennen, wo sich Ihre Daten befinden, und dann die Bedingungen überwachen, klassifizieren und beheben, die das Datenzugriffsmanagement so schwierig machen. Es verwendet einen fünfstufigen Prozess, um die Datenzugriffsverwaltung sicher, konform und betrieblich effizient zu gestalten:

- Finden Sie heraus, wo die Daten gespeichert sind, um Ihnen einen klaren Überblick über Ihren Datenfußabdruck zu geben.

- Sammeln und analysieren Sie Datenpunkte, um Schlüsselfragen zu Zugriff, Besitz, Alter, Sensitivität usw. zu beantworten.

- Überwachen Sie Aktivitäten, um die Benutzerinteraktionen mit Daten zu verstehen.

- Restrukturierung des Zugangs, um die Einhaltung des Grundsatzes des geringsten Privilegs zu gewährleisten.

- Regeln Sie den Zugriff kontinuierlich, um die Sicherheit, Compliance und das Erreichen von Betriebsstandards zu erleichtern.

Dies ist ein effektiver Ansatz, der sehr gut durch das Programm ausgeführt wird.

Kostenlose Testversionen der STEALTHbits-Programme stehen zur Verfügung und können auf jeder Produktseite angefordert werden.

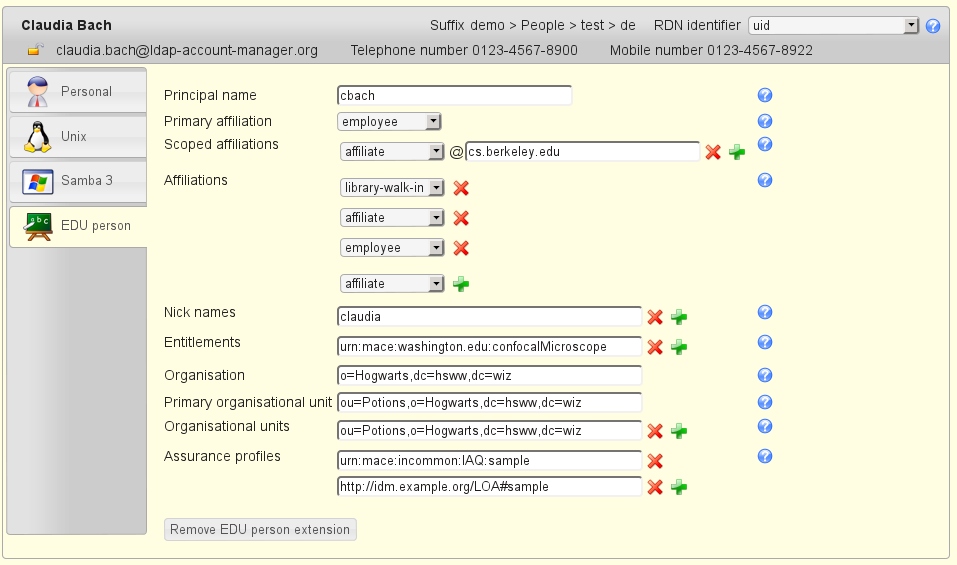

LDAP Account Manager ist ein Web-Frontend-Tool zum Verwalten von Einträgen, einschließlich Benutzern, Gruppen und DHCP-Einstellungen, die in einem LDAP-Verzeichnis (Lightweight Directory Access Protocol) gespeichert sind. Es kann Unix, Kolab 3, Kopano, SSH-Schlüssel und mehr verwalten. Es bietet Zwei-Faktor-Authentifizierung, CSV-Datei-Upload-Funktionen, automatische Erstellung und Löschung von Home-Verzeichnissen und PDF-Ausgabe für alle Konten.

Obwohl LDAP Account Manager ein kostenloses Zugriffsverwaltungstool ist, ist auch eine kostenpflichtige Version namens LDAP Account Manager Pro erhältlich. Beide laufen auf Fedora, Suse Linux und Debian. Die kostenlose Edition verfügt über einen Server, um die Datenbank der Berechtigungen zu sichern, der als Domänencontroller fungiert. Ein Client-Programm ist ebenfalls im Paket enthalten und dient als Schnittstelle, über die Administratoren Zugriffsrechte hinzufügen, bearbeiten oder löschen können.

Mit der kostenpflichtigen Edition können Sie Multi-Faktor-Authentifizierung verwalten und auf ein Self-Service-System mit Dienstprogrammen zum Zurücksetzen verlorener Passwörter zugreifen. Leider enthält dieses Tool keine Audit-Funktionen, was bedeutet, dass es an sich keine vollständige Identitäts- und Zugriffsverwaltungslösung ist.

AWS oder Amazon Web Services ist ein Cloud-Anbieter, der Webhosting, Speicherplatz und eine Reihe anderer Dienste anbietet. Dazu gehört ein Cloud-basierter Active Directory-Manager. AWS Directory Service erreicht die Einhaltung der PCI DSS- und HIPAA-Anforderungen durch seine nützlichen Audit-Funktionen, die bei der Sicherung der Integrität Ihrer Daten helfen. Das Tool macht täglich Snapshots Ihres Systems und gibt Ihnen regelmäßige Einblicke, kann aber auch bei Bedarf Schnappschüsse erstellen. Diese Funktionalität ist vor allem an kritischen Punkten nützlich, z. B., bevor eine Anwendung aktualisiert wird.

Die Implementierung von Gruppenrichtlinien ist ein großartiges Merkmal dieses Programms. Sie können auch eine Single Sign-On-Strategie erstellen und verwalten. Darüber hinaus können Sie Serverabonnements in einer Gesamtstruktur oder separaten Domänencontrollern zusammenführen.

Als Cloud-basiertes Tool ist die AWS Directory Service-Plattform über Ihren Browser erreichbar. Ich schätze diese Funktion, weil Sie auf die Plattform von überall zugreifen können, vorausgesetzt, Sie haben einen Computer und eine Internetverbindung. Der Nachteil ist, dass Internetverbindungen nicht immer ganz zuverlässig sind. Darüber hinaus argumentieren einige IT-Experten, dass Cloud-basierte Programme weniger sicher und anfälliger für Angriffe sind.

Eine unbegrenzte kostenlose 30-Tage-Testversion von AWS Directory Service ist verfügbar.

Grundlagen der Zugriffsverwaltung

Datenschutzverletzungen werden immer häufiger. Hacker und Cyberkriminelle befinden sich in einem ständigen Wettlauf mit Entwicklern von IT-Sicherheitssoftware, um der Kurve einen Schritt voraus zu sein, damit sie ihre Hacks erreichen können. Der Wettbewerb entwickelt sich ständig weiter, was bedeutet, dass Entwickler von IT-Sicherheitstools wachsam sein müssen. Dies ist einer der Gründe, warum der Markt für IT-Sicherheitssoftware so gesättigt ist und warum die Wahl zwischen den verfügbaren Produkten so schwierig ist.

Doch wie die meisten Menschen in der IT-Community wissen, sind böswillige Hacker nicht die einzige Bedrohung für unsere IT-Systeme. Viele Bedrohungen kommen von innen. Diese inneren Bedrohungen sind vielleicht sogar noch gefährlicher, weil wir sie oft nicht kommen sehen. Es ist zu einfach anzunehmen, dass Ihre Mitarbeiter gute Absichten haben, aber es gab viele Fälle, in denen ein skrupelloser Mitarbeiter vertrauliche Daten an Konkurrenten verkauft hat. Und dann gibt es die wohlmeinenden, aber schlecht informierten Personen innerhalb eines Unternehmens, die versehentlich für Datenschutzverletzungen verantwortlich sind. Dies kann daran liegen, dass sie sich der Sicherheitsrichtlinien nicht bewusst sind oder dass sie zu viel Zugriff auf hochsensible Informationen und Ressourcen von Unternehmen haben.

Die Hauptfaktoren für Insider-Angriffe sind übertriebene Zugriffsrechte, die steigende Anzahl von Geräten mit Zugriff auf sensible Daten und die exponentielle Komplexität von IT-Systemen im Allgemeinen. Effektive Tools zur Verwaltung von Zugriffsrechten wurden entwickelt, um diese Probleme zu bekämpfen, indem der Zugriff auf Dateifreigaben, Active Directory (AD) und andere Unternehmensressourcen in geeigneter Weise eingeschränkt wird. Tools zur Verwaltung von Zugriffsrechten stellen sicher, dass der Zugriff auf das absolut Notwendige beschränkt ist. Dies ist die erfolgreichste Methode, um sowohl böswillige als auch versehentliche Datenschutzverletzungen, Angriffe und Verluste zu reduzieren.

Worauf Sie bei der Benutzerzugriffsverwaltungssoftware achten sollten

Die Funktion der Benutzerzugangsverwaltungssoftware besteht darin, bestimmte Bereiche für bestimmte Personen zu sperren und dafür zu sorgen, dass die Bereiche, die zugänglich sein sollten, dies auch bleiben. Die Verhinderung von Datendiebstahl und versehentlicher Datenvernichtung trägt ebenfalls zur Funktion der Benutzerzugriffsverwaltungssoftware bei.

Es gibt eine Vielzahl von Tools zur Verwaltung von Zugangsrechten auf dem Markt, jedes mit einem anderen Ansatz. In einigen Fällen werden Tools zur Verwaltung von Zugriffsrechten mit anderen Dienstprogrammen gebündelt, um eine umfassendere IT-Verwaltungs- und Überwachungslösung zu schaffen. Andere Benutzerzugriffskontrollsoftware wird eigenständig und ausschließlich für die Verwaltung von Zugriffsrechten verwendet. Einige Tools zur Überprüfung des Zugriffs sind kostenlos, einige werden als Abonnement bezahlt und andere verlangen eine einmalige Zahlung. Zu verstehen, was für Sie und Ihr Unternehmen am sinnvollsten ist, ist der Schlüssel.

Moderne Netzwerke können riesig und weit verstreut sein und Hunderte oder sogar Tausende von angeschlossenen Geräten umfassen. Dieser Bereich macht die Rechteverwaltung umständlich, was bedeutet, dass die von Ihnen gewählten Zugriffsüberprüfungstools leistungsfähig genug sein müssen, um die Arbeitsbelastung zu bewältigen. Ich würde empfehlen, dies sorgfältig abzuwägen, wenn Sie zwischen Tools zur Verwaltung von Zugriffsrechten wählen. Kostenlose Tools sind nicht unbedingt in der Lage, die Anforderungen auf Unternehmensebene zu erfüllen.

Sie müssen auch die Anforderungen Ihres Unternehmens und die Verwendung der Software berücksichtigen. Beispielsweise hat ein einzelner Nutzer oder ein Unternehmen ganz andere Anforderungen als ein Managed Service Provider (MSP) mit Dutzenden oder Hunderten von Kunden. Wenn Sie in die letztgenannte Kategorie fallen, ist generische Software möglicherweise nicht robust oder funktionsreich genug, um die Daten Ihrer Kunden zu schützen.

Wenn dies ein Problem für Sie ist, empfehlen wir Ihnen einen Blick auf das SolarWinds Passportal zu werfen. Diese Lösung wurde für MSPs entwickelt und bietet eine anpassbare Zugriffsverwaltung, die vollständig in die Passwort- und Dokumentationsverwaltungsfunktionen integriert ist. Dies macht es zu einem praktischen All-in-One-Tool für die Handhabung des Benutzerzugriffs und hilft, Passwörter sicher zu halten.

So wählen Sie ein Tool zur Überprüfung von Zugriffsrechten aus

Von allen verfügbaren Tools zur Verwaltung von Zugriffsrechten geht mein Top-Ranking an SolarWinds Access Rights Manager. Es ist reich an Funktionen, vielseitig, umfassend und intuitiv gestaltet. Es gibt keine Lernkurve und daher ist keine Erfahrung oder Schulung erforderlich, um loszulegen. SolarWinds ARM funktioniert für kleine und große Unternehmen gleichermaßen und ist extrem skalierbar. Diese Software ist fortschrittlich, aber benutzerfreundlich, was eine seltene und wertvolle Kombination ist. Sie können es ohne Risiko für 30 Tage ausprobieren.

Wenn Sie alternativ nach einem 100 % kostenlosen einfachen Tool suchen, bietet SolarWinds Permissions Analyzer for Active Directory sofortigen Einblick in Benutzer- und Gruppenberechtigungen.