In zahlreichen Unternehmen jeder Größe, die mit Windows arbeiten, verwenden die IT-Teams in der Regel Active Directory, kurz AD. Das Active Directory ist ein wesentlicher Bestandteil der Architektur des Betriebssystems, mit dem das IT-Team den Systemzugriff und die Sicherheit besser kontrollieren kann. Mit einem standardmäßigen, zentralisierten AD-System sind Systemadministratoren in der Lage, ihre Domänen, ihre Kontonutzer und ihre Geräte im Netzwerk (Computer, Drucker usw.) automatisch zu verwalten.

In zahlreichen Unternehmen jeder Größe, die mit Windows arbeiten, verwenden die IT-Teams in der Regel Active Directory, kurz AD. Das Active Directory ist ein wesentlicher Bestandteil der Architektur des Betriebssystems, mit dem das IT-Team den Systemzugriff und die Sicherheit besser kontrollieren kann. Mit einem standardmäßigen, zentralisierten AD-System sind Systemadministratoren in der Lage, ihre Domänen, ihre Kontonutzer und ihre Geräte im Netzwerk (Computer, Drucker usw.) automatisch zu verwalten.

Sicherheitsgruppen, Nutzerkonten und andere Grundlagen von AD

Active Directory ist für eine Reihe von Funktionen entscheidend. Es kann verantwortlich sein für:

- die Speicherung zentraler Daten,

- die Kommunikationsverwaltung zwischen Domänen und

- die Implementierung von Sicherheitszertifikaten.

Das bedeutendste ist jedoch, dass das Active Directory den Systemadministratoren ermöglicht, die im Netzwerk verwendeten Passwörter und Zugriffsberechtigungen zu kontrollieren, um verschiedene Gruppen im System zu überblicken. Gleichzeitig kann das Active Directory Benutzern auch den Zugriff auf Ressourcen im Netzwerk erleichtern.

Da das Active Directory ein Verzeichnisdienst, also ein entscheidendes IT-Tool zur Verwaltung von Zugriffsberechtigungen und Sicherheit, ist, sollten Sie Folgendes darüber wissen:

- Strukturen im Active Directory

- Der Unterschied zwischen AD-Sicherheitsgruppen und AD-Verteilungsgruppen

- Was sind Active Directory-Gruppenbereiche?

- Alle Best Practices im Active Directory:

- Auswahl der besten Tools für Active-Directory-Sicherheit

- Welche Angriffe kann das Active Directory verhindern?

- Die Zukunft des Active Directory

Strukturen im Active Directory

Die Struktur ist wichtig, um eine effektive Active-Directory-Verwaltung zu gewährleisten, da gute Speicher- und Organisationsmethoden für den Aufbau einer sicheren Hierarchie entscheidend sind. Hier haben wir einige grundlegende strukturelle Aspekte der Active-Directory-Verwaltung aufgelistet:

- Domänen: Eine AD-Domäne ist eine Ansammlung von Objekten, wie Benutzer und Hardwaregeräte, die Richtlinien und eine Datenbank teilen. Domänen enthalten Identifizierungsangaben zu diesen Objekten und haben einen einzelnen DNS-Namen. Eine Gruppenrichtlinie kann für die gesamte Domäne gelten oder auch nur für Subgruppen, die Organisationseinheiten (Organisation Units = OU) genannt werden.

- Domänenbäume: Mehrere AD-Domänen in einer einzelnen Gruppe werden Domänenbäume genannt. Sie haben eine Netzwerkkonfiguration, ein Schema und einen globalen Katalog gemein. Domänenbäume funktionieren nach dem Vertrauensprinzip: Kommt eine neue Domäne zum Domänenbaum hinzu, gilt sie bei den anderen Domänen der Gruppe automatisch als vertrauenswürdig.

- Domänenwald (AD-Forest = Gesamtstruktur): Ein Domänenwald oder Forest ist eine Gruppe von Domänenbäumen, die eine einzelne Datenbank teilen. Dies stellt die Spitze der organisatorischen Hierarchie im Active Directory dar. Jede Abteilung sollte einen einzelnen Domänenwald verwenden. Hierbei ist zu bedenken, dass die Administratoren einer Gesamtstruktur nicht automatisch auch auf andere Gesamtstrukturen zugreifen können.

Der Unterschied zwischen AD-Sicherheitsgruppen und AD-Verteilungsgruppen

Das Active Directory setzt sich aus zwei Hauptgruppen zusammen: Verteilungsgruppen und Sicherheitsgruppen. Das vorrangige Ziel von Verteilungsgruppen ist die Verteilung von E-Mail-Nachrichten. Diese Gruppen sind für Anwendungen wie Microsoft Exchange und Outlook hilfreich, und in der Regel ist es recht einfach, den Listen neue Kontakte hinzuzufügen oder Kontakte zu löschen. Das Filtern von Gruppenrichtlinieneinstellungen ist in Verteilungsgruppen nicht möglich. Nach Möglichkeit sollten Benutzer eher Verteilungsgruppen als Sicherheitsgruppen zugeordnet werden, da die Mitgliedschaft in zu vielen Sicherheitsgruppen zu einer verlangsamten, langwierigen Anmeldung führen kann.

Andererseits geben Sicherheitsgruppen der IT die Möglichkeit, den Zugriff auf gemeinsam genutzte Ressourcen zu verwalten, indem sie den Benutzer- und Computerzugriff kontrollieren. Über Sicherheitsgruppen lassen sich Sicherheitsrechte im Active-Directory-Netzwerk zuweisen. (Diese Gruppen können auch zur E-Mail-Verteilung eingesetzt werden.) Jeder Sicherheitsgruppe wird ein Satz an Benutzerrechten zugewiesen, die die Zugriffsberechtigungen in der Gesamtstruktur regeln. So sind bestimmte Gruppen zum Beispiel berechtigt, Dateien wiederherzustellen, andere jedoch nicht.

Mit diesen Gruppen kann die IT die Einstellungen der Gruppenrichtlinien kontrollieren, was bedeutet, dass Zugriffsberechtigungen über mehrere Rechner hinweg geändert werden können. Berechtigungen unterscheiden sich von Rechten, da sie für freigegebene Ressourcen innerhalb einer Domäne gelten. Berechtigungen lassen sich am besten durch einen Vergleich mit Google Docs erklären. Der Eigentümer eines Dokuments kann festlegen, wer das Recht hat, den Inhalt zu bearbeiten, wer Kommentare hinzufügen darf und wer das Dokument ganz einfach nur lesen kann. Mit den Zugriffsberechtigungen in Sicherheitsgruppen verhält es sich ähnlich. Bestimmte Gruppen haben möglicherweise mehr Zugriff als andere, wenn es um freigegebene Ressourcen geht.

Was sind Active Directory-Gruppenbereiche?

„Gruppenbereich“ ist der Begriff, mit dem die unterschiedlichen Berechtigungsstufen jeder Sicherheitsgruppe kategorisiert werden. Microsoft unterscheidet in AD zwischen drei Hauptbereichen:

- Universal: Einer universalen Sicherheitsgruppe können Mitglieder aus jeder beliebigen anderen Domäne hinzugefügt werden. Diese Gruppen werden häufig verwendet, um Rollen zu definieren und Berechtigungen in derselben Gesamtstruktur oder in vertrauenswürdigen Gesamtstrukturen zu verwalten.

- Global: Bei globalen Gruppen geht es meistens um die Kategorisierung von Benutzern anhand ihrer geschäftlichen Zuständigkeiten. Benutzer haben in der Regel ähnliche Anforderungen an den Netzwerkzugriff. Diese Gruppe kann Zugriffsberechtigungen auf Ressourcen in allen Domänen erteilen.

- Lokaldomäne: Diese Gruppierung kann überall in der Domäne angewandt werden und wird häufig zur Erteilung von Zugriffsberechtigungen auf Ressourcen verwendet. Beachten Sie: Sie können diese Zugriffsberechtigungen nur in der Domäne erteilen, in der die lokale Domänengruppe eingerichtet wurde.

Wenn Sie einer Gruppe ein Benutzerkonto hinzufügen, entfällt der Verwaltungsaufwand für die Bearbeitung des Benutzerzugriffs von Einzelpersonen. Gruppen können auch Mitglieder anderer Gruppen sein, was gemeinhin als Gruppenverschachtelung bezeichnet wird. Das Verschachteln ist eine hilfreiche Methode zum Verwalten Ihres Active Directory basierend auf Geschäftsrollen, Funktionen und Management-Regeln.

Alle Best Practices im Active Directory:

Best Practices – Verschachtelte Gruppen im Active Directory

Denken Sie vor der Umsetzung Ihrer Verschachtelungsstrategie daran, die Best Practices für verschachtelte Gruppen im Active Directory zu befolgen. Auf diese Weise sorgen Sie für die Sicherheit Ihrer Daten und können gleichzeitig die Effizienz steigern, anstatt mehr Verwirrung zu stiften.

- Auf dem Laufenden bleiben: Die Berechtigungsvererbung ist wahrscheinlich das Wichtigste, was Sie beim Verschachteln von Gruppen beachten sollten. Sie können Gruppen basierend auf einer Hierarchie der über- und untergeordneten Elemente (Parent-Child-Hierarchie) verschachteln. Wenn Sie also Benutzer von Gruppe A zu Mitgliedern von Gruppe B machen, verfügen die Benutzer in Gruppe A über dieselben Zugriffsberechtigungen wie die Benutzer in Gruppe B. Probleme entstehen, wenn die Benutzer von Gruppe B Zugriff auf vertrauliche Informationen haben, auf die die Benutzer in Gruppe A keinen Zugriff haben sollten.

- Klare Namensvergabe: Namenskonventionen sollten bei der Einrichtung von Gruppen an erster Stelle stehen. Namen sollten eindeutig und selbstbeschreibend sein und sollten die Abteilung (Vertrieb, Marketing, Personalabteilung usw.) und die Berechtigungsebene benennen. Die Umsetzung dieser empfohlenen Vorgehensweise erleichtert Ihre Arbeit, wenn es darum geht, verschachtelte Gruppen aufzubauen.

- Lokal bleiben: Denken Sie daran, dass lokale Domänengruppen zum Verwalten von Berechtigungen für Ressourcen verwendet werden. Fügen Sie beim Verschachteln von Gruppen Benutzerkonten zu einer globalen Gruppe hinzu und nehmen Sie diese globale Gruppe dann in eine lokale Domänengruppe auf. Die globale Gruppe hat dann denselben Zugriff auf die Ressource wie die lokale Domänengruppe.

- Abgeben: Die IT-Fachkräfte müssen nicht für die Gruppenverwaltung zuständig sein. Manager und Leiter verschiedener Abteilungen, denen die Inhalte einer bestimmten Gruppe zugeschrieben werden, können die Aufgabe der Zugriffskontrolle für die Gruppe übernehmen.

Best Practices – Sicherheitsgruppen im Active Directory

Neben den Tipps zur Verschachtelung gibt es noch andere Aspekte, die Sie bei der Verwaltung von Sicherheitsgruppen beachten sollten:

- Wissen, wer was macht: Es ist wichtig, regelmäßig zu überprüfen, welche Mitarbeiter Zugriff auf, sowie Berechtigungen für welche Ressourcen haben. Die meisten Mitarbeiter brauchen keinen weitreichenden Zugriff auf die Domäne. Das wird als „Privilegierungsregel“ bezeichnet. Die Regel unterstreicht, wie wichtig es ist, allen Benutzerkonten das absolute Mindestmaß an Berechtigungen zu erteilen, das zum Ausführen der zugewiesenen Aufgaben erforderlich ist. Hier geht es nicht darum, Ihren Mitarbeitern nicht zu vertrauen, sondern vielmehr darum, potenzielle Risikofaktoren zu minimieren. Bei der Anmeldung eines mit vielen Privilegien ausgestatteten Kontos könnte der Benutzer versehentlich einen versteckten Virus in der gesamten Domäne verbreiten, da der Virus über einen administrativen Zugriff verfügen würde. Wenn derselbe Benutzer jedoch ein weniger privilegiertes Konto verwendet, könnte der mögliche Schaden lokal begrenzt bleiben. Setzen Sie das Privilegienprinzip ein, um zur Vermeidung potenzieller Schäden beizutragen.

- Standardeinstellungen löschen: AD weist grundlegenden Sicherheitsgruppen, zum Beispiel Kontobetreibern, Standardberechtigungen und -rechte zu. Diese müssen jedoch nicht bestehen bleiben. Es ist ratsam, sich die Einstellungen anzusehen und sicherzustellen, dass sie für Ihr Unternehmen passend sind. Wenn nicht, können Sie sie problemlos anpassen. Auf diese Weise vereiteln Sie Hackern das Spiel, die sich mit Standardeinstellungen auskennen.

- Patches anwenden: Die schlechte Nachricht? Leider gibt es viele bekannte Schwachstellen (Lücken und Schwächen) in Ihrer Computersoftware. Die gute Nachricht? Patches können sie beheben. Ein Patch besteht aus einer Reihe von Änderungen, mit denen Sicherheitslücken behoben und die Benutzerfreundlichkeit und Systemleistung verbessert werden sollen. Nehmen Sie sich die Zeit, nach den passenden Patches für die Anwendungen in Ihrem Netzwerk zu suchen. Auf diese Weise vermeiden Sie Sicherheitsrisiken, die durch Angreifer verursacht werden, welche diese Schwachstellen durch bösartigen Code ausnutzen wollen.

Best Practices – Benutzerkonten im Active Directory

Wer Tausende von Benutzerkonten verwalten muss, fühlt sich leicht überfordert. Um schwierige Fälle von vornherein auszuschließen, ist es sinnvoll, proaktiv vorzugehen. Wenn Sie Schritte unternehmen, um ein funktionsfähiges Active Directory sicherzustellen, sinkt die Wahrscheinlichkeit einer Sicherheitsverletzung erheblich. Hier haben wir einige Best Practices der AD-Benutzerverwaltung aufgeführt, die Sie beachten sollten:

- Regelmäßig Säuberungen durchführen: Es empfiehlt sich, nicht benötigte Benutzerkonten aus der Admin-Gruppe Ihrer Domäne regelmäßig zu löschen. Warum? Mitglieder dieser Gruppe haben Zugriff auf eine Vielzahl von Geräten und Servern. So werden Sie zum bevorzugten Opfer von Angreifern, die sich auf das Knacken von Benutzerdaten spezialisiert haben. Halten Sie die Anzahl der Benutzer Ihrer Admin-Gruppe in der Domäne möglichst gering, um sich vor solchen Angriffen zu schützen.

- Den Überblick über Kündigungen behalten: Wenn Mitarbeiter das Unternehmen verlassen, müssen auch die entsprechenden Benutzerkonten gelöscht werden. Fortbestehende Konten gestatten ehemaligen Mitarbeitern den Zugang zu Daten, auf die sie kein Anrecht mehr haben. Auch werden Sie Opfer von Hackern, die nach inaktiven Konten als Schlupfloch suchen, um unbemerkt in eine Domäne einzudringen. Gehen Sie gründlich vor und löschen Sie regelmäßig alle verlassenen Konten. Sie werden es nicht bereuen.

- Aktiv überwachen: Sie sollten Ihre Domänenwälder immer im Blick haben. So sind Sie potenziellen Problemen wie Dienstausfällen immer einen Schritt voraus und können jene Probleme schnell feststellen, die immer wieder auftreten, wie Synchronisierungsprobleme und Sperrungen von Benutzerkonten. Setzen Sie auf Überwachung, wenn es vermehrt zu fehlgeschlagenen Passworteingaben kommt. Das ist häufig das erste Anzeichen dafür, dass Sie es mit einem Angriff zu tun haben.

- Passwortrichtlinien implementieren: Ideal wäre es, wenn das Active Directory so konfiguriert wäre, dass Benutzer ihre Passwörter regelmäßig erneuern müssten. Leider ist das nicht der Fall. Auch wenn dies mit etwas Aufwand verbunden ist, ist es wichtig, Prozesse zur Passwortaktualisierung zu etablieren. Diese prophylaktische Maßnahme zahlt sich aus. Unsere Tipps:

-

-

- Lange Passwörter sind gefragt: mindestens zwölf Zeichen.

- Verkettungen einsetzen, das heißt zwei oder mehr Wörter, die nicht zueinander passen.

- Anmeldeversuche auf drei beschränken, bevor der Benutzer gesperrt wird.

-

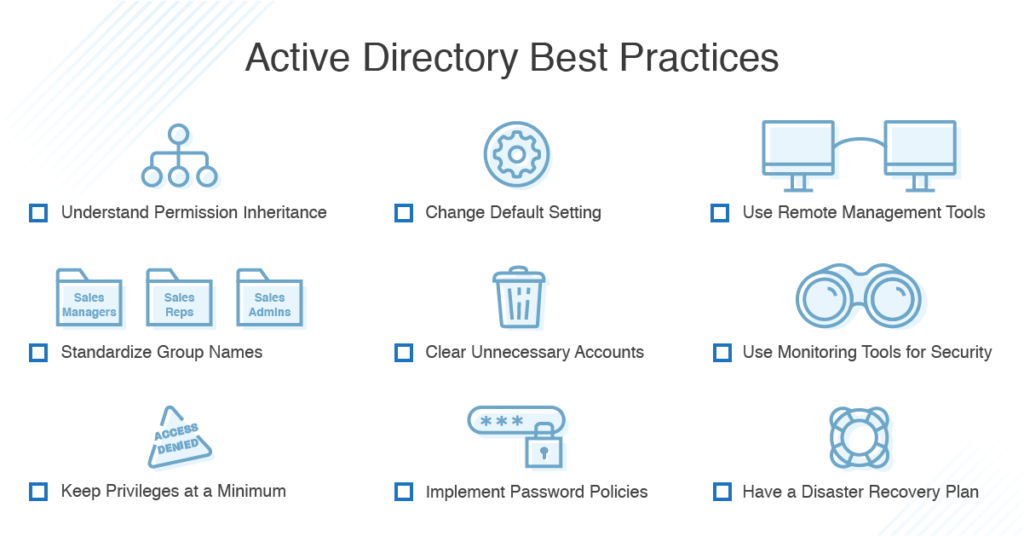

Best Practices – Tipps und Checkliste zum Active Directory

Wir haben die Best Practices für Sicherheitsgruppen im Active Directory sowie die Best Practices für Benutzerkonten im Active Directory und für verschachtelte Gruppen im Active Directory behandelt, halten aber auch eine ganze Reihe von hilfreichen Hinweisen und Tipps zur Verwaltung eines Active Directory als solchem bereit:

- Einen Plan B haben: Sie unternehmen alles, um zu gewährleisten, dass alle Sicherheitsmaßnahmen eingehalten werden, aber was ist zu tun, wenn Ihr AD kompromittiert wird? Halten Sie einen Notfallplan bereit, damit Sie in Krisenmomenten schnell handeln können. Auch empfiehlt es sich, Ihre AD-Konfigurationen regelmäßig zu sichern.

- Automatisierung verwenden: Automatisierte AD-Workflows ersparen viele Stunden Arbeitszeit. Entledigen Sie sich der mühseligen Arbeitsvorgänge durch Automatisierungen wie Onboarding und Ticketverwaltung. Eine Automatisierung ist besonders dann hilfreich, wenn proaktive Wartungsmaßnahmen durchgeführt werden sollen. Die Standardisierung und Straffung der Verfahren ermöglicht es Ihnen, die Anzahl der auf menschlichem Irrtum beruhenden Fehler zu minimieren.

- Remote-Hilfestellung einrichten: Die Realität ist die, dass viele der von Ihnen überwachten Geräte und Server über Gebäude, Städte und sogar Staats- und Landesgrenzen sowie über andere Kontinente verteilt sind. Richten Sie Fernverwaltungssysteme ein, mit denen Sie technische Probleme wie zum Beispiel gesperrte Benutzerkonten oder Replikationsfehler beheben können, ohne auf Reisen zu gehen. So können Sie und Ihr Team effizienter arbeiten.

- Wachsam bleiben: Es ist wichtig, dass Sie über den Stand Ihres Netzwerks Bescheid wissen. Wie angesprochen, sind Überwachungs-Tools für das Active Directory eine große Hilfe. Sie erhalten einen umfassenden Einblick in Ihre Gesamtstruktur, damit Sie Sicherheitsbedrohungen erkennen und technische Probleme auf unkomplizierte Weise beheben können. Gehen Sie in der Überwachung noch einen Schritt weiter und richten Sie spezifische Benachrichtigungen über Abweichungen in Echtzeit ein. Je früher Sie Probleme erkennen, besonders solche mit Sicherheitsrisiken, desto besser.

Auswahl der besten Tools für die Active-Directory-Sicherheit

Es kann schwierig sein, sich mit allen Best Practices im AD auszukennen. Glücklicherweise erhalten Sie von Seiten zahlreicher Softwareprogramme, Plattformen und Dienste Hilfe, um sich in dieser komplexen Umgebung zurechtfinden zu können.

Wir haben einige der geläufigsten Tools aufgeführt:

- Permission Analyzer: Dieses Tool hilft Ihnen, zügig und auf einfache Weise zu erkennen, welche Rechte und welcher Zugang zu Gruppen einer bestimmten Person erteilt wurden. Geben Sie einfach den Benutzernamen ein und die Software zeigt eine hierarchische Ansicht der laufenden Zugriffsberechtigungen und Zugriffsrechte an, aus der Sie schnell ablesen können, wie der Benutzer zu diesen Rechten kam. Stellen Sie sich dies als einen Blick aus der Vogelperspektive auf Ihre Sicherheitsgruppen vor.

- Access Rights Manager: Die Implementierung eines Zugriffrechte-Managers kann bei der Verwaltung von Benutzerberechtigungen hilfreich sein, indem sichergestellt wird, dass der Zugriff in den richtigen Händen liegt, und indem Sie die Gesamtaktivität des Active Directory überwachen können. Diese Tools sind außerdem mit intuitiven Dashboards zur Risikobewertung und mit anpassbaren Berichten versehen, die die Einhaltung gesetzlicher Anforderungen, zum Beispiel im Rahmen von DSGVO, PCI DSS und HIPPA, vereinfachen.

- Monitoring Platforms: Mit Verwaltungssoftware auf Server- und Anwendungsebene können Sie schnell und einfach eine Momentaufnahme des Gesamtstatus Ihres Verzeichnisses anfertigen und gleichzeitig detaillierter in die Domänen-Controller schauen. Mit diesen Plattformen lassen sich spezifische Warnschwellen einrichten und definieren. Es kann bestimmt werden, was für Ihren Server als normal gilt und was nicht, wodurch die Nichtbeachtung bei übermäßigen Warnmeldungen vermieden wird. Somit fällt es leicht, immer auf dem neuesten Stand und handlungsbereit zu sein.

- Remote Software: Unmittelbar nach der Implementierung eines Remote-Access-Tools werden Sie sich fragen, wie Sie jemals ohne dieses Werkzeug auskommen konnten. Die Software wurde entwickelt, damit Sie Probleme schnell, jederzeit und überall lösen können. Durch den ferngesteuerten Zugriff können Sie die Kontrolle über einen Rechner übernehmen, während ein anderer Benutzer eingeloggt ist, und sich so die aufgetretenen Probleme ansehen. Damit erhalten Sie einen besseren Überblick über die aktuelle Situation.

- Automation Manager: Diese Tools sind relativ einfach und enthalten häufig eine „Drag and Drop“-Skriptoberfläche, um wiederholbare Prozesse zu erstellen. Arbeiten Sie an vielen Aufgaben, die regelmäßig erledigt werden müssen? Ein Automatisierungsmanager gibt Ihnen die Möglichkeit, diese Aufgaben in einer „Richtlinie“ zusammenzufassen und dann einen Zeitplan für diese Richtlinie aufzustellen.

Welche Angriffe kann Active Directory verhindern?

Wie Sie erfahren haben, ist das Active Directory ein zentrales Tool zur Verwaltung einer Reihe von Sicherheitsfunktionen im Unternehmen. Es gibt sogar einige häufig auftretende Angriffe, die durch bewährte Active-Directory-Methoden verhindert werden können. Dazu gehören folgende Fälle:

- Pass-the-Hash: Diesen Angriff gibt es bereits seit mehr als zehn Jahren. Obwohl dies eine der bekanntesten Angriffsarten ist, konnte Pass-the-Hash viel Schaden anrichten. Mit Pass-the-Hash extrahiert der Angreifer eine „hashed“-Version (kürzerer, in der Länge begrenzter Wert) der Benutzeranmeldedaten, um in den Remote-Server zu gelangen. Kurz gesagt: Wenn ein Angreifer mit der Pass-the-Hash-Taktik zum Ziel gelangt, gibt es eine Schwachstelle in Ihrem Authentifizierungsprozess.

- Brute Force: Beim Ansatz „rohe Gewalt“ verwendet ein Angreifer schnell hintereinander zufällig gewählte Benutzernamen und Passwörter, um in Ihr System einzudringen. Wie hoch sind die Erfolgsaussichten von Hackern, die diese Methode anwenden? Höher als Sie denken! Angreifer, die Brute Force verwenden, nutzen eine erweiterte Programmierung, um Billionen von Kombinationen in nur wenigen Sekunden auszuprobieren.

Die Zukunft des Active Directory

Unabhängig davon, ob Sie Ihre Sicherheit stärken, effizienter arbeiten oder beides erreichen wollen, die Umsetzung der aufgezeigten Best Practices im Active Directory ist ein wesentlicher Bestandteil jeder erfolgreichen IT-Strategie. Angefangen bei Überwachungsplattformen bis hin zu Remote-Access-Software sind zahlreiche Tools auf dem Markt, die Ihnen während dieses Prozesses zur Seite stehen. Wählen Sie, was Sie benötigen, um Ihren Workflow zu optimieren, die Sicherheit zu gewährleisten und letztendlich sowohl den IT-Betrieb als auch das Benutzererlebnis zu verbessern.