Sie haben zahlreiche Möglichkeiten, wenn es um Verhinderung von Datenverlust (Data Loss Prevention DLP) Lösungen geht. Die Investition in die richtige für Ihr Unternehmen trägt dazu bei, die Sicherheit Ihres Unternehmens zu stärken und das Vertrauen Ihrer Kunden in Sie zu stärken. In diesem Artikel gebe ich einen Überblick über die beste DLP-Software, die heute auf dem Markt erhältlich ist, um die Risiken von Datenschutzverletzungen zu mindern.

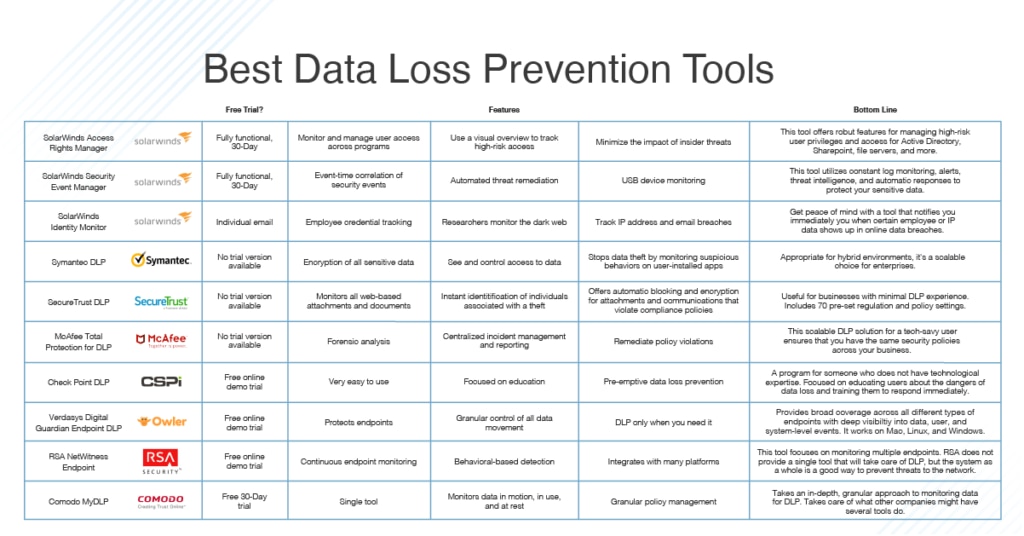

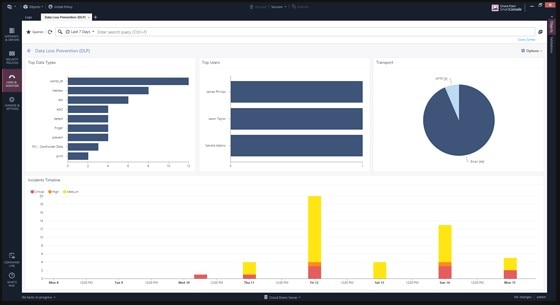

Bester DLP Software Vergleich

Sie können auch zu den einzelnen Tool-Beschreibungen zu springen:

- SolarWinds Security Event Manager (SEM)

- SolarWinds Access Rights Manager (ARM)

- SolarWinds Identity Monitor

- Symantec Data Loss Prevention

- Digital Guardian Endpoint DLP

- McAfee Total Protection für DLP

- SecureTrust DLP

- Check Point DLP

- Comodo MyDLP

- RSA NetWitness Endpoint

Der Markt ist voll von Tools zur Verhinderung von Datenverlust und der Versuch, das richtige zu finden kann überwältigend sein. Ich habe Stunden damit verbracht, die vielen verfügbaren Software-Optionen zu untersuchen, und einige zeichnen sich durch ihre umfassende und einfache Bedienung aus. Während alle von mir empfohlenen Tools kostenpflichtig sind, haben einige kostenlose Testversionen. Ich habe festgestellt, dass Open-Source-DLP-Lösungen einfach nicht das gleiche Maß an Schutz bieten und nicht zuverlässig genug sind, um Ihr wichtigstes Gut anzuvertrauen: die Daten Ihrer Kunden.

SolarWinds bietet zwei der besten Data Loss Prevention-Software auf dem Markt. Obwohl beide einen exzellenten Datenschutz gegen Datenverlust bieten, rangiere ich SolarWinds® Security Event Manager etwas höher als SolarWinds Access Rights Manager (mehr zu diesem Tool unten), da es USB Defender enthält, der einen der verwundbarsten – und am meisten übersehenden – Punkte in einem Netzwerk schützt.

SEM nimmt den Schutz Ihrer sensiblen Daten durch konstante Überwachung Ihres gesamten Netzwerks von der harten Arbeit ab. Es sammelt, zentralisiert, überwacht und analysiert Benutzeraktivitätsprotokolle, sodass Sie die Aktionen aller Benutzer in Ihrem Netzwerk einsehen können, mit Echtzeit-Berichten, wenn eine dieser Aktionen gegen die Richtlinien Ihres Unternehmens verstößt.

Eines der besten Dinge an SEM ist, dass es mit seinen automatisierten Antworten die Reaktion auf Bedrohungen einfach macht. Während die Software mit integrierten Vorlagen für Regeln und Reaktionen auf Insider-Bedrohungen geliefert wird, gibt es Ihnen auch die Möglichkeit, auf einfache Weise Ihre eigenen Regeln für automatische Reaktionen auf Bedrohungen zu erstellen, mit denen Ihr Unternehmen am meisten beschäftigt ist.

Dies bringt mich zur USB Defender-Funktion. USBs sind einige der einfachsten Punkte, um Daten zu stehlen, da sie oft unbeaufsichtigt oder zumindest nicht stark überwacht werden. Mit USB Defender werden alle USBs in Ihrem Netzwerk nicht nur durch die Überwachung verdächtiger Aktivitäten geschützt, sondern auch durch die aktive Antworttechnologie von SEM unterstützt. Dies ist ein großer Vorteil beim Schutz sensibler Daten vor Bedrohungen durch Endnutzer.

SolarWinds SEM wird auf Windows Server installiert und erfüllt Sicherheitsstandards wie PCI DSS, HIPAA und SOX. Sie können eine 30-tägige kostenlose Testversion herunterladen, um die voll funktionsfähige Software selbst auszuprobieren.

Zurück nach obenDie Zugriffskontrolle ist ein unglaublich wichtiger Teil von DLP, da viele Datenverletzungen von jemandem verursacht werden, der Insider-Zugriff auf das System hat. SolarWinds Access Rights Manager verfügt über eine benutzerfreundliche Oberfläche, die Ihnen hilft, einfach zu erkennen, wer Zugriff auf welche Daten hat, damit Sie so schnell wie möglich auf Cybersicherheitsbedrohungen reagieren können.

SolarWinds beschreibt ARM als „sicherheitsvereinfacht“, was ich für eine zutreffende Beschreibung dieses Datenverlust-Präventionstools halte. Dank eindeutiger Berichte und Identifikation sowie der Möglichkeit, risikoreiche Konten zu überwachen, sind Sie in der Lage, sicherzustellen, dass niemand auf Informationen zugreift, auf die er nicht zugreifen sollte. Durch die Überwachung von Active Directory, OneDrive, Windows-Dateifreigabe, SharePoint und Microsoft Exchange kann ARM Ihnen auch helfen, Benutzer zu identifizieren, die verdächtige Aktivitäten über mehrere Kommunikationskanäle hinweg angezeigt haben.

All diese Erkenntnisse erleichtern Ihnen die Anpassung Ihrer Zugriffsrichtlinien. Mit ARM können Sie dann bessere Datenzugriffskontrollen festlegen, implementieren und feststellen, ob jemand versucht, Zugriffskontrollen in Active Directory oder Gruppenrichtlinien zu ändern. ARM geht über die Zugriffskontrolle anderer Softwareprogramme hinaus, um Nutzer auf einer tieferen Ebene zu analysieren, ihre Anmeldeinformationen zu studieren und zu analysieren, wie sie diese Anmeldeinformationen verwenden, um Datenzugriff zu erhalten. Es warnt IT-Teams bei verdächtigen Aktivitäten, die auf eine Datenverletzung hindeuten, so dass sie Maßnahmen ergreifen können, um Datenverluste zu verhindern.

ARM wird auf Windows Server installiert und bietet Auditing und Reporting in Übereinstimmung mit HIPAA, PCI DSS und DSGVO. Wie bei SEM können Sie auch die Vollversion 30 Tage lang kostenlos testen.

SolarWinds Identity Monitor bietet Ihnen im Wesentlichen einen sofortigen Einblick, ob die Anmeldeinformationen Ihrer Mitarbeiter, wie Logins und Passwörter, bei Datenschutzverletzungen aufgetaucht sind. Das Tool wurde entwickelt, um Datenlecks in Unternehmen im „Dark Web“ zu verfolgen und bietet Einblicke in aktuelle und vergangene Sicherheitslücken. Es kann sogar E-Mail-Kontoinformationen für Ihre wichtigen Mitarbeiter verfolgen, um Betrug vorzubeugen. Identity Monitor ist auch für die Verfolgung von IP-Adressen nützlich – Sie können IPv4 oder IPv4 Netzwerk CIDR zur „Beobachtungsliste“ der Plattform hinzufügen, und die Software sucht automatisch nach diesen Informationen.

Wenn Anmeldeinformationen oder andere wichtige Unternehmensdaten auf dem Radar des Tools angezeigt werden, ist Identity Monitor darauf ausgelegt, Sie schnell zu benachrichtigen. Diese Geschwindigkeit ist entscheidend, um Datenverlust und gefährliche Kontoübernahmen zu vermeiden. Durch die Wahl von Identity Monitor erhalten Sie ein zusätzliches Schutzniveau, ohne selbst manuellen Aufwand unternehmen zu müssen, um Sicherheitslücken im Unternehmen zu durchkämmen. Zur Beruhigung ist SolarWinds Identity Monitor eine lohnende Investition.

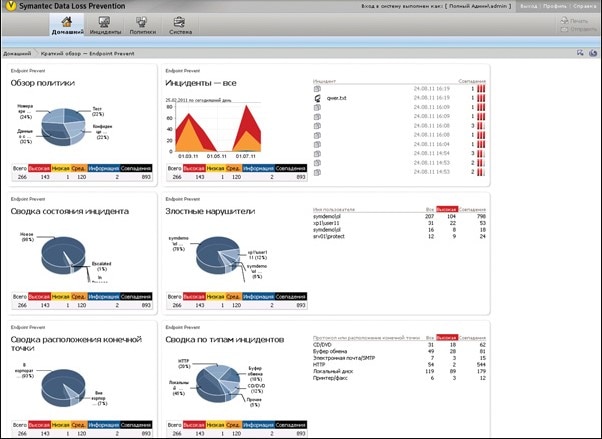

Zurück nach obenSymantec Data Loss Prevention ist unternehmensorientiert, d. h., obwohl es für kleinere Unternehmen skalierbar ist, kann es für kleine Unternehmen unnötig kompliziert sein. Wenn Sie jedoch nach DLP-Software für ein großes Unternehmen suchen, bietet dieses Tool hilfreiche Dienste.

Die DLP-Software von Symantec ist Teil des Datenschutzsystems für Endgeräte. Das Tool bietet eine hervorragende Abdeckung in Ihrem gesamten Unternehmen – in der Cloud, auf Mobilgeräten und auf mehreren Endgeräten, einschließlich Desktops und Servern. Es wird mit einem Management-Dashboard geliefert, sodass Sie Apps identifizieren können, die versuchen, auf gesicherte Informationen zuzugreifen, und sie daran hindern können. Mit dem Dashboard können Sie auch nicht konforme Datenübertragungen stoppen.

Bei der ersten Installation von Symantec DLP führt es einen Sweep durch, um alle sensiblen Daten in Ihrem Netzwerk zu finden. Es gibt Ihnen dann die Möglichkeit, die Daten entweder an Ort und Stelle zu speichern oder zu einem sicheren zentralen Datenrepository zu verschieben. Es verschlüsselt auch alle sensiblen Daten, protokolliert den Zugriff auf die Daten und vernichtet alle ausgedienten Kopien und verworfenen Dokumente, so dass sie für Hacker nicht zugänglich sind Mit Symantec DLP können Sie steuern, wer Zugriff auf vertrauliche Informationen hat, einschließlich durch Fingerabdrücke von Empfängern, um zu bestätigen, dass sie Zugriff auf die an sie gesendeten Informationen haben sollen.

Symantec DLP bietet keine kostenlose Testversion an und enthält auch keine einfache Berichtsfunktion für Audits. Es ist auch erwähnenswert, dass sich einige Benutzer darüber beschweren, dass das Dashboard zu starr ist.

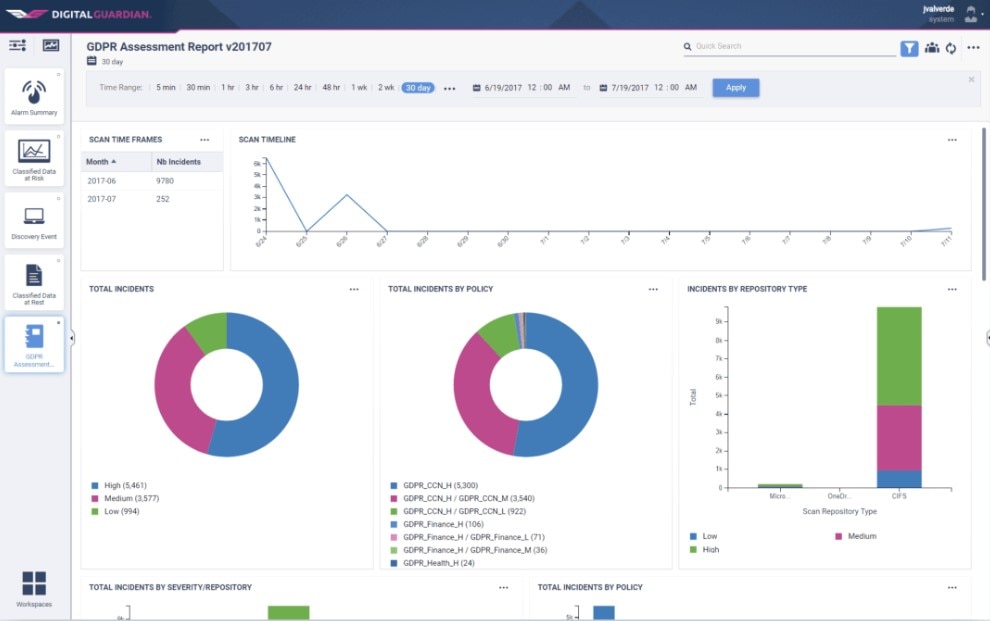

Digital Guardian Endpoint DLP hat viele großartige Elemente, und obwohl es beträchtliche Arbeit erfordert, es einzurichten, um seine maximalen Fähigkeiten zu erreichen, ist es nach getaner Arbeit ein leistungsstarkes DLP-Tool. Dadurch eignet es sich besser für größere Unternehmen als für kleine Unternehmen, die wahrscheinlich weniger Arbeitskräfte haben, um in die Einrichtung und den Betrieb zu investieren.

Diese Lösung funktioniert auf Mac-, Windows- und Linux-Systemen, um Daten sowohl lokal als auch in der Cloud zu überwachen. Es kann so eingestellt werden, dass sensible Daten automatisch blockiert, gerechtfertigt oder verschlüsselt werden. Sie können es auch so einstellen, dass Benutzeraktivität basierend auf Kontexten, die Sie als verdächtig einstufen, automatisch blockiert wird und das Ereignis für forensische Analysen protokolliert und geprüft wird.

Einige Benutzer berichten, dass Endpoint DLP übermäßig viele Fehlalarme liefert, was zu Warnungen bei nicht kritischen Ereignissen führt, und es sendet häufig Updates, um ein Problem zu beheben, aber ein anderes zu verursachen.

Zurück nach oben

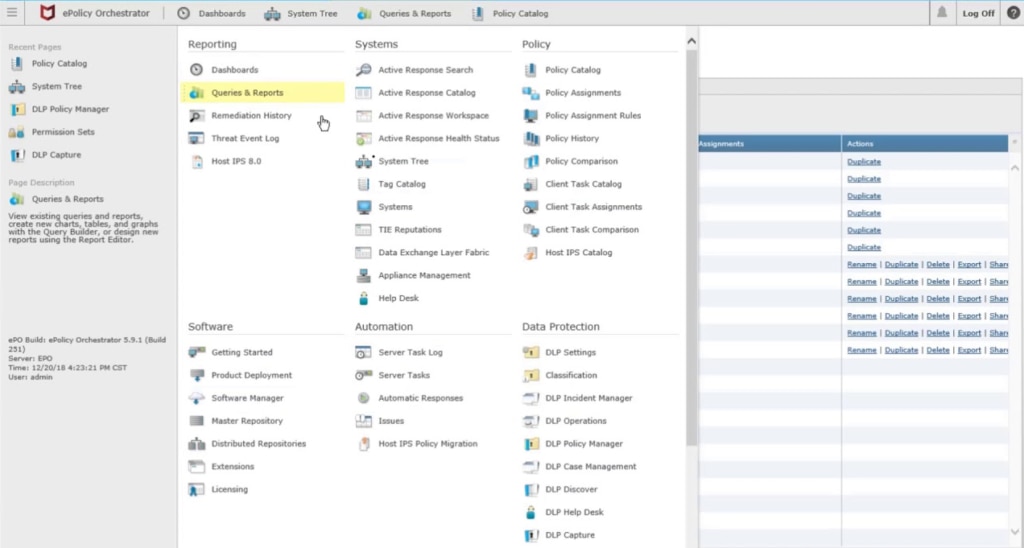

McAfee Total Protection for DLP ist eine Suite aus mehreren Datenschutz-Tools. Die Software konzentriert sich auf detaillierte forensische Analysen und identifiziert, im Gegensatz zu einigen DLP-Tools, die alle sensiblen Daten auf die gleiche Weise behandeln, sensible Daten und priorisiert sie.

Das DLP-Programm von McAfee stellt außerdem sicher, dass Sie in Ihrem gesamten Netzwerk dieselben Sicherheitsrichtlinien verwenden, einschließlich lokaler Netzwerke, Endpunkte und der Cloud. Das Programm ist skalierbar, aber es ist nicht so benutzerfreundlich für Anfänger wie einige andere Lösungen zur Verhinderung von Datenverlust. Leute meinen, dass die Einstellungen etwas komplex sind und verwirrend sein können, wenn Sie keine Erfahrung mit ähnlicher Software haben.

SecureTrust DLP ist eine der besten Software zur Verhinderung von Datenverlust für Unternehmen mit minimaler DLP-Erfahrung oder vorkonfigurierten Richtlinien für Verstöße oder verdächtiges Verhalten. Das Tool ist Teil einer Suite von SecureTrust und funktioniert zwar eigenständig, funktioniert aber besser in Verbindung mit dem SIEM-Tool des Unternehmens.

SecureTrust DLP verfügt über mehr als 70 vordefinierte Risiko- und Richtlinieneinstellungen, die Sie je nach Bedarf Ihres Unternehmens einfach ein- oder ausschalten können. Für Unternehmen, die ihre eigenen Richtlinien festlegen möchten, kann die Notwendigkeit, alle vorhandenen Einstellungen zu durchsuchen, jedoch eine Quelle der Frustration sein.

SecureTrust DLP konzentriert sich auf die Analyse. Es überwacht alle webbasierten Anhänge und Dokumente – einschließlich E-Mails, Posts in sozialen Medien und Blogs –, die in Ihr Unternehmen gelangen, und überprüft es auf Verstöße gegen die Unternehmensführung, Richtlinien zur akzeptablen Nutzung und Compliance. Zuwiderhandelnde Anhänge werden dann automatisch gesperrt.

Check Point DLP ist eine großartige Wahl für alle, die wenig bis gar kein Verständnis für Strategien zur Verhinderung von Datenverlust haben. Es ist einfach zu bedienen und kommt mit einigen vorkonfigurierten Regeln. Wenn Sie besser mit Datenverlust Prävention vertraut sind, können Sie dieses Tool ein wenig zu simpel finden. Ich würde empfehlen, bei einem der Tools weiter oben auf der Liste zu bleiben.

Der größte Unterschied zwischen der Data Loss Prevention-Software von Check Point und den anderen, die ich hervorhebe, besteht darin, dass sie der Aufklärung Ihrer Mitarbeiter über die Risiken von Datenverlusten einen hohen Stellenwert einräumt. Einer der größten Faktoren für Datenverlust und einer der am schwierigsten durch technologische Lösungen zu verhindernden Faktoren ist die menschliche Fehlbarkeit, da Mitarbeiter oft unschuldig Viren in das System einschleusen oder vertrauliche Informationen an Hacker weitergeben. Der Fokus von Check Point auf Bildung zielt darauf ab, Mitarbeiter beizubringen, sorgfältiger mit Daten umzugehen und Vorfälle besser zu erkennen und darauf zu reagieren.

Über die Bildungskomponente hinaus verfolgt und kontrolliert Check Point sensible Daten dienstübergreifend, einschließlich E-Mail- und Web-Browsing, selbst wenn die Daten übertragen werden. Das Tool wird über das gesamte Netzwerk von einer einzigen Konsole aus verwaltet.

Zurück nach oben

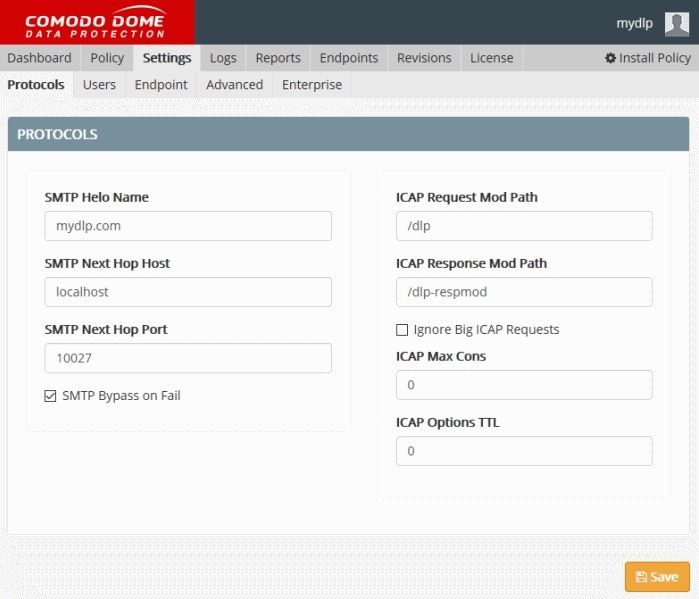

Comodo MyDLP ist ein All-in-One-Tool, das alle Ihre Standorte und Endpunkte sowie alle Ihre Daten abdeckt, die auf einem Cloud-Server gespeichert sind. Diese Software protokolliert und schützt Ihre sensiblen Daten und erstellt Whitelists/Blacklists, um festzustellen, ob Benutzer Zugriff auf sensible Daten haben. Für Nutzer mit Datenzugriff legt sie fest, welche Aktionen sie mit den Daten ausführen können.

Dieses DLP-Tool schützt Endpunkte zusammen mit dem Rest des Netzwerks. Es kann so eingestellt werden, dass der Datenfluss mit sensiblen Informationen blockiert wird, was bedeutet, dass die Informationen daran gehindert werden, Ihr System zu verlassen. Es ist benutzerfreundlich und kann entweder über die Cloud zugegriffen oder vor Ort installiert werden.

Obwohl MyDLP insgesamt ein allgemein nützliches Tool ist, habe ich Beschwerden darüber gehört, dass es keine gute Arbeit bei der Identifizierung vertraulicher Informationen leistet. Es geht auch in der Regel nicht so tief in seine Analyse von verdächtigem Verhalten und Sicherheitsrisiken wie andere Tools ein, was bedeutet, es fehlt in Bezug auf Incident-Management, wenn eine Datenverletzung auftritt.

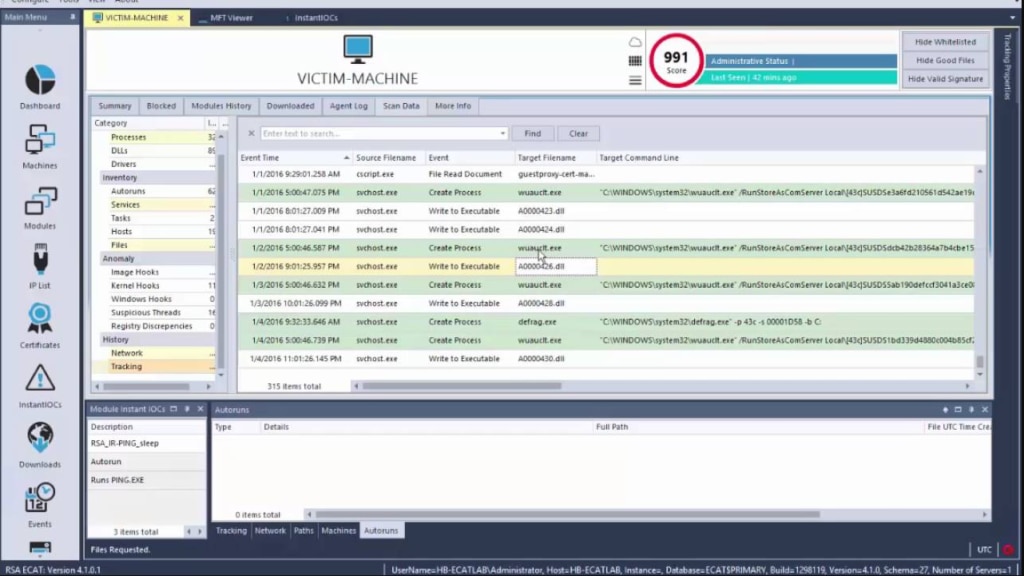

RSA NetWitness Endpoint kann durch seinen Fokus auf Endpunktüberwachung bei der Vermeidung von Datenverlusten helfen. Der größte Schwachpunkt von RSA ist, dass es kein einziges DLP-Tool ist, sondern dass NetWitness Endpoint Teil einer größeren Reihe von Tools ist, die zusammenarbeiten, um Ihre sensiblen Daten zu schützen. In Kombination mit anderen RSA SIEM-Lösungen kann NetWitness ein leistungsfähiges Werkzeug zur Verhinderung von Datenverlusten sein.

Das DLP-Tool von RSA konzentriert sich auf Endpunkte und nutzt Verhaltensüberwachung und maschinelles Lernen, um diese Endpunkte kontinuierlich zu überwachen, Bedrohungen zu isolieren und Warnungen bei verdächtigen Aktivitäten auszusenden. Die Software priorisiert Bedrohungen und bietet Analysen, die Ihnen helfen, die Wurzel dieser Bedrohungen zu finden.

Das Problem bei dieser Lösung besteht darin, dass die Maximierung ihres Potenzials einen erheblichen Zeitaufwand am Frontend erfordert. Mit dem Kauf des Tools haben Sie Zugriff auf Webinare, und Sie müssen bereit sein, viel Zeit auf diese Webinare zu verwenden, um ein solides Verständnis der Software zu erhalten.

Definition von Datenverlust Prävention

Data Loss Prevention (DLP) bezeichnet den Prozess der Datensicherung zum Schutz vor Diebstahl und Undichtigkeiten. Dies geschieht in der Regel durch Software, die sensible Daten identifiziert und überwacht, um sicherzustellen, dass nur autorisierte Benutzer darauf zugreifen. DLP-Tools tragen auch dazu bei, dass autorisierte Benutzer die Daten weder absichtlich noch unabsichtlich gefährden.

Im Wesentlichen kontrollieren Tools zur Vermeidung von Datenverlusten den Zugriff auf Ihre Unternehmensdaten und verhindern, dass diese den festgelegten Umfang Ihres Netzwerks verlassen. DLP-Lösungen können dazu entweder Verstöße gegen die in der Software enthaltenen vordefinierten Richtlinienpakete oder Verstöße gegen die von der Organisation festgelegten Zugriffsrichtlinien erkennen.

DLP-Tools bilden einen Kontext rund um Ihre sensiblen Daten, damit Sie ermitteln können, wie Sie Ihre Daten priorisieren, schützen, sperren und überwachen können, um Verstöße zu vermeiden. Sie sind besonders vorteilhaft angesichts der zunehmenden Intensität der staatlichen Datenschutzgesetze, die auf verstärkten Datenschutz und Zugriffskontrolle als Reaktion auf die allgegenwärtige Bedrohung durch Hacker abzielen, die die gestohlenen Daten für Finanzbetrug und Identitätsdiebstahl verwenden können. DLP-Software enthält in der Regel Berichtsfunktionen, die Ihnen helfen, Audit- und Compliance-Anforderungen zu erfüllen und sicherzustellen, dass Ihnen keine Bußgelder entstehen, wenn Sie die Daten Ihrer Kunden nicht ausreichend schützen.

Warum ist Datenverlust Prävention wichtig?

Die sensiblen Informationen Ihrer Kunden sind der wertvollste Besitz Ihres Unternehmens. Wenn sie Ihnen ihre privaten Daten geben, vertrauen Kunden darauf, dass Sie alle möglichen Maßnahmen ergreifen, um sie zu schützen. Ohne sensible Datenverlust-Präventionstools laufen Sie ernsthaft Gefahr, Kundendaten zu verlieren, was zu potenziellem Identitätsdiebstahl, Finanzbetrug und vor allem Vertrauensverlust führt.

In den vergangenen Jahren führten hochkarätige Vorfälle von Datenschutzverletzungen dazu, dass Menschen im ganzen Land ihre persönlichen Daten gestohlen haben. Diese Ereignisse hätten vermeidbar sein müssen, wenn die betreffenden Organisationen DLP-Software verwendet hätten. Die Häufigkeit von Datenschutzverletzungen ist so groß, dass das Internet voll von Seiten ist, die Datenverlustereignisse nach Jahr und Monat geordnet auflisten. Unabhängig von der Größe eines Unternehmens können die Auswirkungen von Datenschutzverletzungen verheerend sein und sowohl finanzielle Verluste als auch Reputationsverluste verursachen und zum Scheitern des Unternehmens führen.

Es ist leicht zu glauben, dass Datenlecks Sie nicht betreffen, aber jedes Unternehmen ist ein potenzielles Ziel für Hacker. Während wir in der Regel von größeren Datenschutzverletzungen hören, wie der Facebook-Verletzung 2019, bei der die persönlichen Daten, einschließlich eindeutiger Benutzer-IDs und Telefonnummern, von 419 Millionen Nutzern offengelegt wurden, kommt es in gewissem Umfang ständig zu Datenlecks. Oft müssen Hacker nicht einmal hart arbeiten, um ihre Ziele zu erreichen. Im Facebook-Beispiel entdeckten die Hacker einfach einen ungeschützten Server und konnten dann auf alle darin enthaltenen Daten zugreifen.

Obwohl Facebook groß genug ist, um sich von einer Verletzung dieser Größenordnung zu erholen, sind die meisten Unternehmen nicht so integraler Bestandteil der Gesellschaft wie Facebook heute.

Die meisten IT-spezifischen Compliance-Vorschriften für den Schutz sensibler Daten erfordern eine auditierbare DLP, um nachzuweisen, dass Sie alle notwendigen Maßnahmen zum Schutz Ihrer Kunden ergreifen. Wie oben erwähnt, bieten Endpoint Data Loss Prevention Tools in der Regel überprüfbare Berichtsfunktionen, um nachzuweisen, dass die Software den Vorschriften einschließlich des SolarWinds Security Event Managers entspricht, der für PCI DSS, HIPAA, SOX und mehr entwickelt wurde.

Zugriffskontrolle verwalten, um Datenverlust zu verhindern

Geistige Eigentumsverluste und Datenschutzverletzungen können das Ergebnis von Handlungen eines Insiders sein, die entweder absichtlich (z. B. wenn ein verärgerter ehemaliger Mitarbeiter sensible Informationen auf eine externe Festplatte legt, um sie an einen Konkurrenten zu verkaufen) oder unbeabsichtigt (z. B. wenn ein Mitarbeiter ein Flash-Laufwerk findet und es an seinen Computer anschließt, um herauszufinden, was sich darauf befindet). Einer der Kernbestandteile des Datenschutzes ist daher die Verwaltung der Zugriffskontrolle.

Anstatt zu versuchen, die Benutzeraktivität manuell auf eigene Faust zu überwachen – ein Unterfangen, das wahrscheinlich überwältigend wird – empfehle ich die Implementierung eines Tools zur Verhinderung von Datenverlust, das sich mit der Zugriffskontrolle befasst. Gute DLP-Software überwacht nicht nur den Zugriff auf Ihr Netzwerk, sondern warnt den Administrator auch bei Verstößen gegen Ihre Zugriffsrichtlinien, unabhängig davon, ob diese Richtlinien von Ihrem Unternehmen festgelegt wurden oder mit dem Tool vorkonfiguriert sind. Darüber hinaus können die Erkenntnisse eines DLP-Tools mit Zugriffskontrollfunktionen genutzt werden, um Ihre Zugriffsrichtlinien anzupassen. Zu wissen, wer auf die Daten in Ihrem Netzwerk zugreift, ist nicht nur wichtig, um Angriffen vorzubeugen, die zu Datenlecks führen könnten, sondern auch, um die Auswirkungen betrügerischer Handlungen im Falle eines Cyberangriffs zu verringern. Die Verwaltung der Zugriffskontrolle umfasst die Überwachung des Verhaltens der Nutzer im Netzwerk, einschließlich der Daten, auf die sie zugreifen. Wenn es zu einer Datenverletzung kommt, haben Administratoren daher eine Aufzeichnung von Informationen, die sie abrufen können, um schnell herauszufinden, wo der Angriff stattfand und welche Benutzer oder Geräte beteiligt waren.

Verizon’s 2018 Data Breach Investigations Report zeigte, dass die 24 Stunden nach einem Cyberangriff eine kritische Zeit ist, in der die Auswirkungen des Angriffs zumindest gemildert werden können. Wenn z. B. im Falle eines Finanzangriffs die Aktion des Angriffs während dieser „goldenen 24 Stunden“ verzögert wird, ist es unwahrscheinlich, dass die Hacker in der Lage sind, die Gelder zu erhalten, die sie suchen. Kurz gesagt, die Fähigkeit, schnell auf einen Angriff zu reagieren, ist entscheidend, um Datenverluste zu vermeiden.

Nutzung von Benutzeraktivitätsprotokollen zur Verhinderung von Datenverlusten

Protokolle sind eines der wichtigsten Ressourcen für einen IT-Administrator, wenn er versucht, die Ursache eines Problems im Netzwerk oder auf einem Gerät zu ermitteln. Wenn es um die Vermeidung von Datenverlusten geht, bleiben Benutzeraktivitätsprotokolle ein entscheidendes Kapital.

Angesichts der Bedeutung der Geschwindigkeit bei der Reaktion auf externe und Insider-Bedrohungen sind Protokolle der Benutzeraktivität am nützlichsten, wenn ein DLP-Tool diese Protokolle aktiv überwacht, zentralisiert und in Echtzeit berichtet. Insbesondere wenn Sie eine Software zur Verhinderung von Datenverlust mit kombinierter Aktivitätsprotokollüberwachung und automatisierten Reaktionen zum Deaktivieren von Konten, Ändern von Berechtigungen und Blockieren von USB-Geräten implementieren, vereinfachen Sie den Prozess der Bedrohungsbeseitigung erheblich. Durch die umfassende Überwachung jedes Ereignisses auf den Geräten im gesamten Netzwerk ergreifen Sie einen der stärksten Schritte zum Schutz Ihrer Daten.

So wählen Sie die beste DLP-Lösung

Nehmen Sie sich beim Vergleich der Datenverlustverhütungslösungen die Zeit, darüber nachzudenken, welche basierend auf den Anforderungen Ihres Unternehmens am wertvollsten sind und welche Ihrer Ansicht nach den größten Bedrohungen für die Sicherheit Ihrer Daten darstellen. Obwohl alle Tools auf dieser Liste darauf abzielen, Ihre sensiblen Informationen zu schützen, variieren sich ihre Schwerpunkte und Stärken.

Verschiedene DLP-Geräte gehen ihre Überwachung und Analyse auf unterschiedliche Weise an. Ich finde die tiefgreifende forensische Analyse, die Sie mit SolarWinds SEM erhalten, sehr hilfreich, um sicherzustellen, dass Ihre Zugriffsrichtlinien ausreichen, um Ihre Daten zu schützen. Mit dieser Art der Analyse können Sie sicherstellen, dass jeder Nutzer, der Zugriff auf Ihre sensiblen Daten hat, diese unbedingt benötigt.