In diesem Artikel stellen wir Ihnen nicht nur weitere Top-Empfehlungen von Security-Information-and-Event-Management-Produkten (SIEM-Systemen) für den professionellen Einsatz vor, die Sie in vollem Funktionsumfang gratis testen können, sondern auch unsere Empfehlungen zu den aktuell besten kostenlosen SIEM-Tools auf dem Markt; sowie Tipps, worauf Sie achten sollten und wie Sie das beste SIEM-Tool für Ihre spezifischen Sicherheitsanforderungen finden.

In diesem Artikel stellen wir Ihnen nicht nur weitere Top-Empfehlungen von Security-Information-and-Event-Management-Produkten (SIEM-Systemen) für den professionellen Einsatz vor, die Sie in vollem Funktionsumfang gratis testen können, sondern auch unsere Empfehlungen zu den aktuell besten kostenlosen SIEM-Tools auf dem Markt; sowie Tipps, worauf Sie achten sollten und wie Sie das beste SIEM-Tool für Ihre spezifischen Sicherheitsanforderungen finden.

Besser als Gratis- und Open-Source-Versionen: SIEM-Tools

Kostenlose Tests professioneller SIEM-Lösungen bieten die Möglichkeit, eine Lösung zunächst unverbindlich auszuprobieren, um zu erkennen, ob man die Funktionen der kompletten SIEM-Software tatsächlich benötigt. Zu unseren Empfehlungen der besten, kostenlosen SIEM-Tools auf Probe zählen:

✔ Security Event Manager

SolarWinds® Security Event Manager (SEM) gibt es zum 30-Tage kostenlosen Test – ausreichend Zeit, um herauszufinden, ob es das geeignete Produkt ist. Der SolarWinds® SEM ist zum einen aus Sicherheitsgründen empfehlenswert, aber auch wegen der vollständigen Ereignisprotokollierung, einschließlich Compliance und Fehlerbehebung bei Leistungsabfall.

Dies ist eine SIEM-Allzwecklösung mit besonderem Schwerpunkt auf Compliance für HIPAA, PCI DSS, SOX und andere. SEM zeichnet aus: Es ist eine sofort einsatzbereite Out-of-the-box-Lösung, was die Implementierung zum Kinderspiel macht. Das beruht zum Großteil auf seiner Eigenschaft als netzunabhängiges System. Die integrierten Automationsparameter blockieren Hunderte von unterschiedlichen Bedrohungen, und die fortschrittliche Suchfunktion ermöglicht Suchvorgänge in der Protokollanalyse, wie wir sie aus Suchmaschinen kennen.

✔ Threat Monitor

Threat Monitor ist eine sicherheitsorientierte SIEM-Lösung mit dem fundierten Wissen und Support von SolarWinds®. Nach dem Download der vollen Version zum 14-tägigen kostenlosen Test genießen Sie den Schutz vor den allerneuesten Schwachstellen in so gut wie Echtzeit, dank der dauerhaft aktualisierten Einschätzung zu Cyberbedrohungen und der Fähigkeit, Einbruchsversuche (Intrusion) zu erkennen.

Mit Threat Monitor erhalten Sie mehr automatische Reaktionen und mehr Kontrolle über die Programmierung Ihrer eigenen automatisierten Reaktionen. Zudem erhalten Sie Compliance-Berichte und stark detaillierte, einfach durchsuchbare Indexe. Das Produkt befindet sich in der Cloud, d. h. Sie haben dauerhaft Zugriff auf alle Funktionen mit geringstem bis gar keinem Platzbedarf.

Aber nun: Die Top Gratis-SIEM-Software

Die folgende Liste enthält einige der kostenlosen SIEM-Tools, die Sie momentan in Erwägung ziehen sollten, darunter SIEM Open-Source-Software, limitierte Versionen kostenpflichtiger Produkte und Testversionen, mit denen Sie ermitteln können, was Sie brauchen.

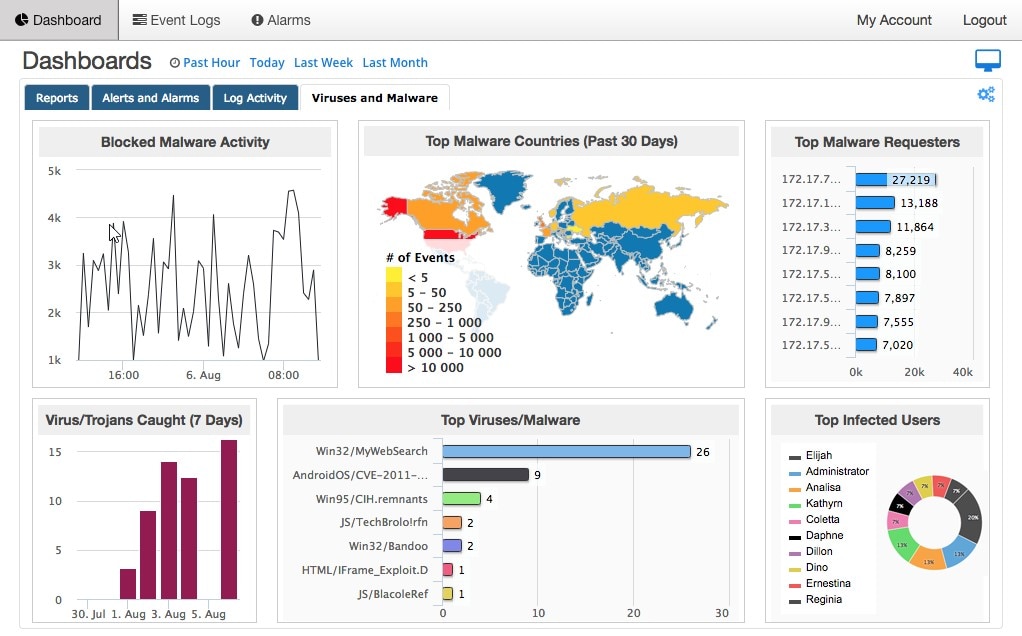

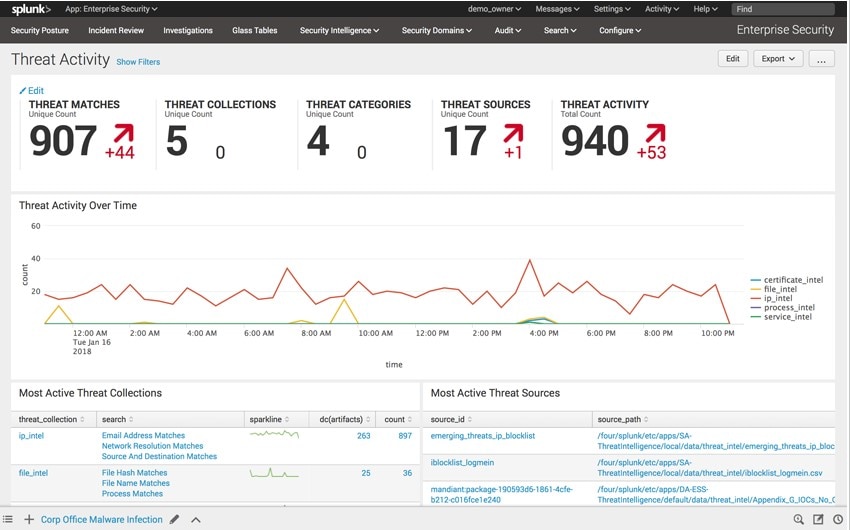

✔ Splunk Free

Wegen seiner Funktionsvielfalt zählt das volle Splunk-Produkt zu den besten Produkten im Bereich der SIEM-Software. Splunk bietet einen umfassenden Überblick in Sicherheitsfragen, trotz der Komplexität der Software. Die Möglichkeiten zur Visualisierung und Analyse der Ressourcen sind besonders hilfreich. Denken Sie jedoch daran, dass Sie mit der kostenlosen Version, die der vollen Lizenz stark ähnelt, nur bis zu 500 MB pro Tag indizieren können. Für viele Unternehmen wird das nicht ausreichend sein. Die Testversion hat weitere Einschränkungen und ist daher keine längerfristige Lösung.

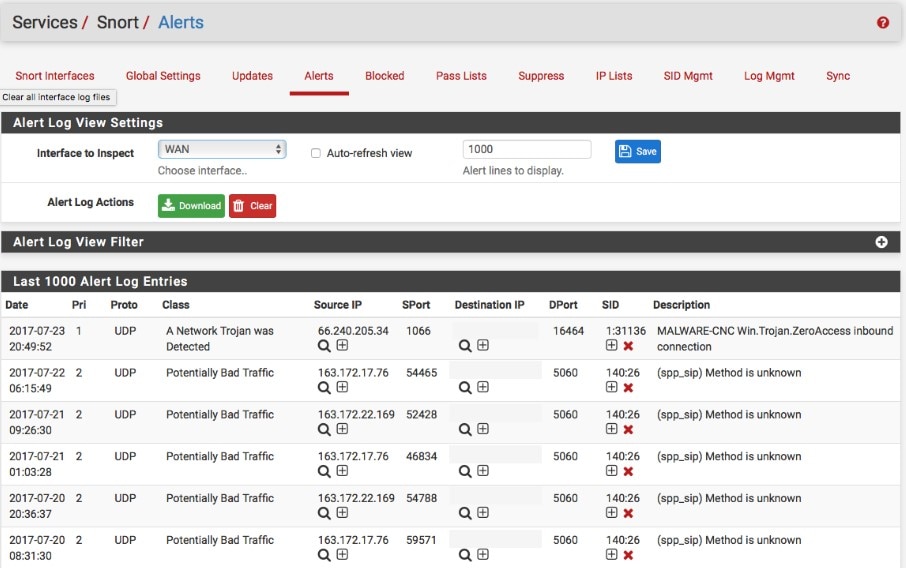

✔ Snort

Snort ist eine populäre Software zur Erkennung von und Prävention vor unbefugtem Zugriff (Intrusionserkennung) und in Windows- und Linux-Umgebungen einsetzbar. Diese Intrusion Protection System-Software überwacht den Datenverkehr im Netzwerk und setzt schnörkellos die von Ihnen programmierten Richtlinien um. Andererseits ist Snort kein volles SIEM. Alle, die vor allem nach einem Werkzeug zur Datenüberwachung suchen, werden die Leistung zu schätzen wissen, sollten jedoch kein umfassendes System erwarten, das Netzwerkprotokolle beherrscht und gleichzeitig das perfekte Überwachungssystem ist.

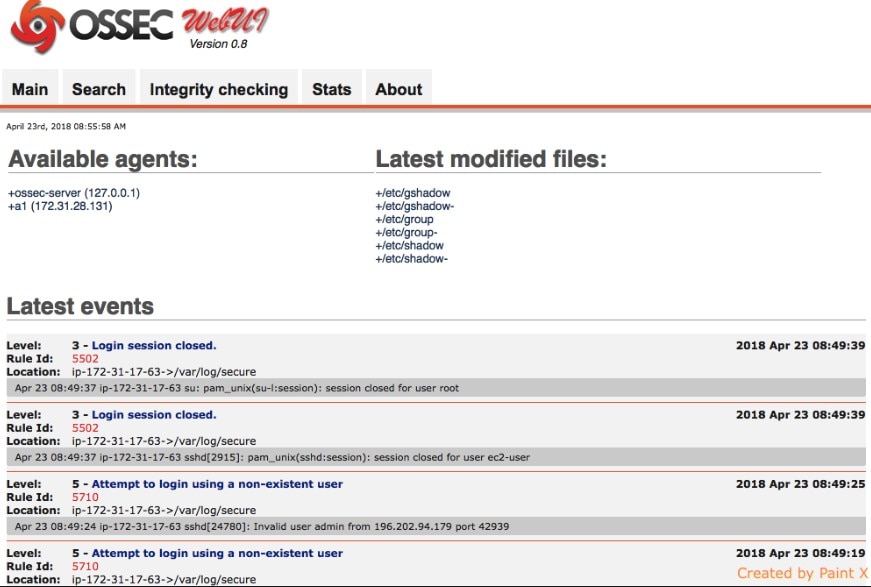

✔ OSSEC

OSSEC ist ein Open-Source-System zum Erkennen von Intrusion, das vor allem bei Anwendern beliebt ist, die keine Windows-Systeme nutzen. Es steht in voller Funktion für macOS, Linux, Solaris und BSD bereit. Zu seinen Vorteilen zählen, dass sowohl der Serverlos- als auch der Server-Agent-Modus möglich sind sowie eine fast volle Funktionalität in der Open-Source-Version. Uns gefällt die Protokollanalyse von OSSEC, die viele unterschiedliche Quellen wie FTP, Mail-Server, Datenbanken und mehr analysieren kann. Außerdem ist OSSEC optimal zur Überwachung mehrerer Netzwerke von einem zentralen Ort.

Das System weist jedoch auch einige Nachteile auf. Für Windows ist es lediglich im Server-Agent-Modus erhältlich. Anwender haben zudem Probleme nach der Aktualisierung gemeldet, weil die Software sich anschließend auf die werkseigenen Richtlinien zurücksetzt. Selbst wenn Sie Ihre Einstellungen auslagern und dann neu laden, kann dies bei der Aktualisierung zu schlimmen Überraschungen führen.

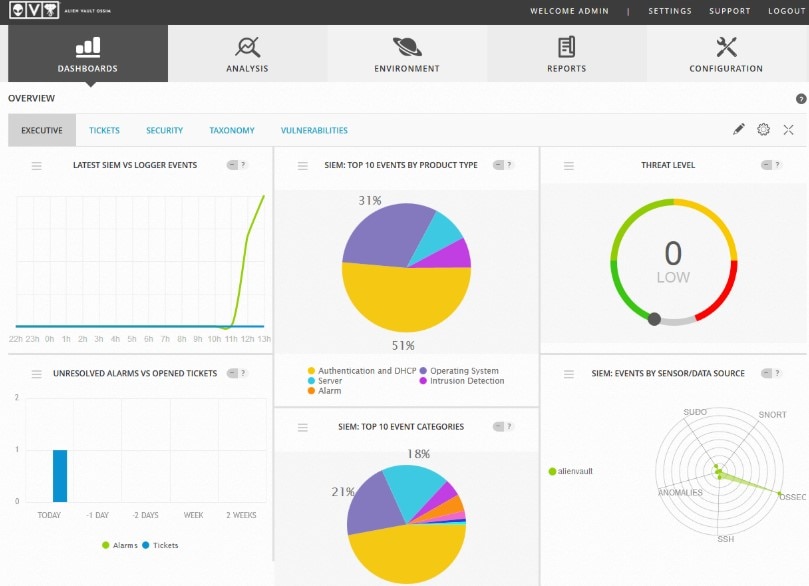

✔ OSSIM

OSSIM ist eines der leistungsstärksten und komplettesten Open-Source-SIEM-Tools auf dem Markt. Es enthält so gut wie alle oben beschriebenen Funktionen, einschließlich Short-Term-Logging und Monitoring (SEM) sowie langfristige Bedrohungsanalyse, Datenarchivierung und -analyse und automatisierte Reaktionen (SIM).

OSSIM ist allerdings recht unflexibel und sperrig. Systemadministratoren klagen über aufwändiges Setup, besonders in Windows, und einen enormen Zeitaufwand bei der benutzerspezifischen Anpassung der Software. Support durch OSSIM ist außerdem nahezu unbezahlbar. Wenn Sie am Ende sehr viel Zeit und Geld aufwenden müssen, lohnt es meist, eher von Beginn an auf gebührenpflichtige SIEM-Tool-Optionen zu setzen.

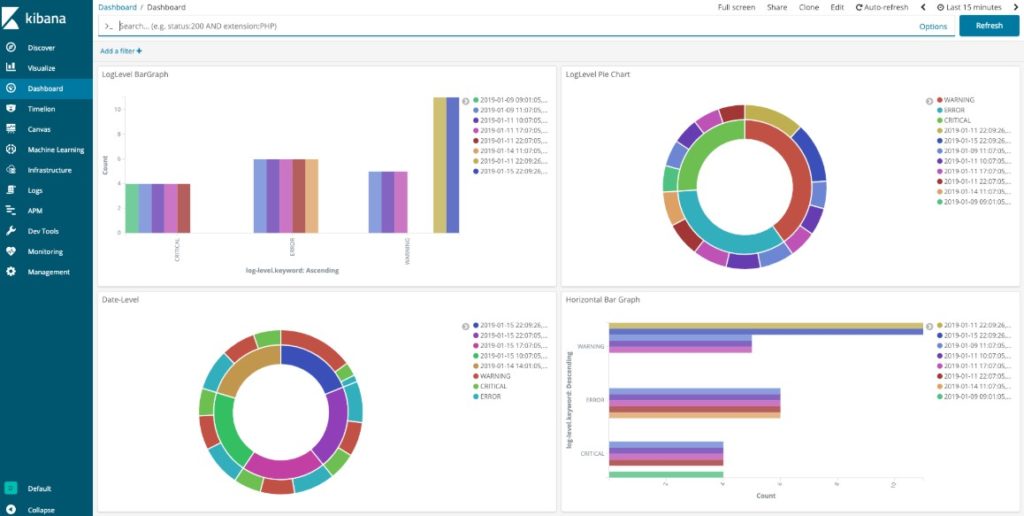

✔ Elasticsearch

Elasticsearch, vormals ELK Search, ist ein Paket von Software-Lösungen: ELK ist die Abkürzung der Komponentenprogramme Elasticsearch, Logstash und Kibana. Im Grunde ist Elasticsearch eine leistungsstarke, vielseitige Suite, der jedoch einige wichtige Funktionen fehlen.

Logstash und Beats liefern die Protokolleinträge. Beats sind schnelle, einfache Datenversand- und -erfassungseinträge, während Logstash diese Daten filtert und zahlreiche spezifische Plug-ins aktiviert. Elasticsearch ist der Motor, der die Untersuchung von Daten betreibt, und Kibana sorgt für die visuelle Darstellung.

Für ein volles SIEM jedoch mangelt es Elasticsearch an wichtigen Funktionen. Eine besondere Schwachstelle ist die Darstellung von Korrelationen, auch bietet es keine vorab eingestellten Warnmeldungen und kann von sich aus keine Ereignisverwaltung bereitstellen. Mit seiner leistungsfähigen Architektur, Anpassungsfähigkeit und den Open-Source-Merkmalen ist es jedoch kaum verwunderlich, dass Elasticsearch dennoch recht mächtig ist und auch die Basis für andere in dieser Liste genannten Optionen bietet.

Merkmale und Funktionalitäten von SIEM-Software

Bevor Sie sich für eine SIEM-Lösung entscheiden, möchten wir kurz auf die Grundlagen des SIEM eingehen. Worauf sollten Sie bei einem SIEM-Tool achten? Was sind die Vor- und Nachteile beim Test von kostenlosen oder Open-Source-Lösungen im Vergleich zu Software, die aufgrund von Vollständigkeit im Funktionsumfang sowie bei allen anderen Aspekten uneingeschränkt für den professionellen Einsatz geeignet ist?

Security-Information-and-Event-Management, kurz SIEM, vereint zwei Bereiche, die zuvor separat betrachtet wurden: Security-Information-Management (SIM) und Security-Event-Management (SEM). Noch heute werden die drei Begriffe häufig synonym verwendet, obwohl es feine, aber bedeutende Unterschiede gibt.

SEM-Software verfolgt laufende Netzwerkereignisprotokolle, was einschließt, kurzfristige Analysen und Troubleshooting bei Unterbrechungen durchzuführen. SIM-Software hingegen speichert und analysiert immense Mengen von historischen Netzwerkdaten, und ist somit eher zur Vorhersage zukünftiger Bedrohungen geeignet. In einer vereinheitlichten SIEM-Lösung sollten diese lang- und kurzfristigen Sicherheitsbemühungen kombiniert sein.

Ganz gleich, ob Sie nach einer gebührenpflichtigen, kostenlosen oder Open-Source-SIEM-Lösung suchen, sollten Sie auf Tools mit folgenden Merkmalen achten:

- Ereignisprotokoll erstellen: Auf der untersten Ebene von SIEM nimmt das Ereignisprotokoll eine zentrale Rolle ein. Durch die Erfassung aller Ereignisse im Netzwerk können Sie Abweichungen in Echtzeit erkennen und Störungen untersuchen.

- Erkennung von Intrusion: Ein gutes SIEM verfolgt nicht nur das Netzwerkverhalten, sondern kann die Daten nahezu in Echtzeit analysieren. Ohne Zusammenhänge ergeben die Daten jedoch keinen Sinn; so kann ein Benutzer mit vielen fehlgeschlagenen Kennworteingaben harmlos sein, aber viele gleichzeitige Versuche im gesamten System können einen Sicherheitsvorfall größeren Ausmaßes bedeuten.

- Automatisierte Warnmeldungen: Neben Analyse und Intrusionserkennung sollten SIEM-Systeme die Netzwerkadministratoren benachrichtigen können. Die Alert-Funktion ist von besonderer Bedeutung.

- KI/Intelligente Bedrohungserkennung: Ein gutes SIEM-System erkennt nicht nur ein unbefugtes Eindringen, sondern kann zukünftige Bedrohungen auch prognostizieren und vorhersehen. Dazu werden Informationsflüsse über die neuesten Bedrohungen benötigt, um sie mit aktuellen wie mit archivierten Daten zu vergleichen.

- Datenfilterung und Datenspeicher: Ereignisprotokolle generieren riesige Datenmengen, die für eine gründliche Archivanalyse vorgehalten werden müssen. Ähnlich wie bei der Ereignisprotokollierung lassen sich auf diese Weise Abweichungen erkennen und aufgetretene Probleme untersuchen. Gute SIEM-Lösungen setzen ebenso gute wie nützliche Filter voraus, um zu gewährleisten, dass spezifische, nützliche Daten verwendet werden, und den Benutzern die Möglichkeit der leicht abrufbaren, kosteneffizienten Speicherung dieser Daten zu geben.

- Visualisierung: Eine gute Übersicht der vorhandenen Daten sowie eine Einschätzung der Bedrohungslage, abgebildet als Diagramm, unterstützt Sie perfekt bei Ihren Sicherheitsbemühungen. Die grafische Darstellung in der SIEM-Software entweder als integrierte Funktion oder als Erweiterung eines Drittanbieters setzt sich immer mehr durch.

- Kompatibilität: SIEM-Software sollte mit dem vorhandenen Netzwerk der Anwender kompatibel sein, was Voraussetzung für ein vollständiges Bild der Ereignisse ermöglicht.

- Compliance: In bestimmten Branchen muss die SIEM-Software zur Einhaltung gesetzlicher Auflagen beitragen.

Es ist uns bewusst, dass viele kleinere Organisationen, die gerade erst mit der Protokollierung und Analyse ihrer Ereignisdaten beginnen, sich für kostenlose und/oder Open-Source-SIEM-Tools entscheiden. Selbstverständlich ist diese Option kostengünstiger. Mit der Zeit allerdings wird vielen IT-Abteilungen klar, dass die kostenfreien Tools zu viel Arbeitsaufwand erfordern, und sie entscheiden sich stattdessen für ein Produkt, das, gemessen an den Anforderungen, uneingeschränkt im professionellen Umfeld einsetzbar ist. Wir kennen kaum eine IT-Abteilung, die mit einer SIEM-Gratisoption langfristig zufrieden ist.

Ein letztes Wort zur besten erhältlichen SIEM-Software

SIEM-Lösungen sollten bei minimalem Aufwand und geringen Kosten für Setup und Anpassung sowohl kurz- als auch langfristige Überwachung und Schutz bieten. Wenn Ihre Organisation zum ersten Mal SIEM einsetzt oder Ihr Betrieb nicht sehr groß ist, können Sie diese kostenlosen und Open-Source-Produkte für SIEM sinnvoll testen. Wenn Sie jedoch lieber SIEM-Software auf einem perfekten Level einsetzen möchten, empfehlen wir ein Tool wie den Security Event Manager, das eine umfassende Sicherheitsverwaltungslösung mit Schwerpunkten auf Protokollierung und Compliance darstellt.