Das Geschäftsumfeld wird heutzutage immer komplexer, und Unternehmen müssen immer mehr Anwendungen, Geräte und Benutzerkategorien überwachen. Dies bedeutet natürlich auch eine Zunahme der Zugriffspunkte und Verbindungen, die potenzielle Einfallstore für Cyberangriffe sind.

Angesichts der konstanten Zunahme an Sicherheitsverletzungen benötigen Unternehmen eine Verwaltungsstrategie für ihr Netzwerk, mit der sie ständig darüber auf dem Laufenden sind, wer auf die digitalen Ressourcen zugreifen darf. Tatsächlich sind kompromittierte Anmeldeinformationen an 80 % aller Datenpannen beteiligt. Active Directory enthält Unmengen an Informationen über die Benutzer und Geräte im Netzwerk einer Organisation. Daher sind Zugriffsverwaltung und Delegierung von Berechtigungen entscheidend, um den Missbrauch von Rechten und Datendiebstahl zu verhindern. Darum empfehle ich ein Tool wie SolarWinds® Access Rights Manager™ (ARM), um die Zugriffsverwaltung zu automatisieren und zu vereinfachen und letztlich Delegierungsfehler zu minimieren.

Dieser Artikel behandelt die folgenden Themen:

Was ist Active Directory?

Active Directory wurde von Microsoft für Windows entwickelt und verwendet einen strukturierten Datenspeicher, um IT-Administratoren die Verwaltung von Benutzerkonten und des Zugriffs auf Netzwerkressourcen zu ermöglichen. Es ist entscheidend, dass Sie Ihre Active Directory-Domäne schützen, da privilegierte Benutzerkonten oft von Cyberangreifern ins Visier genommen werden, um in Unternehmensnetzwerke einzudringen.

Active Directory zu schützen bedeutet im Grunde genommen, die integrierte Authentifizierung für die Anmeldung und Autorisierung für Benutzer zu verwenden. IT-Administratoren können jedoch weitere Schritte ergreifen, um Active Directory nach der Bereitstellung zusätzlich zu schützen:

- Sichere Kennwörter für Domänenbenutzer erzwingen, um intelligente Rateversuche und Wörterbuchangriffe zu vermeiden

- Überwachungsrichtlinien aktivieren, um über potenziell riskante Aktionen benachrichtigt zu werden

- Benutzerrechte zu neuen Sicherheitsgruppen zuweisen, um die Administratorrollen von Benutzern in der Domäne genau zu definieren

- Kontosperrungen für Benutzerkonten erzwingen, um zu verhindern, dass Angreifer die Domäne mit wiederholten Anmeldeversuchen kompromittieren können

- Kennwortverlauf für Benutzerkonten erzwingen

- Alle Benutzer mit Public-Key-Kryptografie authentifizieren

- Zugriff von Benutzern, Gruppen und Computern auf freigegebene Ressourcen mit gefilterten Gruppenrichtlinieneinstellungen einschränken

- Sichere Verschlüsselungstechniken einsetzen, um die Kontokennwortdaten auf lokalen Computern, Servern und Domänencontrollern zu schützen

Um Sicherheitsverletzungen und den Missbrauch von Rechten zu minimieren, können Administratoren die Delegierung in Active Directory einsetzen. Diese Delegierung ist eine entscheidende Komponente für Sicherheit und Compliance. Um den Zugriff zu delegieren, können Domänenadministratoren den Nicht-Domänenadministratoren bestimmte Berechtigungen in der Active Directory-Umgebung erteilen, wie etwa die Berechtigung zum Erstellen, Löschen und Verwalten von Benutzerkonten in einer bestimmten Organisationseinheit (OE).

Worum geht es bei der Zugriffsdelegierung in Active Directory?

Die Erstellung von delegierten Berechtigungen hängt direkt mit der Zugriffsverwaltung zusammen, mit der verhindert wird, dass Benutzer auf Ebenen zugreifen, für die sie nicht autorisiert sind. Die Zugriffsverwaltung ist eine der wichtigsten Methoden zum Schutz von Daten und ermöglicht eine effektive Verwaltung von Benutzerdaten, Rollen und Gruppen sowie von Richtlinien, die umgesetzt werden müssen. Zur Zugriffsverwaltung gehören Aktivitäten wie Berechtigungsanalyse, Benutzerbereitstellung, Sicherheitsüberwachung in Active Directory und das Ausführen konfigurierbarer Berichte mit aktuellen und historischen Einblicken in die Zugriffsrechte.

IT-Administratoren können die Administration delegieren, um unterschiedlichen Benutzern und Gruppen eine Reihe von Aufgaben zuzuweisen. Sie können beispielsweise gewöhnlichen Benutzern einfache administrative Aufgaben zuweisen, während Mitglieder der Gruppen „Domänen-Admins“ und „Organisations-Admins“ (diese Gruppen werden weiter unten in diesem Dokument genauer beschrieben) mit der domänenspezifischen Administration betraut werden.

Administratoren können Organisationseinheiten erstellen, um die Kontrolle an eine bestimmte Gruppe in der Domäne zu delegieren. Ein Admin kann beispielsweise einem Benutzer die Kontrolle über alle Konten in einer bestimmten Abteilung zuweisen, etwa der Personalabteilung. In einem anderen Szenario könnten Sie einem Benutzer administrative Kontrolle über einen Teil der Ressourcen in der Personalabteilung übertragen, etwa über Computerkonten. Sie könnten einem Benutzer auch die administrative Kontrolle über die Organisationseinheit für die Personalabteilung übertragen, aber nicht für die darin enthaltenen Organisationseinheiten. Die Entscheidung, welche Organisationseinheiten erstellt werden und wie Konten und freigegebene Ressourcen auf die Organisationseinheiten verteilt werden, hängt von der Organisationsstruktur ab.

Wenn Domänenadministratoren wissen, wie sie Administratorberechtigungen in Active Directory delegieren, können sie den Zugriff soweit wie möglich einschränken und das Risiko für Datenlecks minimieren. Im Fall einer Sicherheitsverletzung kann die Aktivität außerdem schnell zum Ursprung zurückverfolgt werden. Die administrative Kontrolle kann einem Benutzer oder einer Gruppe mit dem Assistenten zum Zuweisen der Objektverwaltung erteilt werden, den ich weiter unten genauer beschreibe.

Zuweisen von Berechtigungen mit dem Assistenten zum Zuweisen der Objektverwaltung

Mit dem Assistenten zum Zuweisen der Objektverwaltung können Administratoren, wie der Name schon sagt, mühelos administrative Aufgaben und Berechtigungen an einzelne Benutzer oder Gruppen delegieren. Die folgenden Schritte beschreiben ausführlich, wie Sie diese Aufgaben zuweisen können. Als Best Practice sollten Sie sicherstellen, dass die Benutzer, die administrative Kontrolle über Objekte erhalten, entsprechend geschult wurden.

- Öffnen Sie „Active Directory-Benutzer und ‑Computer“ oder „Active Directory-Standorte und ‑Dienste“, je nachdem, welches Objekt Sie delegieren möchten.

- Navigieren Sie links zu dem Objekt, dessen Kontrolle Sie delegieren möchten.

- Klicken Sie mit der rechten Maustaste auf das Objekt. Wählen Sie „Objektverwaltung zuweisen“ aus. Klicken Sie auf „Weiter“.

- Klicken Sie auf die Schaltfläche „Hinzufügen“, und verwenden Sie die Objektauswahl, um die Benutzer oder Gruppen auszuwählen, an die Sie die Kontrolle delegieren möchten. Klicken Sie auf „Weiter“.

- Falls die Aufgabe, die Sie delegieren möchten, unter „Folgende allgemeine Aufgaben zuweisen“ angezeigt wird, markieren Sie sie, und klicken Sie auf „Weiter“. Falls die Aufgabe nicht angezeigt wird, wählen Sie „Benutzerdefinierte Aufgaben zum Zuweisen erstellen“ aus, und klicken Sie auf „Weiter“. Im letzteren Fall müssen Sie zwei weitere Schritte ausführen:

- Wählen Sie den Objekttyp aus, den Sie delegieren möchten. Klicken Sie auf „Weiter“.

- Wählen Sie die Berechtigungen aus, die Sie delegieren möchten. Klicken Sie auf „Weiter“.

- Glückwunsch! Sie haben soeben erfolgreich die Kontrolle über ein Objekt in Active Directory an einen Benutzer oder eine Gruppe delegiert.

Überprüfen der Benutzerdelegierung in Active Directory

Daten sind extrem dynamisch und die Zuständigkeit für die Daten ebenso. Daher müssen Berechtigungsstufen fortlaufend geprüft werden. So können Sie die Delegierung von Berechtigungen in Active Directory überprüfen:

- Wählen Sie unter „Benutzer und Computer“ das Menü „Ansicht“ aus, und vergewissern Sie sich, dass „Erweiterte Features“ aktiviert ist. Mit dieser Option wird die Registerkarte „Sicherheit“ angezeigt, wenn Sie „Eigenschaften“ im nächsten Schritt auswählen.

- Klicken Sie mit der rechten Maustaste auf die OE, deren Benutzerdelegierung Sie überprüfen möchten. Wählen Sie „Eigenschaften“ und dann die Registerkarte „Sicherheit“ aus. Wechseln Sie dort zur Registerkarte „Erweitert“.

- Hier sollte eine Liste mit sämtlichen delegierten Berechtigungen für diese OE angezeigt werden.

Entfernen der Delegierung in Active Directory

Administratoren müssen in Active Directory nicht nur regelmäßig Delegierungen hinzufügen und anzeigen, sondern auch delegierte Berechtigungen entfernen. Gehen Sie dazu wie folgt vor:

- Wählen Sie unter „Benutzer und Computer“ das Menü „Ansicht“ aus, und vergewissern Sie sich, dass „Erweiterte Features“ aktiviert ist. Mit dieser Option wird die Registerkarte „Sicherheit“ angezeigt, wenn Sie „Eigenschaften“ im nächsten Schritt auswählen.

- Klicken Sie mit der rechten Maustaste auf die OE mit den delegierten Berechtigungen, die Sie entfernen möchten. Wählen Sie „Eigenschaften“ und dann die Registerkarte „Sicherheit“ aus.

- Wählen Sie „Erweitert“ aus. Scrollen Sie nach unten zur Gruppe mit den entsprechenden Berechtigungen. Unter „Zugriff“ sollte die Berechtigung „Kennwort zurücksetzen“ aufgelistet werden.

- Um diese Berechtigung zu entfernen, wählen Sie sie aus, und klicken Sie auf „Entfernen“.

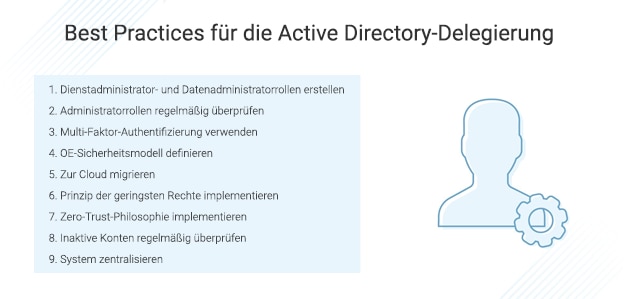

Best Practices für die Active Directory-Delegierung

Beachten Sie diese Best Practices, um die Stabilität sowie die langfristige Effektivität der Active Directory-Sicherheit zu gewährleisten und die Delegierung möglichst optimal zu nutzen.

- Erstellen Sie die folgenden empfohlenen Administratorrollen, und weisen Sie ihnen die passenden Aufgaben zu:

- Dienstadministratoren:

- Organisations-Admins: Verantwortlich für die oberste Ebene der Dienstadministration im gesamten Unternehmen.

- Domänen-Admins: Verantwortlich für die oberste Ebene der Administration in der Domäne. Diese Gruppe sollte aus einer Handvoll vertrauenswürdiger Administratoren bestehen.

- Administratoren Stufe 4: Verantwortlich für die Dienstadministration in der Domäne und erhalten nur die erforderlichen Berechtigungen für ihre alltäglichen Aufgaben.

- Datenadministratoren:

- Administratoren Stufe 1: Verantwortlich für die allgemeine Verwaltung von Verzeichnisobjekten, wie etwa Kennwortzurücksetzungen und Änderungen an Benutzerkonten.

- Administratoren Stufe 2: Verantwortlich für die selektive Erstellung und Löschung von Benutzer- und Computerkonten.

- Administratoren Stufe 3: Verantwortlich für die Verwaltung sämtlicher Datenadministratoren.

- Regionale Administratoren: Verantwortlich für die Verwaltung der lokalen OE-Struktur mit Berechtigung zum Erstellen der meisten Objekte innerhalb ihrer OE.

- Führen Sie regelmäßige Überprüfungen der Administratorrollen durch. Auf diese Weise können Sie feststellen, ob irgendwelche Rechte missbraucht werden.

- Nutzen Sie die Multi-Faktor-Authentifizierung als zusätzliche Sicherheitsebene. Unsichere Kennwörter sind oft ein Hauptgrund für Datenangriffe. Beispiele für die Multi-Faktor-Authentifizierung sind eine Kombination von Kennwörtern mit einem Prüfcode auf Mobilgeräten, Push-Benachrichtigungen, Gesichtserkennung oder einem Fingerabdruck.

- Definieren Sie das OE-Sicherheitsmodell. Sorgen Sie dafür, dass die OEs ordnungsgemäß implementiert werden und ihnen die richtigen Objekte (Benutzer, Gruppen, Computer) zugewiesen werden.

- Migrieren Sie von einer lokalen Umgebung zur Cloud. Anstatt Zeit und Geld aufzuwenden, um lokale Rechenzentren vor Hackern zu schützen, können Unternehmen ihre Sicherheit drastisch verbessern, indem sie zu einem Cloud-Dienstanbieter migrieren. Entgegen der landläufigen Meinung bietet die Umstellung auf die Cloud zusätzliche Sicherheit in Form von Patchverwaltung, Verschlüsselung, Integrationen und Anforderungen für den sicheren Zugriff.

- Implementieren Sie ein Delegierungsmodell nach dem Prinzip der geringsten Rechte, um Ihre IT-Umgebung angemessen zu schützen. Dafür können Sie den Assistenten zum Zuweisen der Objektverwaltung verwenden.

- Wie auch das Delegierungsmodell nach dem Prinzip der geringsten Rechte ist eine Zero-Trust-Philosophie, bei der Benutzer und Anwendungen nicht nur ihre Identität nachweisen, sondern auch bis zum Verlassen des Netzwerks bestimmte Sicherheitsmaßnahmen befolgen müssen, hilfreich. Dies gilt insbesondere, wenn viele Mitarbeiter remote von außerhalb des Unternehmensnetzwerks arbeiten.

- Führen Sie regelmäßige Überprüfungen durch, um inaktive Konten zu ermitteln. Änderungen in Unternehmen sind unvermeidlich. Der Umgang mit zahllosen Konten in einer solchen Umgebung führt zwangsläufig zu Fehlern beim Offboarding und der Aufhebung von Bereitstellungen. Dabei entstehen verwaiste Konten, die Benutzerdaten enthalten und keinem Benutzer zugewiesen sind und mit denen sich Hacker unter Umständen Anmeldeinformation und falsche Identitäten verschaffen können.

- Zentralisieren Sie Ihr System. Bei so vielen Benutzern, Anwendungen, Datenbanken, Portalen und Geräten in einem Unternehmen werden kritische Elemente leicht übersehen, wenn das Unternehmen wächst. Mit einer Investition in eine Identitäts- und Zugriffsverwaltungslösung erhalten Unternehmen die erforderliche 360-Grad-Transparenz, um erkennen zu können, wer worauf zugreifen kann, und gleichzeitig die oben genannten Best Practices umzusetzen.

Weitere Informationen zu Best Practices für Active Directory finden Sie hier.

Verwenden eines Identity Access Management-Tools (IAM) für die Zugriffsdelegierung in Active Directory

Wie Sie sehen, ist die Konfiguration der Zugriffskontrolle für Active Directory eine anspruchsvolle und komplexe Aufgabe für IT-Administratoren, bei der sie den Zugriff für Tausende von Benutzerkonten verwalten, Abteilungsrichtlinien festlegen und weitere Komponenten konfigurieren müssen. Mit einem robusten Zugriffsverwaltungstool wie SolarWinds Access Rights Manager kann dieser Prozess drastisch vereinfacht werden. ARM ist eine zentralisierte Plattform, die Administratoren einfachere Prozesse für die Verwaltung von Zugriffsrechten bietet, mit Active Directory integriert ist und automatisierte und cloudbasierte Lösungen bereitstellt, um manuelle Aufgaben und Wartungsvorgänge zu vereinfachen.

Kurz gesagt überwachen IAMs, wer auf das System zugreift, legen Berechtigungsstufen und Benutzerrollen fest und überwachen Kontoaktivitäten, um zu verhindern, dass Rechte missbraucht werden. ARM erledigt all diese Aufgaben und mehr. Diese SolarWinds-Software wurde speziell entwickelt, um die Zugriffsverwaltung zu vereinfachen, und hebt sich von anderen IAM-Lösungen dadurch ab, dass die Konfiguration der Benutzerautorisierung mit einer verbesserten Netzwerksicherheit kombiniert wird. Auf diese Weise wird der Funktionsumfang von Active Directory erweitert, um mehr Kontrolle über die Benutzeranmeldeinformationen zu bieten. Wenn Administratoren die Zugriffsberechtigungen analysieren, können sie feststellen, wer worauf zugreifen darf, wann auf etwas zugegriffen wurde und welche Änderungen vorgenommen wurden. Administratoren können ARM einsetzen, um das Prinzip der geringsten Rechte zu implementieren, bei dem die Benutzer die minimal erforderlichen Berechtigungen für ihre alltäglichen Aufgaben erhalten, und das Risiko für Sicherheitsverletzungen zu minimieren. Nachdem die Administratoren Datenkategorien definiert haben, kann die Software die Zugriffsrechte der Benutzer automatisch nach Bedarf delegieren und bereitstellen.

ARM generiert außerdem benutzerdefinierte Berichte, damit Sie die Compliance mit verschiedenen gesetzlichen Anforderungen nachweisen können. Administratoren können extrem anpassbare und leicht verständliche Berichte für interne Beteiligte und externe Prüfer erstellen.

SolarWinds ARM erledigt mehr als nur die Verwaltung der Zugriffsrechte von Benutzerkonten. Die Software kann Bedrohungen anhand von ungewöhnlichen Kontoaktivitäten identifizieren und anfällige inaktive Konten erkennen. Die Welt ist heutzutage immer stärker von Computersystemen abhängig, und IT-Sicherheitsrisiken sind auf dem Vormarsch. Daher ist es wichtiger als je zuvor, ein Verwaltungssystem für Zugriffsrechte einzusetzen, das auch gleichzeitig vor Datenverlusten schützt und die Einhaltung der Daten-Compliance nachweisen kann. SolarWinds Access Rights Manager erfüllt all diese Anforderungen und empfiehlt sich nach wie vor als branchenführendes Tool. Benutzer können die umfassenden Features von ARM unter Windows Server mit einer voll funktionsfähigen 30-Tage-Testversion ausprobieren.