Aujourd’hui, le monde des affaires est de plus en plus complexe, avec un plus grand nombre d’applications, de périphériques et de catégories d’utilisateurs à surveiller tous les jours. Naturellement, cette prolifération s’accompagne d’une augmentation des points d’accès et des connexions, qui peuvent ouvrir davantage de portes aux cyberattaques.

Avec le nombre de violations de sécurité en constante augmentation, la stratégie d’administration réseau de chaque entreprise doit avoir comme objectif de savoir qui a accès aux ressources numériques. En effet, 80 % des violations de données impliquent l’utilisation d’informations d’identification compromises. Étant donné que l’annuaire Active Directory d’une entreprise contient énormément d’informations sur les utilisateurs et les périphériques de son réseau, la gestion des accès pour déléguer les autorisations est essentielle pour empêcher les abus de privilèges et les vols de données. C’est pourquoi je suggère d’utiliser un outil comme SolarWinds® Access Rights Manager™ (ARM) pour automatiser et rationaliser la gestion des accès et, au final, réduire les erreurs de délégation.

L’article aborde les sujets suivants :

Qu’est-ce qu’Active Directory ?

Développé par Microsoft pour Windows, Active Directory utilise le stockage de données structurées pour permettre aux administrateurs informatiques de gérer les comptes utilisateur et de contrôler l’accès aux ressources réseau. La sécurisation de votre domaine Active Directory est d’une importance vitale, car les comptes utilisateur à privilèges sont souvent la cible de cyberattaques pour pénétrer le réseau d’une entreprise.

La sécurisation d’Active Directory fait essentiellement référence à l’utilisation de l’authentification intégrée des connexions et l’autorisation des utilisateurs. Pour sécuriser davantage Active Directory une fois celui-ci déployé, les administrateurs informatiques peuvent effectuer quelques étapes supplémentaires :

- Forcer les utilisateurs du domaine à utiliser des mots de passe forts pour réduire le risque qu’ils soient devinés par intelligence artificielle et les attaques par dictionnaire

- Activer une politique d’audit pour notifier des actions pouvant présenter des risques de sécurité

- Attribuer les droits d’accès aux nouveaux groupes de sécurité afin que le rôle administratif d’un utilisateur dans le domaine soit spécifiquement défini

- Appliquer des verrouillages de comptes utilisateur pour diminuer le risque d’attaques compromettant le domaine via des tentatives de connexion répétées

- Appliquer un historique de mots de passe aux comptes utilisateur

- Authentifier la validité de chaque utilisateur via le chiffrement à clé publique

- Restreindre l’accès des utilisateurs, des groupes et des ordinateurs aux ressources partagées via les paramètres de Politique de groupe

- Utiliser des techniques de chiffrement fort pour sécuriser les informations de mot de passe des comptes sur les ordinateurs locaux, les serveurs ou les contrôleurs de domaine

Pour minimiser les violations de sécurité et les abus de privilèges, les administrateurs peuvent utiliser une approche de type « diviser pour mieux régner » via la délégation dans Active Directory Cette délégation est un composant critique de la sécurité et de la conformité. Pour déléguer le contrôle, l’administrateur de domaine peut octroyer certaines autorisations aux administrateurs n’appartenant pas au domaine dans l’environnement Active Directory, comme la possibilité de créer, supprimer ou gérer des comptes utilisateur dans une unité organisationnelle spécifique.

Qu’est-ce que la délégation du contrôle dans Active Directory ?

La création d’autorisations déléguées est en lien direct avec la gestion des accès, opération de sécurité conçue pour empêcher les utilisateurs d’accéder à des niveaux non autorisés. La gestion des accès, l’une des méthodes les plus importantes pour sécuriser les données, permet de gérer efficacement les informations utilisateur, les rôles et les groupes, ainsi que les politiques devant être appliquées. Les activités de gestion des accès peuvent inclure l’analyse des autorisations, le provisionnement des utilisateurs, la surveillance de la sécurité dans Active Directory et l’exécution de rapports configurables avec une visibilité actuelle et historique des droits d’accès.

En déléguant l’administration, les administrateurs informatiques peuvent attribuer tout un éventail de tâches à différents utilisateurs et groupes. Par exemple, ils peuvent attribuer des tâches administratives de base à des utilisateurs habituels, alors que les membres des groupes Administrateurs de domaine et Administrateurs d’entreprise (je reviendrai plus en détail sur ces administrateurs ultérieurement dans ce document) peuvent se voir attribuer des tâches avec une administration plus spécifique au domaine.

Pour déléguer le contrôle à un groupe particulier dans le domaine, les administrateurs peuvent créer des unités organisationnelles. Par exemple, l’administrateur peut attribuer à un utilisateur le contrôle de tous les comptes d’un département spécifique, tel que les ressources humaines. Dans un autre scénario, vous pouvez attribuer le contrôle administratif à un utilisateur uniquement à certaines ressources du département des ressources humaines, comme les comptes ordinateur. Vous pouvez également attribuer le contrôle administratif à un utilisateur pour l’unité organisationnelle des ressources humaines, mais pour aucune des unités organisationnelles qu’elle contient. La façon dont vous décidez quelles unités organisationnelles créer et lesquelles doivent contenir des comptes ou des ressources partagées dépend de la structure de votre entreprise.

Lorsque les administrateurs de domaine comprennent comment déléguer les privilèges d’administrateur dans Active Directory, ils peuvent limiter l’accès lorsque cela est possible, ce qui minimise le risque de fuites de données. Dans le cas d’une violation de sécurité, ils peuvent également remonter rapidement jusqu’à la source. Le contrôle administratif peut être attribué à un utilisateur ou à un groupe à l’aide de l’Assistant de délégation du contrôle, sur lequel nous reviendrons ci-après.

Utilisation de l’Assistant de délégation du contrôle pour attribuer des autorisations

L’Assistant de délégation du contrôle, comme son nom l’indique, permet aux administrateurs de déléguer facilement les tâches administratives et les autorisations à un utilisateur ou à un groupe à l’aide de l’Assistant. Les étapes suivantes vous guideront dans le processus d’attribution de ces tâches. Comme meilleure pratique, vérifiez que les utilisateurs qui se voient attribuer le contrôle administratif d’objets reçoivent la formation adéquate.

- Ouvrez « Utilisateurs et ordinateurs Active Directory » ou « Sites et services Active Directory », en fonction de l’objet que vous souhaitez déléguer.

- Sur la gauche, naviguez jusqu’à l’objet dont vous souhaitez déléguer le contrôle.

- Cliquez avec le bouton droit sur l’objet. Sélectionnez « Déléguer le contrôle ». Cliquez sur « Suivant ».

- Cliquez sur le bouton « Ajouter » et utilisez le Sélecteur d’objet pour sélectionner les utilisateurs ou les groupes auxquels vous souhaitez déléguer le contrôle. Cliquez sur « Suivant ».

- Si la tâche que vous souhaitez déléguer apparaît sous « Déléguer les tâches courantes suivantes », cochez-la et cliquez sur « Suivant ». Néanmoins, si la tâche n’apparaît pas, sélectionnez « Créer une tâche personnalisée à déléguer » et cliquez sur « Suivant ». Dans ce cas, vous devrez effectuer les deux tâches supplémentaires suivantes :

- Sélectionnez le type d’objet que vous souhaitez déléguer. Cliquez sur « Suivant ».

- Sélectionnez les autorisations à déléguer. Cliquez sur « Suivant ».

- Félicitations, vous avez correctement délégué le contrôle d’un objet dans Active Directory à un utilisateur ou à un groupe.

Comment vérifier la délégation des utilisateurs dans Active Directory

Les données changent constamment, et les responsabilités changent au même rythme. Par conséquent, les niveaux d’autorisation doivent être régulièrement vérifiés. Voici comment vérifier les autorisations de délégation aux utilisateurs :

- Dans « Utilisateurs et ordinateurs », sélectionnez le menu « Affichage » et vérifiez que l’option « Fonctionnalités avancées » est cochée. Vous pouvez ainsi voir l’onglet Sécurité lorsque vous choisissez « Propriétés » à l’étape suivante.

- Cliquez avec le bouton droit sur l’unité organisationnelle dont vous souhaitez vérifier la délégation aux utilisateurs. Choisissez « Propriétés », puis l’onglet « Sécurité ». Ensuite, sélectionnez l’onglet « Avancé ».

- Vous devriez à présent voir la liste de toutes les autorisations déléguées pour cette unité organisationnelle.

Comment supprimer la délégation dans Active Directory

Tout comme les administrateurs doivent souvent ajouter et afficher la délégation, Active Directory nécessite souvent de supprimer ces autorisations déléguées. Voici comment procéder :

- Dans « Utilisateurs et ordinateurs », sélectionnez le menu « Affichage » et vérifiez que l’option « Fonctionnalités avancées » est cochée. Vous pouvez ainsi voir l’onglet Sécurité lorsque vous choisissez « Propriétés » à l’étape suivante.

- Cliquez avec le bouton droit sur l’unité organisationnelle qui dispose des autorisations déléguées que vous souhaitez supprimer. Choisissez « Propriétés », puis l’onglet « Sécurité ».

- Choisissez « Avancé ». Faites défiler jusqu’à ce que vous trouviez le groupe avec les autorisations. Une option « Réinitialiser le mot de passe » devrait s’afficher sous « Accès ».

- Pour supprimer cette autorisation, sélectionnez-la et cliquez sur « Supprimer ».

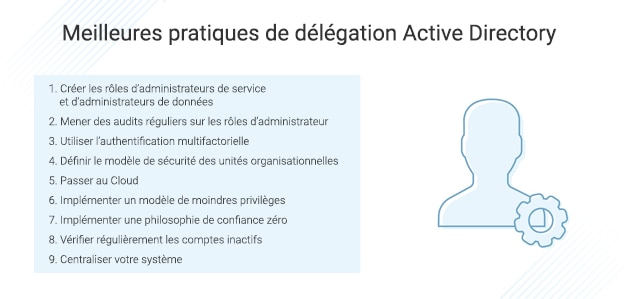

Meilleures pratiques de délégation Active Directory

Pour garantir la stabilité et l’efficacité à long terme de la sécurité Active Directory, gardez ces meilleures pratiques générales à l’esprit afin d’optimiser la délégation.

- Créez les rôles d’administrateurs recommandés suivants et attribuez-leur les responsabilités adéquates :

- Administrateurs de service :

- Administrateurs d’entreprise : responsables de l’administration de service générale dans l’entreprise.

- Administrateurs de domaine : responsables de l’administration générale dans le domaine. Vous devez avoir un nombre limité d’administrateurs de confiance.

- Administrateurs de niveau 4 : responsables de l’administration de service dans le domaine, ils reçoivent uniquement les autorisations nécessaires pour les tâches quotidiennes.

- Administrateurs de données :

- Administrateurs de niveau 1 : responsables de la gestion générale des objets d’annuaire, comme les réinitialisations de mot de passe et la modification de comptes utilisateur.

- Administrateurs de niveau 2 : responsables de la création et de la suppression sélectives de comptes utilisateur et ordinateur.

- Administrateurs de niveau 3 : responsables de la gestion de tous les administrateurs de données.

- Administrateurs régionaux : responsables de la gestion de leur structure d’unités organisationnelles locales, ils sont autorisés à créer la plupart des objets dans leur unité organisationnelle.

- Menez des audits réguliers sur les rôles d’administrateur. Cela permet d’identifier les utilisateurs pouvant éventuellement faire une utilisation abusive de leurs privilèges.

- Utilisez l’authentification à plusieurs facteurs pour une couche supplémentaire de sécurité. Les mots de passe faibles sont souvent la cause d’attaques de données. Les exemples d’authentification à plusieurs facteurs incluent l’association de mots de passe à un code de vérification sur des appareils mobiles, des notifications Push, la reconnaissance faciale ou une empreinte digitale.

- Définissez le modèle de sécurité des unités organisationnelles. Les unités organisationnelles doivent être implémentées correctement avec les objets appropriés (utilisateurs, groupes, ordinateurs) qui leur sont attribués.

- Passez d’une configuration sur site vers le Cloud. Plutôt que d’engager des dépenses de main-d’œuvre et monétaires pour garder les pirates informatiques à distance et les empêcher d’attaquer les centres de données sur site, les entreprises ont pu constater de nombreuses fonctionnalités de sécurité proposées par les fournisseurs de service Cloud. Contrairement à la croyance populaire, le passage au Cloud est synonyme de davantage de sécurité grâce à la gestion des correctifs, au chiffrement, aux intégrations et aux exigences d’accès sécurisé.

- Implémentez un modèle de délégation à moindres privilèges pour garantir un environnement informatique sécurisé. N’oubliez pas que vous pouvez le faire grâce à l’Assistant de délégation de contrôle.

- Tout comme le modèle de délégation à moindres privilèges, l’implémentation d’une philosophie de confiance zéro, qui suppose que les utilisateurs et les applications ne doivent pas seulement être soumis à la vérification de l’identité, mais aussi continuer à suivre les mesures de sécurité jusqu’à ce qu’ils quittent le réseau, est utile, en particulier à une époque où davantage de personnes travaillent à distance, depuis l’extérieur de leurs réseaux d’entreprise.

- Effectuez des vérifications régulières des comptes inactifs. Les entreprises verront inévitablement des modifications constantes. La conciliation d’un grand nombre de comptes dans un tel environnement entraîne facilement des débarquements et des déprovisionnements incorrects. Il en résulte des comptes orphelins contenant des informations utilisateur sans utilisateur attribué, ce qui permet aux pirates informatiques de potentiellement obtenir des informations d’identification et falsifier des identités.

- Centralisez votre système. En raison du grand nombre d’utilisateurs, d’applications, de bases de données, de portails et de périphériques présents dans une entreprise, il est facile de négliger certains éléments critiques lorsque l’entreprise croît. L’investissement dans une solution de gestion des accès et des identités fournit la visibilité à 360 degrés dont les entreprises ont besoin pour savoir qui a accès à quoi tout en respectant toutes les meilleures pratiques susmentionnées.

Pour en savoir plus sur les meilleures pratiques Active Directory, cliquez ici.

Utilisation d’un outil de gestion des identités et des accès (IAM) pour déléguer le contrôle dans Active Directory

Comme vous pouvez le voir, entre la gestion des accès de milliers de comptes utilisateur, la définition de politiques par département, et plus encore, la configuration du contrôle d’accès pour Active Directory est un enchevêtrement complexe de gestion pour les administrateurs informatiques. Un outil de gestion des accès et des identités robuste tel que SolarWinds Access Rights Manager simplifie grandement le processus. Plate-forme centralisée qui fournit aux administrateurs un processus plus rationalisé pour la gestion des privilèges d’accès, ARM s’intègre avec Active Directory et offre des solutions automatisées et basées sur le Cloud, conçues pour faciliter les tâches et la maintenance manuelles.

En bref, les gestionnaires des accès et des identités surveillent qui accèdent au système, définissent les niveaux d’autorisation et les rôles d’utilisateur, et suivent l’activité des comptes pour empêcher des abus de privilèges. ARM offre tout cela, et bien plus. Conçu spécialement pour simplifier la gestion des accès, ce logiciel SolarWinds se distingue des autres solutions IAM en combinant la configuration des autorisations des utilisateurs avec les améliorations de sécurité des réseaux. En tant que tel, il étend les fonctions d’Active Directory pour offrir un meilleur contrôle des informations d’identification des utilisateurs. Lorsque les administrateurs analysent les autorisations d’accès, ils peuvent voir qui a accès à quoi, à quel moment, et les journaux des modifications passées. En utilisant ARM pour garantir le principe des moindres privilèges, ce qui accorde aux utilisateurs le niveau minimal d’accès dont ils ont besoin pour effectuer leurs tâches quotidiennes, les administrateurs peuvent réduire le risque de violations de sécurité. Une fois que les administrateurs ont défini les catégories de données, le logiciel délègue et provisionne automatiquement les droits d’accès des utilisateurs, le cas échéant.

ARM génère également les rapports personnalisés pour vous aider à démontrer la conformité aux exigences réglementaires. Les administrateurs peuvent créer des rapports hautement personnalisables et faciles à comprendre, pour les acteurs internes et auditeurs externes.

SolarWinds ARM fait bien plus que juste gérer les droits d’accès des comptes utilisateur. Le logiciel peut identifier les menaces à partir de l’activité irrégulière d’un compte et détecter les comptes inactifs vulnérables. Étant donné que notre monde hautement numérique continue de voir une augmentation des risques de sécurité informatique, il n’a jamais été aussi important de disposer d’un système de gestion des droits d’accès conçu pour servir également de système de prévention des pertes de données et d’outil d’audit de conformité des données. Par conséquent, SolarWinds Access Rights Manager se démarque comme choix dans le secteur. Les utilisateurs peuvent tester les fonctionnalités complètes d’ARM sur Windows Server avec une version d’essai gratuite entièrement fonctionnelle de 30 jours.