Remotezugriffstechnologie ist ein äußerst leistungsstarkes Tool, mit dem IT-Supportmitarbeiter schnell auf Workstations und Geräte über große physische Distanzen hinweg zugreifen und diese steuern können. Wenn diese Technologie effektiv eingesetzt wird, hat sie das Potenzial, die Effizienz von IT-Abteilungen zu maximieren und reaktionsschnellen Support für die Endbenutzer in einem Unternehmen bereitzustellen.

Wie bei jeder anderen Verbindung, Anwendung oder jedem Gerät in einem Netzwerk sind auch bei der Remotezugriffstechnologie Sicherheitsmaßnahmen erforderlich, die Schutz vor potenziell böswilligen Akteuren gewährleisten. Die Möglichkeit, remote auf Systeme zuzugreifen und diese zu steuern, kann desaströste Ausmaße haben, wenn sie in die falschen Hände gerät.

Springen Sie vor oder lesen Sie weiter:

Was ist RAT-Software?

Auf welche Weise sind RATs nützlich für Hacker?

So schützen Sie sich vor RAT-Software

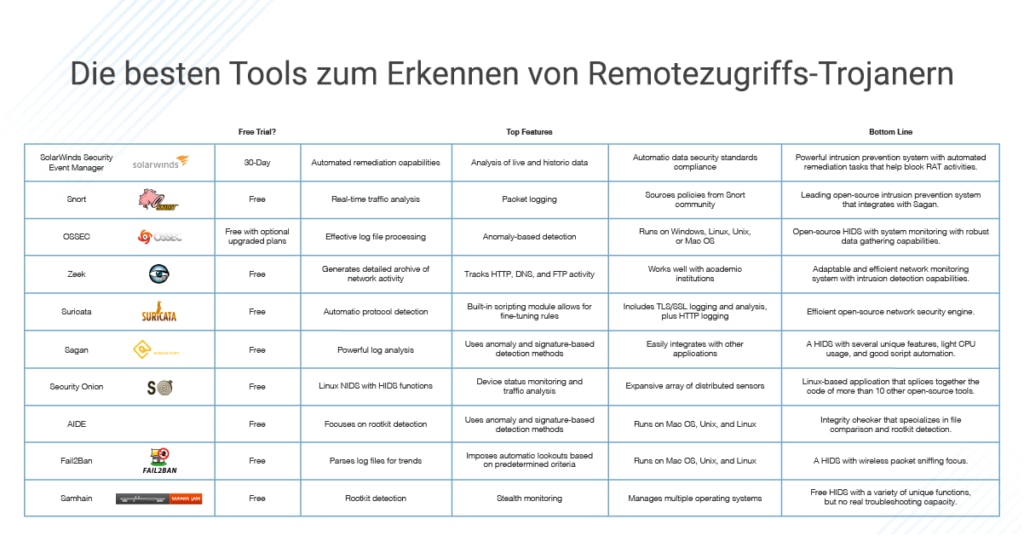

Die 10 besten Tools zum Erkennen von RAT-Software:

Auswählen der geeigneten Software zum Erkennen von Remotezugriffs-Trojanern

Was ist RAT-Software?

Ein Beispiel für eine bösartige Remotezugriffstechnologie ist ein Remotezugriffs-Trojaner (Remote Access Trojaner, RAT) – eine Form von Malware, mit der ein Hacker ein Gerät remote steuern kann. Wenn ein RAT-Programm einmal mit Ihrem Computer verbunden ist, kann sich der Hacker lokale Dateien ansehen, sich Anmeldeinformationen und andere personenbezogene Daten aneignen oder die Verbindung nutzen, um Viren herunterzuladen, die Sie unwissentlich weiter verbreiten könnten.

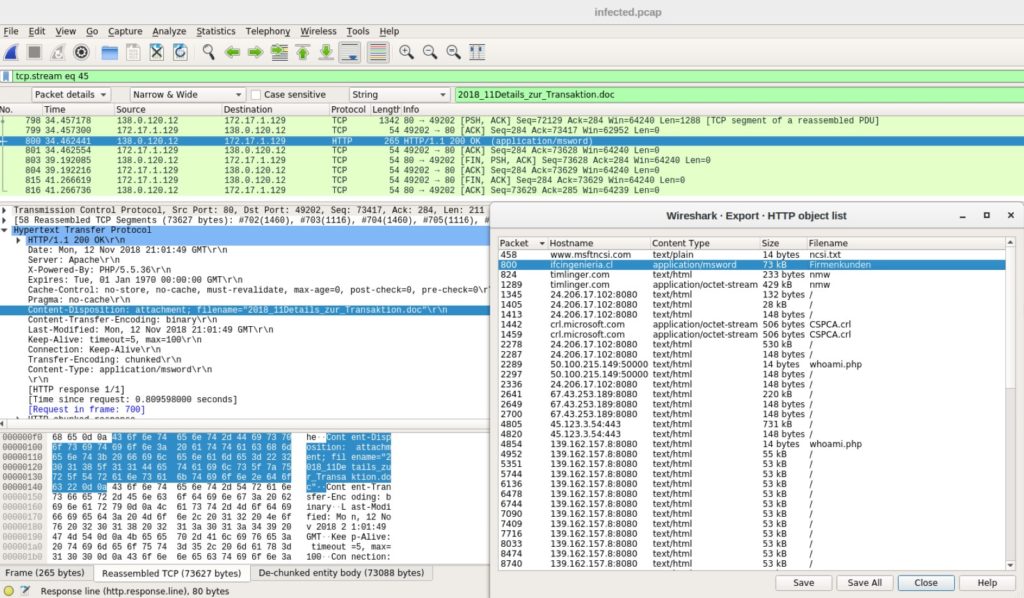

Wie viele andere Formen von Malware verstecken sich Remotezugriffs-Trojaner häufig in Dateien, die legitim erscheinen, wie etwa E-Mails oder Softwarepakete. Was Remotezugriffs-Trojaner besonders heimtückisch macht, ist die Tatsache, dass sie sich häufig hinter legal scheinenden Programmen für den Remotezugriff verstecken. Nachdem sie installiert wurden, geben sie sich in der Regel nicht sofort zu erkennen – sie erscheinen beispielsweise nicht in einer Liste aktiver Programme oder laufender Prozesse –, denn für Hacker ist es von Vorteil, wenn sie unerkannt bleiben. Wenn Sie keine entsprechenden Sicherheitsmaßnahmen ergreifen, kann es sein, dass sich ein Remotezugriffs-Trojaner über längere Zeit unbemerkt auf Ihrem Computer befindet.

Auf welche Weise sind RATs nützlich für Hacker?

Die Vorgehensweise, bei der Hackerangriffe verborgen über einen längeren Zeitraum erfolgen, um Daten abzugreifen, und nicht darauf abzielen, Daten oder Systemen Schaden zuzufügen, wird als Advanced Persistent Threat (APT) bezeichnet. Remotezugriffs-Trojaner sind bei dieser Art von Bedrohung ein leistungsstarkes Tool, da sie die Leistung eines Computers nicht beeinträchtigen oder nicht automatisch damit beginnen, nach ihrer Installation Dateien zu löschen – sondern vor allem, weil sie besonders anpassungsfähig sind.

Im Gegensatz zu anderen Arten von Viren – wie etwa Keyloggern, die alles aufzeichnen, was auf einem infizierten Computer eingegeben wird, oder Ransomware, bei der ein Computer oder Dateien quasi als Geisel gehalten werden, bis der Hacker bezahlt wurde – erhält ein Hacker durch Remotezugriffs-Trojaner die vollständige Verwaltungskontrolle über das infizierte System, solange er unerkannt bleibt.

Wie Sie sich vorstellen können, kann dies zu sehr gefährlichen Situationen führen. Ein Remotezugriffs-Trojaner, gepaart mit einem Keylogger, kann beispielsweise dazu führen, dass Anmeldeinformationen für Bank- oder Kreditkartenkonten abgegriffen werden. Wenn diese beiden Methoden zusammen verwendet werden, können Angreifer die Kamera oder das Mikrofon des Computers unbemerkt aktivieren oder auf Fotos und Dokumente zugreifen. Angreifer können sogar Ihr Netzwerk zu Hause als eine Art Proxyserver verwenden, über das ein Hacker dann anonym Straftaten begehen kann, und das in den meisten Fällen straffrei.

Remotezugriffs-Trojaner können auch für eindeutig böswillige Zwecke genutzt werden. Durch den Administratorzugriff, den sie einem Hacker verschaffen, kann dieser etwa den Inhalt von Festplatten löschen, illegale Inhalte herunterladen, wenn er möchte, oder sogar Ihre Identität im Internet annehmen.

Dies kann auch geopolitische Auswirkungen haben. Wenn es Hackern gelingt, Remotezugriffs-Trojaner in Bereiche wichtiger Infrastruktur einzuschleusen – wie etwa Kraftwerke, Verkehrssteuerungssysteme oder Telefonnetze –, können sie in ganzen Stadtbezirken, Städten oder sogar Nationen immense Schäden anrichten.

Dies ist beispielsweise 2008 passiert, als Russland in einer koordinierten Kampagne gegen die benachbarte Republik Georgien sowohl einen richtigen als auch einen Cyberkrieg führte. Die russische Regierung nutzte hierbei verteilte Denial-of-Service-Angriffe (DDoS), die das Internet in Georgien lahm legten, in Kombination mit APTs und RATs, wodurch die Regierung sowohl Informationen über die Militäroperationen und Ausrüstung Georgiens sammeln als auch diese gleichzeitig stören konnte. Nachrichtenagenturen in Georgien wurden ebenfalls angegriffen, indem die Internetseiten vieler Agenturen entweder vollständig unzugänglich gemacht oder radikal verändert wurden.

Fazit: Welchen Schaden APTs und Remotezugriffs-Trojaner tatsächlich anrichten, hängt davon ab, wie böswillig die Hacker sind, die dahinter stecken. Mit Remotezugriffs-Trojanern ist jedoch nicht zu spaßen, und daher ist es so wichtig, dass Sie Ihre Systeme entsprechend schützen.

So schützen Sie sich vor RAT-Software

Auch wenn es sich zu banal und offensichtlich anhört: Die beste Methode, um sich vor Remotezugriffs-Trojanern zu schützen, besteht darin, keine Dateien von nicht vertrauenswürdigen Quellen herunterzuladen. Öffnen Sie keine E-Mail-Anhänge von Personen, die Sie nicht kennen (oder auch nicht von Personen, die Sie kennen, wenn Ihnen die Nachricht irgendwie verdächtig vorkommt), und laden Sie keine Dateien von seltsamen Websites herunter. Es ist auch zwingend erforderlich, dass Sie Ihre Webbrowser und Betriebssysteme immer auf dem neuesten Stand halten und aktuelle Patches anwenden.

Die Entwicklung neuer Remotezugriffs-Trojaner, die sich einer Aufdeckung entziehen können, ist ein zeitaufwändiger Prozess, sodass es für Hacker normalerweise lohnender ist, diese gegen größere Ziele wie Regierungen, Unternehmen und Finanzinstitute einzusetzen. Für Heimnetzwerke und Netzwerke kleinerer Unternehmen empfiehlt sich Antivirensoftware wie Malwarebytes und Kaspersky. Für beide Programme werden die Datenbanken kontinuierlich mit erkannten Sicherheitsbedrohungen aktualisiert, sodass sie RATs gut erkennen. Die beste Antivirensoftware nützt jedoch nichts, wenn Benutzer Dinge herunterladen und ausführen, die sie nicht sollten.

Die Dinge werden komplizierter, wenn Sie versuchen, Ihre Sicherheitspraktiken hochzuskalieren. Es ist relativ einfach für eine Person, die Aktivitäten auf ihrem Computer zu überwachen und keine verdächtigen Links anzuklicken. In großen Unternehmen gibt es jedoch viel mehr Variablen zu beachten, darunter auch den Grad des Sicherheitsbewusstseins, den die einzelnen Endbenutzer an den Tag legen. Es ist immer eine gute Idee, die Benutzer fortlaufend in Sicherheitsbelangen zu schulen. Wenn Sie jedoch RATs auf vielen Computern in einer Netzwerkumgebung erkennen müssen, können Administratoren weitere Maßnahmen ergreifen.

Da wir immer wieder hören, dass Remotezugriffs-Trojaner über Jahre hinweg unbemerkt auf Workstations und in Netzwerken ihr Unwesen treiben, zeigt dies, dass Antivirensoftware nicht unfehlbar ist und nicht als ultimative Lösung zum Schutz vor APTs angesehen werden kann. RATs werden häufig unter den zahlreichen Prozessen, die durch parallel ausgeführte Programme generiert werden, nicht bemerkt. Und wenn sie Rootkit-Methoden nutzen – wodurch eine Eindringung verdeckt oder eine Software, die speziell zur Erkennung von Malware dient, manipuliert werden kann –, können sie schwierig zu entfernen sein. Auch wenn das Formatieren eines Computers oder Servers ein drastischer Schritt und häufig sehr unbequem ist, insbesondere wenn die Malware sich auf mehrere Geräte ausgebreitet hat, so ist dies jedoch die sicherste Methode, Remotezugriffs-Trojaner zu eliminieren.

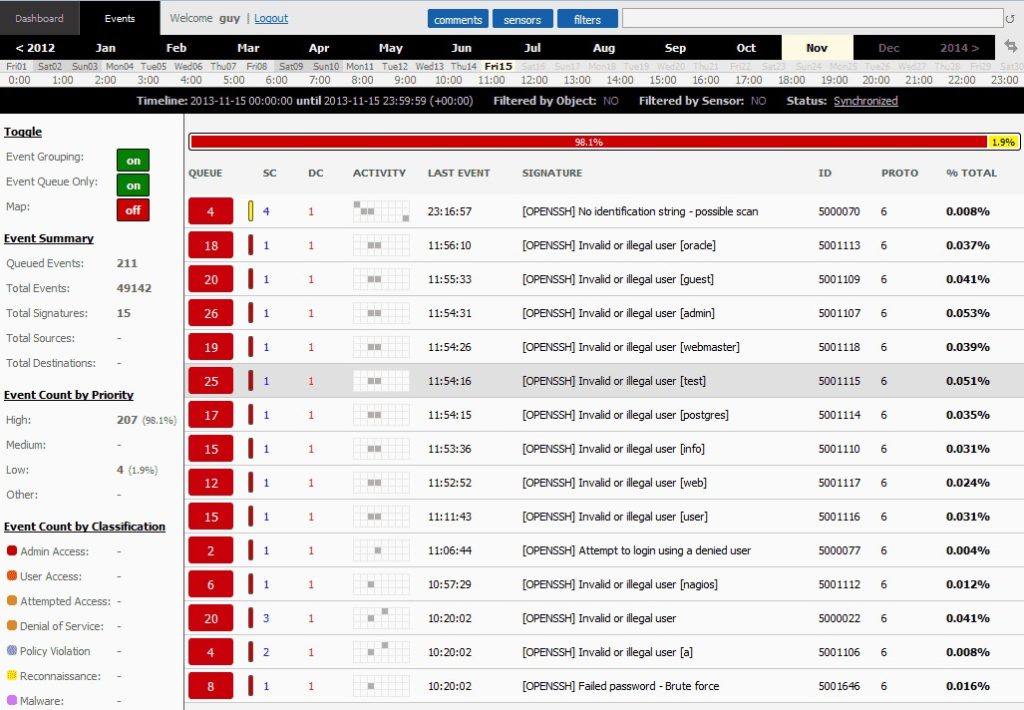

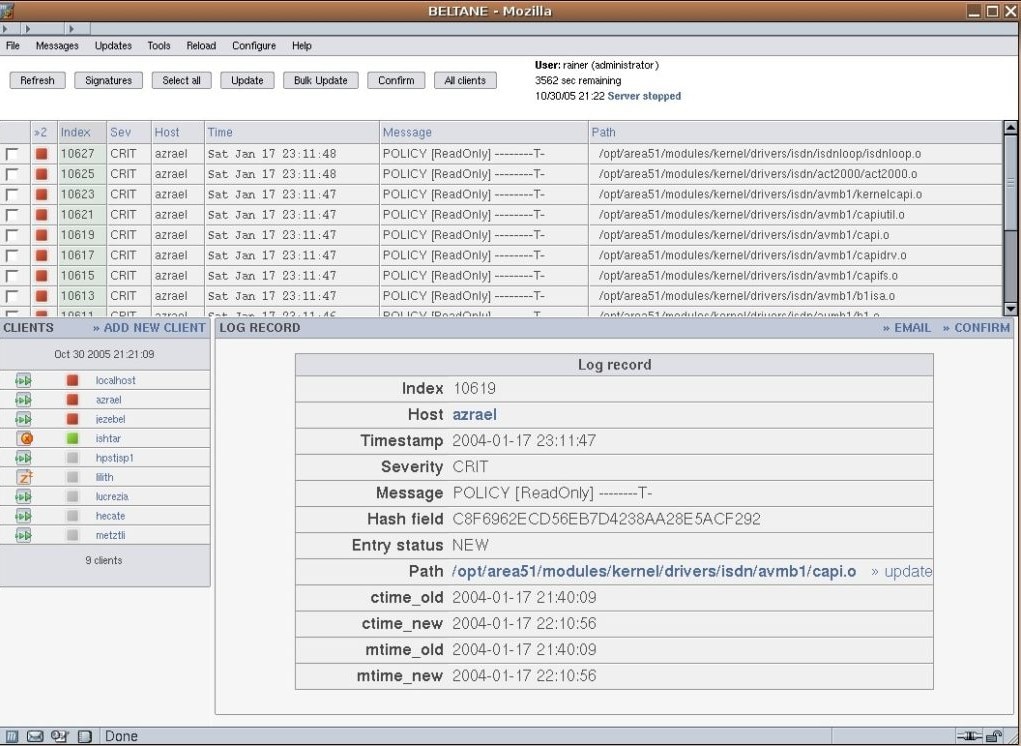

Die beste Möglichkeit, insbesondere für große Unternehmen, ist die Bereitstellung eines Angriffserkennungssystems, das hostbasiert oder netzwerkbasiert sein kann. Hostbasierte Angriffserkennungssysteme (Host-based Intrusion Detection Systems, HIDSs), die auf einem bestimmten Gerät installiert werden, überwachen Protokolldateien und Anwendungsdaten auf Zeichen böswilliger Aktivität. Netzwerkbasierte Angriffserkennungssysteme (Network-based Intrusion Detection Systems, NIDSs) hingegen verfolgen den Netzwerkdatenverkehr in Echtzeit und suchen ständig nach verdächtigem Verhalten. Wenn sie zusammen verwendet werden, bilden HIDSs und NIDSs ein SIEM-System (Security Information and Event Management). SIEM ist ein äußerst vorteilhafter Bestandteil eines strengen Sicherheitsregimes und kann dazu beitragen, Software-Eindringungsversuche zu verhindern, die Firewalls, Antivirensoftware und andere Sicherheitsmaßnahmen umgangen haben.

Größere Unternehmen, darunter vor allem MSPs (Managed Services Providers), benötigen ebenfalls eine Möglichkeit, ihre eigenen und die E-Mail-Daten ihrer Kunden zu schützen. Malware und andere Angriffe erfolgen häufig per E-Mail, sodass E-Mail eine potenzielle Schwachstelle in den Netzwerken Ihrer Kunden darstellt.

Zur Verringerung dieses Risikos können Sie Mail Assure verwenden. Dieses Tool ist speziell für MSPs ausgelegt, kann aber auch gut für alle anderen größeren Unternehmen eingesetzt werden. Es bietet eine Suite cloudbasierter Tools zur Verbesserung der Sicherheit von E-Mail.

Mail Assure bietet erweiterten Schutz vor Bedrohungen für ein- und ausgehenden E-Mail-Datenverkehr. Dieses Tool umfasst auch die langfristige E-Mail-Archivierung, bei der die Daten durch Verschlüsselung zusätzlich gesichert werden. Diese Funktionen sind sehr gut geeignet, das Risiko von Trojanern und anderen Malware-Angriffen zu minimieren.

Ich habe eine Liste mit zehn Angriffserkennungssystemen zusammengestellt, die ich für die Erkennung von Remotezugriffs-Trojanern empfehle. Meine erste Wahl ist SolarWinds® Security Event Manager (SEM), eine kostenpflichtige Premium-Lösung, die weit über die Erkennung und Blockierung von Remotezugriffs-Trojanern hinausgeht. Die meisten Lösungen zur RAT-Erkennung auf dem Markt sind zwar kostenlos, bieten jedoch nicht die Funktionen oder den Support wie bei SEM.

Die 10 besten Tools zum Erkennen von RAT-Software

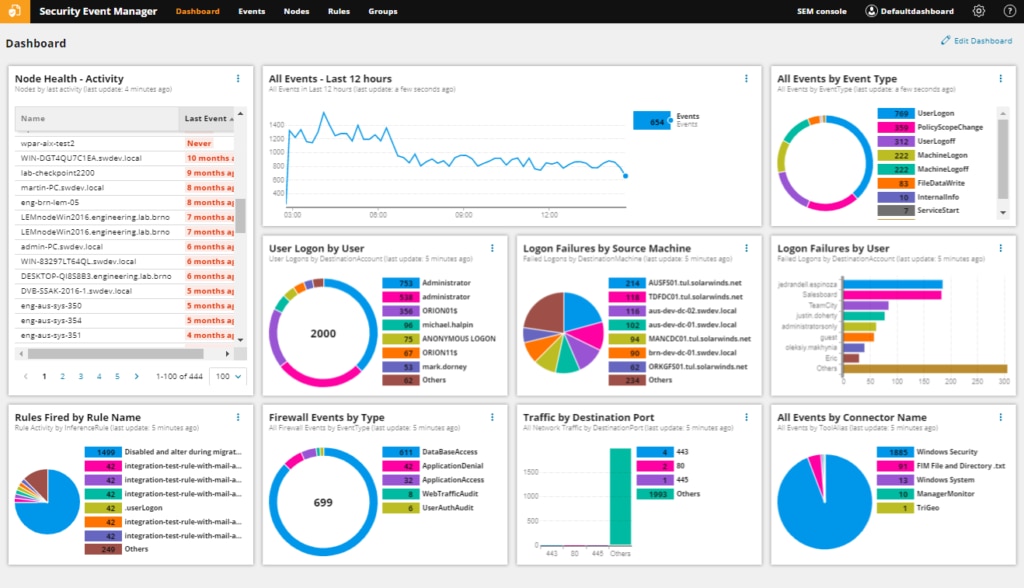

Security Event Manager (SEM) ist die Lösung, die ich Ihnen unbedingt empfehle. SEM ist ein hostbasiertes Angriffserkennungssystem mit mehreren leistungsstarken, automatisierten Funktionen zur Bedrohungsminderung. Die SEM-Angriffserkennungssoftware ist darauf ausgelegt, die großen Mengen von Protokolldaten, die in Netzwerken generiert werden, zusammenzustellen und zu sortieren. Daher ist einer ihrer primären Vorteile die Möglichkeit, Unmengen von Verlaufsdaten auf Muster zu überprüfen, die ein Echtzeit-Erkennungssystem möglicherweise nicht finden würde. Aus diesem Grund ist Security Event Manager ein äußerst nützliches Tool für die RAT-Erkennung, wenn Sie bedenken, dass APTs häufig über einen längeren Zeitraum unbemerkt bleiben.

Eine der herausragenden Funktionen von SEM ist die Möglichkeit, Protokolle von Snort einzubeziehen und zu analysieren, ebenso wie andere Konnektoren, um Ihnen einen umfassenderen Einblick in Sicherheitsbedrohungen in Ihrem Netzwerk zu bieten. Diese Protokoll-Repository-Funktion stattet das Tool mit vielen identischen Einblicken wie bei netzwerkbasierten Angriffserkennungstools und anderen unterstützten Herstellern aus, sodass Sie es sowohl für die Analyse von Verlaufsdaten als auch Echtzeitdaten nutzen können. (Weitere Informationen zu Snort finden Sie weiter unten. Hier ist wichtig, dass sich viele Unternehmen der Branche auf die Paketanalysefunktionen der Anwendung verlassen.)

Die Möglichkeit, mit einer zentralen Protokollüberwachungsplattform Daten von hostbasierten und netzwerkbasierten Erkennungssystemen zu kombinieren und zu normalisieren, macht Security Event Manager zu einer SIEM-Komplettlösung, die eine kohäsive Überwachungsumgebung bietet. Diese Umgebung ist speziell darauf ausgelegt, APT-Cyberangriffe zu erkennen und darauf zu reagieren, indem sie Ihnen ermöglicht, Eindringungssignaturen in den Protokolldateien zu erkennen und Eindringungsversuche live zu verfolgen und abzuwehren.

Zusätzlich zur Funktion für die Erkennung von Remotezugriffs-Trojanern umfasst Security Event Manager weitere nützliche Sicherheitselemente, darunter eine optimierte Berichterstellung, mit deren Hilfe Sie die Einhaltung von Compliance-Richtlinien anhand einer Reihe von Datenintegritätsstandards nachweisen können, wie etwa PCI DSS, HIPAA, SOX und DISA STIG. SEM kann zwar nur unter Windows installiert werden, ist jedoch in der Lage, Protokolldaten von anderen Betriebssystemen wie Linux, Mac usw. zu erfassen und zu analysieren.

Wenn Sie die Lösung ausprobieren möchten, bevor Sie sie kaufen, können Sie die 30-tägige kostenlose Testversion mit dem vollen Funktionsumfang von SEM nutzen.

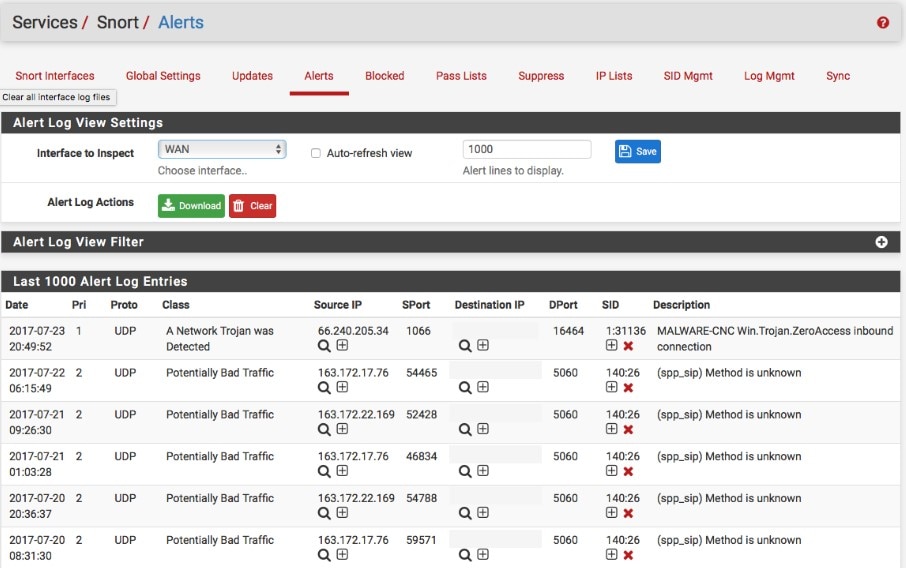

- 2. Snort

Snort ist eine Open-Source NIDS-Anwendung, die branchenweit genutzt wird, auch aus dem Grund, weil sie so viele nützliche Sicherheitsfunktionen umfasst. Snort hat drei Überwachungsmodi: einen Paket-Sniffer-Modus, wie bereits oben erwähnt, zur Echtzeitüberwachung von Datenpaketen im Netzwerk, einen Paket-Logger-Modus zum Erstellen eines Dateidatensatzes zum Paketdatenverkehr und einen Angriffserkennungsmodus mit Analysefunktionen.

Beim Angriffserkennungsmodus werden Richtlinien zur Bedrohungsanalyse auf die erfassten Daten angewendet. Snort verfügt auf seiner Website über vordefinierte Regeln, und dort können Sie auch von der Snort-Benutzer-Community generierte Richtlinien herunterladen. Sie können auch eigene Richtlinien erstellen oder die von Snort bereitgestellten Richtlinien anpassen. Hierzu zählen sowohl anomalie- als auch signaturbasierte Richtlinien, sodass diese Anwendung ziemlich breit und umfassend aufgestellt ist. Die Basisrichtlinien von Snort können viele mögliche Sicherheitsbedrohungen melden, darunter BS-Fingerprinting, SMB-Probes und verdecktes Scannen von Ports.

Snort ist kostenlos, wobei es jedoch auch kostenpflichtige Jahresabonnements gibt. Mit diesen stellen Sie sicher, dass Ihre Bedrohungsanalysen stets relevant bleiben und die neuesten Updates beinhalten. Dieses Tool kann problemlos mit anderen Anwendungen integriert werden, und bei der gemeinsamen Verwendung mit anderen Open-Source-Tools (wie etwa Sagan, weitere Informationen unten) kann es ein leistungsstarkes SIEM-Toolset für IT-Administratoren mit kleinem Budget oder solche Administratoren darstellen, die Protokolle an eigene Anforderungen anpassen möchten.

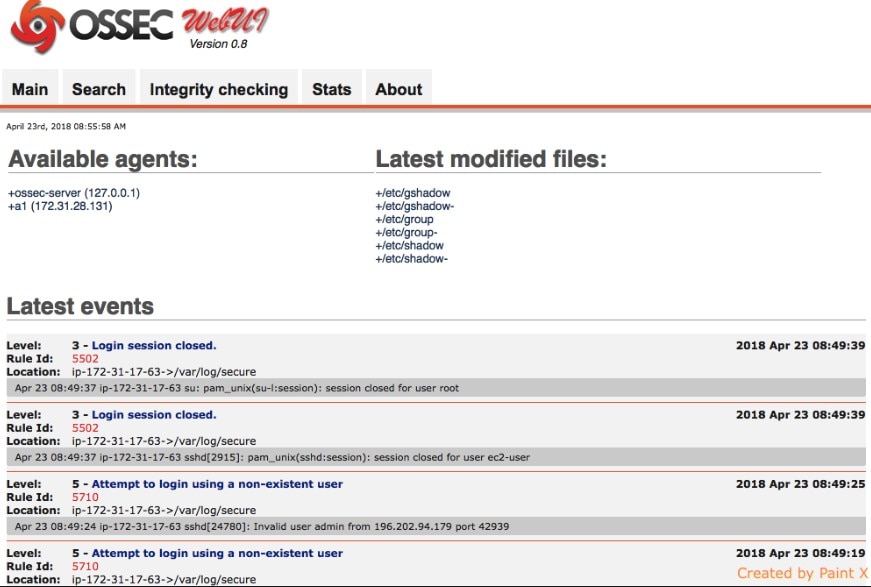

- 3. OSSEC

OSSEC ist ein hostbasiertes Open-Source-Angriffserkennungssystem, das Systemüberwachungstools bietet, die sich häufiger in netzwerkbasierten Angriffserkennungssystemen finden. Es ist äußerst effizient bei der Verarbeitung von Protokolldaten und bietet Ihnen ähnlich wie Snort Zugriff auf Regeln für die Bedrohungsanalyse, die von der Benutzer-Community erstellt wurden und die Sie an Ihre Anforderungen anpassen können.

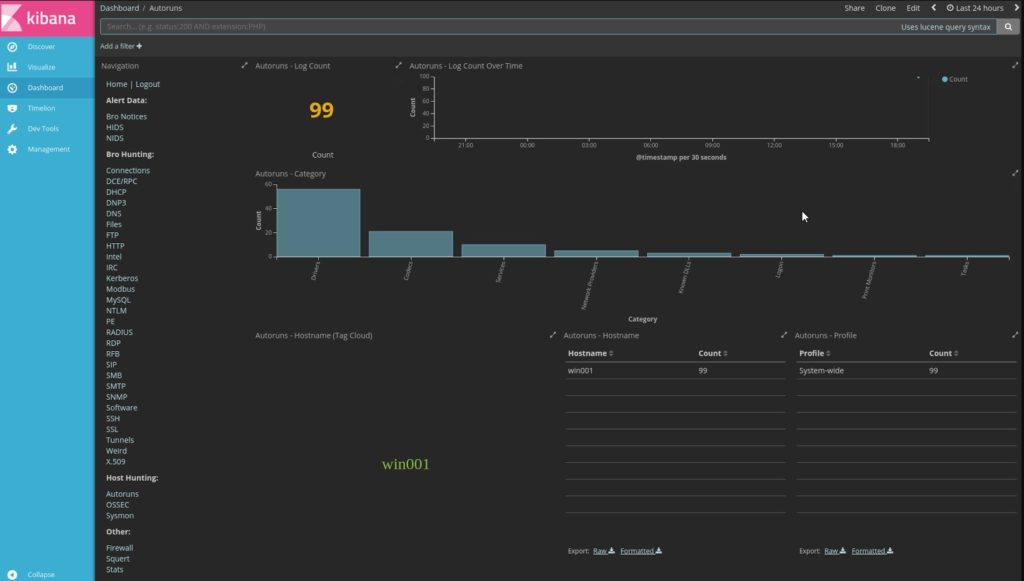

Der Nachteil? Die Benutzeroberfläche von OSSEC ist nicht besonders benutzerfreundlich. OSSEC kann jedoch problemlos mit anderen Anwendungen integriert werden, deren Dashboards einfacher zu nutzen sind, wie etwa Graylog, Kibana und Splunk, die häufig mit OSSEC verwendet werden.

OSSEC sortiert und überwacht Protokolldateien und setzt anomaliebasierte Strategien für die Erkennung von Remotezugriffs-Trojanern ein. Wenn Sie technische Unterstützung im Zusammenhang mit OSSEC benötigen, bietet die aktive Benutzer-Community kostenlose Hilfe an. Trend Micro – das Unternehmen hinter der Anwendung – bietet außerdem ein professionelles Supportpaket als kostenpflichtiges Abonnement an.

OSSEC kann mit den Betriebssystemen Linux, Mac OS, Unix und Windows verwendet werden. Bei Windows-Systemen überwacht OSSEC nicht nur die Ereignisprotokolle zur APT-Erkennung, sondern auch die Systemregistrierung auf Anzeichen von Manipulationen. Bei den Betriebssystemen Mac OS, Linux und Unix schützt dieses Tool das Root-Konto. Es bietet außerdem Berichtsfunktionen zur Einhaltung von Compliance-Richtlinien.

- 4. Zeek

Zeek (ehemals „Bro“) ist ein kostenloses netzwerkbasiertes Open-Source-Angriffserkennungssystem für Linux, Mac OS und Unix. Zeek verfolgt Aktivitäten nicht nur in Echtzeit, sondern erstellt auch umfassende Protokolle des Verhaltens im Zeitverlauf, sodass ein Archiv aller im überwachten Netzwerk auftretenden Aktivitäten generiert wird. Dies ist ein notwendiger Bestandteil beim Durchführen einer forensischen Analyse bei einer Sicherheitsverletzung.

Eine Methode, mit der Remotezugriffs-Trojaner die Auswertung der von NIDSs durchgeführten Live-Analyse der Daten umgehen, besteht darin, das über die Malware gesendete Befehlsmessaging in mehrere Datenpakete aufzuteilen. NIDSs wie Zeek, die sich mehr auf die Anwendungsschichten konzentrieren, können dieses geteilte Befehlsmessaging besser erkennen, da sie die Analyse über mehrere Datenpakete hinweg vornehmen. Dies ist ein Vorteil, den Zeek Snort voraus hat.

Zeek bekämpft Eindringungsversuche, indem zuerst mögliche auslösende Ereignisse gemeldet werden – darunter HTTP-Anforderungen oder neue TCP-Verbindungen. Anschließend werden änderbare Richtlinien und Skripts angewendet, um die beste Möglichkeit zur Reaktion auf die erkannte Sicherheitsbedrohung und deren Behebung zu ermitteln. Zusätzlich zur Verfolgung der DNS-, FTP- und HTTP-Aktivität verfolgt Zeek auch SNMP-Benachrichtigungen und kann Sicherheitswarnungen ausgeben, wenn das Tool nicht autorisierte Änderungen von Gerätekonfigurationen oder SNMP-Trap-Messaging feststellt. Zeek ermöglicht die einfache Integration mit Drittanbieteranwendungen, um relevante Informationen schnell über mehrere Programme und Systeme hinweg weiterzugeben.

Seit der Einführung dieser Anwendung vor mehr als zwei Jahrzehnten nutzen die Entwickler von Zeek Forschungs- und empirische Daten, um die Funktionen der Lösung weiter zu verfeinern. Das Endergebnis ist ein flexibles und anpassbares Angriffserkennungssystem, das nicht auf einen Satz von Angriffserkennungsmethoden beschränkt ist und die Verwendung von generischen Angriffssignaturen vermeidet. Die Herausgeber von Zeek sind sehr Community-orientiert und fördern die Einbeziehung der Benutzer des Programms. Sie sind außerdem Teil mehrerer Forschungsprojekte des International Computer Science Institute an der UC Berkeley, sodass dieses NIDS besonders für akademische Einrichtungen und Forscher geeignet ist.

- 5. Suricata

Suricata ist ein netzwerkbasiertes Open-Source-Angriffserkennungssystem ähnlich Snort und kann mit den Betriebssystemen Linux, Mac OS, Unix und Windows genutzt werden. Ähnlich wie Zeek nutzt Suricata die Analyse auf der Anwendungsschicht, um Signaturen von Remotezugriffs-Trojanern zu erkennen, die auf mehrere Datenpakete aufgeteilt sind.

Suricata nutzt eine Kombination aus Angriffserkennung in Echtzeit, Überwachung der Netzwerksicherheit und Inline-Eindringschutz, um verschiedene Protokolle zu verfolgen, darunter die IP-, TLS-, TCP- und UDP-Aktivität. Dies erfolgt über die Implementierung einer kompletten Signatursprache, um Vektoren häufiger Cyberangriffe und Richtlinienverstöße sowie verdächtiges Verhalten zu melden, die ein Hinweis auf eine Sicherheitsbedrohung sein können. Die Suricata-Engine ist mit Snort kompatibel, sodass Regelpakete nahtlos von der einen in die andere Software importiert werden können.

Die integrierte automatische Protokollerkennung bedeutet, dass die Suricata-Engine, wenn sie eine mögliche Bedrohung identifiziert, automatisch eine vorhandene Reaktion basierend auf einer Reihe von vordefinierten, jedoch anpassbaren, Regeln und Logikfunktionen anwendet. Die Automatisierung dieser Prozesse reduziert die Antwortzeit auf potenzielle Bedrohungen, sodass Malware wie Remotezugriffs-Trojaner einfach erkannt und entfernt werden können. Eine weitere integrierte Funktion ist ein Skripterstellungsmodul, das die Änderung und Kombination von Regeln ermöglicht, sodass Sie die von Suricata in Ihrem Netzwerk angewendeten Angriffserkennungsrichtlinien anpassen und feiner abstimmen können.

Zu den weiteren Funktionen zählen die Möglichkeit, TLS-Zertifikate zu protokollieren, speichern und untersuchen, möglicherweise infizierte Dateien aus den Datenflüssen zu extrahieren und zur Analyse auf einem Datenträger zu speichern sowie die LUA-Skripterstellung zur Unterstützung beim Erkennen von komplexeren Sicherheitsbedrohungen zu nutzen. Suricata protokolliert außerdem die Aktivität von HTTP-Anforderungen, sodass keine zusätzliche Hardware notwendig ist, die eine ähnliche Funktion ausführt.

Suricata ist darauf ausgelegt, große Mengen von Netzwerkdatenverkehr effizient zu verarbeiten, und eine einzelne Instanz kann mehrere Gigabyte von Daten pro Sekunde überwachen. Die Codebasis für die Suricata-Engine ist absichtlich skalierbar und umfasst Unterstützung für Hardwarebeschleunigung, sodass diese Open-Source-Lösung äußerst gut für Organisationen geeignet ist, die von einer Vergrößerung ihres Netzwerks oder anderen Veränderungen ausgehen. Suricata verfügt darüber hinaus über eine hochentwickelte Benutzeroberfläche mit umfangreichen visuellen Datendarstellungen, die eine einfache Analyse und Problemerkennung ermöglichen.

Suricata kann sehr viel CPU-Kapazität beanspruchen, um alle seine Funktionen auszuführen, wobei seine Architektur die Aufgaben jedoch auf mehrere Prozessoren verteilt – und dabei vielleicht sogar die Leistung der Grafikkarte nutzt –, damit durch die Multithread-Aktivität nicht die Rechenressourcen eines einzelnen Hosts komplett überfordert werden.

- 6. Sagan

Sagan ist ein weiteres hostbasiertes Open-Source-Angriffserkennungssystem, das anomalie- und signaturbasierte Erkennungsrichtlinien verwendet. Die Anwendung umfasst Gegenmaßnahmen zur Bedrohungsminderung, mit denen Sicherheitsverletzungen nach ihrer Erkennung in Quarantäne versetzt werden. Dieses HIDS hat ebenfalls eine ganze Reihe integrierter Anpassungsoptionen, damit Sie mehr Kontrolle über die Angriffsauslöser und Schwellenwerte für das Auslösen von Alarmen sowie über die Definition der automatisierten Aktionen haben, die Sagan zur Behandlung dieser Bedrohungen durchführt. Durch die Interaktion mit Firewall-Tabellen kann Sagan auch ein Netzwerk sperren, um weitere Sicherheitsverletzungen zu vermeiden.

Ein weiteres einzigartiges Tool von Sagan ist eine IP-Geolocation-Funktion, die Warnungen ausgibt, wenn sie neue oder nicht autorisierte Aktivität von mehreren IP-Adressen erkennt, die von demselben physischen Ort stammen. Denn dies kann ein Anzeichen für verdächtige Aktivität sein.

Sagan lässt sich einfach mit anderen Programmen auf dieser Liste integrieren. Dieses Tool wurde hinsichtlich der Kompatibilität mit dem Paket-Sniffing-Modul von Snort entwickelt, und Daten von Suricata und Zeek können ebenfalls in das Sagan-Dashboard eingelesen werden.

Die primäre Funktion von Sagan ist die Protokollanalyse, wobei seine Erkennungsfunktionen und Möglichkeiten im Bereich der Skriptausführung es zu einer beachtenswerten, nützlichen Komponente in einem größeren Angriffserkennungssystem machen. Sagan kann zwar nur unter Linux, Mac OS und Unix installiert werden, jedoch trotzdem Windows-Ereignisprotokolle erfassen und analysieren.

- 7. Security Onion

Security Onion ist eine interessante Option für die Erkennung von Remotezugriffs-Trojanern, jedoch keine, die ich Anfängern oder Benutzern empfehlen würde, die einen eher praktischen Ansatz für ihr Angriffserkennungssystem wünschen.

Viele der Optionen in dieser Liste sind Open-Source-Programme, was bedeutet – ich weiß, Sie wissen das schon, aber nur Geduld –, dass der Quellcode der Programme heruntergeladen und bearbeitet werden kann. Daher haben Sie wahrscheinlich nicht ganz unrecht, wenn Sie denken, dass man doch einfach die verschiedenen Open-Source-RAT-Erkennungslösungen in einer ultimativen Sicherheitsanwendung kombinieren könnte.

Und das ist genau das, was sich Security Onion zum Ziel gesetzt hat. Diese auf Linux basierende HIDS-NIDS-Hybridanwendung nutzt Elemente des Quellcodes von OSSEC, Snort, Suricata und Zeek. Dieses Tool ist auf die Ausführung unter Ubuntu ausgelegt und verwendet außerdem Teile anderer bekannter Open-Source-Analysetools wie Kibana, NetworkMiner, Snorby und Sguil. Durch die Kombination aus host- und netzwerkbasierten Funktionen kann Security Onion nicht nur den Netzwerkdatenverkehr auf böswillige Aktivitäten überwachen, sondern auch Konfigurations- und Protokolldateien überwachen sowie Prüfsummen für diese Dateien erstellen, um nicht autorisierte Änderungen zu erkennen. Security Onion nutzt anomalie- und signaturbasierte Warnungsrichtlinien und verfolgt den Gerätestatus und Datenverkehrsmuster.

Auch wenn sich dies zunächst so anhört, als sei ein Open-Source-Traum wahr geworden – und Security Onion hat ein paar wirklich nützliche Tools –, gibt es jedoch auch Nachteile. Zunächst einmal ist Security Onion etwas kompliziert in der Anwendung. Die Funktionen der jeweiligen Open-Source-Programme, deren Code diese Lösung nutzt, sind mehr oder weniger einfach zusammengesetzt und nicht nahtlos miteinander integriert. Der Umfang der in Security Onion enthaltenen Betriebsstrukturen, insbesondere im Hinblick auf das Analysemodul der Anwendung, bedeutet, dass jedes Tool anders und irgendwie getrennt funktioniert, was dazu führen kann, dass Benutzer einige der Tools einfach komplett ignorieren.

Das Kibana-Dashboard bietet nützliche grafische Darstellungen und vereinfacht die Problemerkennung, aber das Fehlen einer Dokumentation über das, was Security Onion alles möglich macht, erfordert einiges Experimentieren seitens der Netzwerkadministratoren. Security Onion hat auch nicht so viele automatisierten Funktionen wie andere Tools, sodass hier mehr manuelle Schritte erforderlich sind.

Fazit: Ich empfehle dieses Tool nicht für Anfänger oder für Administratoren, die nicht die Zeit haben, sich mit dem Programm genauer zu beschäftigen, um all seine Funktionen zu erkunden. Für diejenigen, die für ihre Sicherheitsverfahren und Verfahren zum Schutz vor Remotezugriffs-Trojanern einen praktischen Ansatz bevorzugen, bietet Security Onion mehrere Tools zum Ausprobieren und Implementieren.

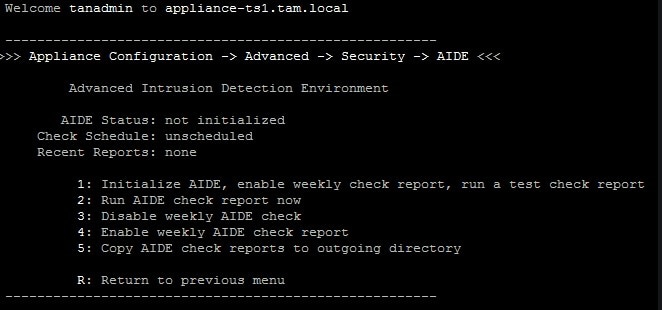

- 8. AIDE

AIDE – kurz für „Advanced Intrusion Detection Environment“ – ist ein HIDS, das speziell auf die Erkennung von Rootkits und den Vergleich von Dateisignaturen ausgelegt ist, was beides äußerst nützlich für die Erkennung von APTs wie Remotezugriffs-Trojanern geeignet ist.

Die von AIDE angebotenen Funktionen lassen sich gut mit den Funktionen der Tripwire-Bedrohungserkennungssoftware vergleichen, wobei AIDE den zusätzlichen Vorteil hat, dass es kostenlos ist (das Unternehmen, das Tripwire veröffentlicht, bietet ebenfalls eine kostenlose Version der Anwendung an, wobei viele der nützlichsten Tools nur in der Enterprise-Version verfügbar sind). AIDE wurde für Unix-Betriebssysteme entwickelt und läuft auch unter Linux und Mac OS.

AIDE verwendet Konfigurationsdateien, um eine Datenbank mit Administrationsdaten zu erstellen, die dann als eine Art Benchmark genutzt werden. AIDE umfasst anomalie- und signaturbasierte Erkennungsmethoden, und wenn Änderungen an Systemeinstellungen oder Protokolldateien erkannt werden, können diese Änderungen auf einfache Weise wieder auf die ursprüngliche Baseline zurückgesetzt werden.

Dieses hostbasierte Angriffserkennungssystem hat jedoch auch Nachteile. So werden etwa Systemprüfungen standardmäßig nur bei Bedarf und nicht kontinuierlich durchgeführt. Da AIDE jedoch als Befehlszeilenfunktion ausgeführt wird, können Sie dieses Tool mit Cron oder einer anderen Betriebsmethode so konfigurieren, dass Systemprüfungen regelmäßig durchgeführt werden. Auch wenn dies nicht die Echtzeitüberwachung von Protokolldateien ermöglicht, können Sie eine Annäherung erzielen, indem Sie AIDE so konfigurieren, dass die Systemprüfungen in kurzen Intervallen durchgeführt werden.

AIDE eignet sich zwar gut für den Datenvergleich, umfasst jedoch keine Skripterstellungssprachen. Das ist möglicherweise kein Problem für Benutzer, die Erfahrung mit dem Erstellen von Shell-Skripts haben, es kann jedoch das Durchsuchen von Daten und das Implementieren von Regeln erschweren. Was AIDE an umfassenden Angriffserkennungstools fehlt, macht es durch seine Konfigurationsverwaltungsfunktionen wett.

- 9. Fail2Ban

Dieses hostbasierte Angriffserkennungssystem zielt speziell auf verdächtige oder ungewöhnliche Ereignisse in Protokolldateien ab und dient dazu, Hacking-Versuche zu verhindern, indem IP-Adressen blockiert werden. Wenn Fail2Ban beispielsweise eine unverhältnismäßige Anzahl fehlgeschlagener Anmeldeversuche feststellt, wird die IP-Adresse blockiert, von der diese Versuche ausgehen. Dies kann Brute-Force-Angriffe zur Kennwortentschlüsselung behindern und sogar eine effektive Abwehr von DDos-Angriffen (Denial-of-Service) bieten. Die von Fail2Ban verhängten Sperren sind jedoch nicht dauerhaft. Die Dauer lässt sich anpassen, und standardmäßig dauern sie nur ein paar Minuten.

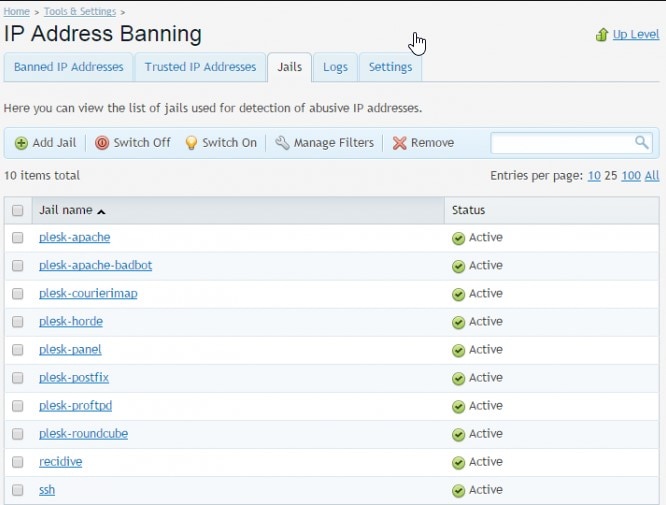

Fail2Ban verwendet Filterkombinationen zum Definieren des Überwachungsumfangs, und zu den überwachten Services zählen Apache, Courier Mail Server, Lighttpd und Postfix. Dieses Tool koppelt Filter darüber hinaus mit automatischen Antwortaktionen (diese Kombination wird als „Jail“ bezeichnet), die beim Auslösen bestimmter Bedrohungsbedingungen aktiviert werden. Fail2Ban ist in Python geschrieben und kann in Systemtabellen schreiben, um Adressen zu blockieren, die es als Quelle von verdächtigen Aktivitäten identifiziert hat. Sperren treten in netfilter/iptables und PF-Firewall-Regeln sowie der hosts.deny-Tabelle von TCP Wrapper auf.

Eine Sache gibt es bei Fail2Ban zu beachten: Es verfügt nicht über einige Funktionen eines Angriffserkennungssystems. Da die Anwendung automatisch Aktionen ausführen kann, um von ihr als Bedrohung erkannte Aktivitäten zu behandeln, müssen Administratoren sicherstellen, dass die Richtlinien nicht zu streng konfiguriert sind, damit es nicht zu einer Sperrung legitimer Benutzer kommt und diese dann nicht mehr auf die Netzwerke, Anwendungen und anderen Umgebungen zugreifen können, die sie für ihre tägliche Arbeit benötigen.. Der Fokus auf wiederholte Aktionen von einzelnen Adressen kann ebenfalls eine Einschränkung darstellen. Fazit: Fail2Ban ist zwar gut geeignet, um DoS-Angriffe zu verhindern, aber bei weitem nicht so effektiv beim Verhindern von DDoS-Angriffen oder verteilten Angriffen zum Entschlüsseln von Kennwörtern.

Fail2Ban kann mit den Betriebssystemen Mac OS, Linux und Unix verwendet werden.

- 10. Samhain

Samhain ist ein weiteres kostenloses und hostbasiertes Open-Source-Angriffserkennungssystem. Ein Alleinstellungsmerkmal dieser Lösung ist, dass sie auf einem einzelnen Gerät oder auf mehreren ausgeführt werden kann – die Anwendung stellt Daten aus Protokolldateien zusammen, die von den auf den einzelnen überwachten Computern ausgeführten Agents erfasst werden. Diese Agents können verschiedene Aufgaben ausführen, einschließlich Rootkit-Virenerkennung, Portüberwachung, Erkennung von Zugriffsversuchen nicht autorisierter Benutzer und Erkennung von verborgenen Prozessen. Auf diese Weise kann Samhain mehrere Systeme (sogar mit unterschiedlichen Betriebssystemen) über eine zentrale Oberfläche verwalten, wobei die Kommunikation zwischen den Agents und der zentralen Konsole durch Verschlüsselung geschützt ist. Strenge Authentifizierungsprotokolle helfen dabei, Hacker daran zu hindern, den Überwachungsprozess zu unterbrechen oder zu stoppen.

Eine sehr nützliche Funktion von Samhain ist die Stealth-Modus-Überwachung. Beim Eindringen in ein System können Hacker häufig Erkennungsprozesse entdecken und anhalten, um unerkannt zu bleiben. Samhain jedoch verdeckt diese Prozesse durch die so genannte „Steganografie“.

Obwohl die von Samhain erfassten und zusammengestellten Daten Eindringungen melden und Administratoren ermöglichen, die Aktivität auf Hosts im gesamten Netzwerk zu analysieren, verfügt das Tool jedoch nicht über die Möglichkeit, Eindringlinge zu blockieren oder nicht autorisierte Prozesse zu beenden. Aus diesem Grund ist die Pflege von Sicherungen der Benutzeridentitäten und Konfigurationsdateien ein notwendiger Bestandteil einer effektiven Ausführung. Samhain verwendet auch einen PGP-Schlüssel zum Schützen zentraler Protokolldateien und Konfigurationssicherungen vor Änderungen oder Manipulationen durch Hacker.

Samhain kann unter den Betriebssystemen Linux, Mac OS und Unix und möglicherweise auch Windows unter Cygwin installiert werden.

Auswählen der geeigneten Software zum Erkennen von Remotezugriffs-Trojanern

APTs sind generell schlechte Nachrichten, aber Remotezugriffs-Trojaner sind besonders gefährlich. Auch wenn es zahlreiche Maßnahmen gibt, die je nach Größe der zu schützenden Umgebung hilfreich sein können, darunter Schulungen zum Sicherheitsbewusstsein und Antivirensoftware, sind Sie mit Angriffserkennungssystemen am besten beraten, um zu verhindern, dass Remotezugriffs-Trojaner Ihre Sicherheitsmaßnahmen umgehen.

Die gemeinsame Verwendung eines hostbasierten Angriffserkennungssystems und netzwerkbasierten Systems ist die effektivste Möglichkeit, Ihre Umgebung umfassend zu schützen. Diese Kombination stellt sicher, dass ungewöhnliche oder verdächtige Aktivitäten bei Konfigurationsänderungen und dem Root-Zugriff auf den überwachten Geräten sofort als potenzielle Sicherheitsbedrohung gemeldet werden, und es werden außerdem ungewöhnliche Aktivitäten in den Datenverkehrsflüssen im Netzwerk erkannt. SolarWinds Security Event Manager erfüllt alle diese Anforderungen: Die Funktionen dieser Lösung gehen weit über die Erkennung hinaus und schließen automatisierte Reaktionen auf Vorfälle zum Beheben von Bedrohungen ein.

Natürlich hängt es auch vom Budget und der Benutzerfreundlichkeit ab, welches Tool für Ihre Organisation am besten geeignet ist, und Sie müssen außerdem abwägen, welche Funktionen Sie unbedingt benötigen und welche zwar ganz nett wären, aber nicht unbedingt notwendig sind. Auch wenn wegen der Benutzerfreundlichkeit, der Automatisierung und des Zugriffs auf Support viel für kostenpflichtige Lösungen spricht, haben viele der kostenlosen Tools aktive Benutzer-Communitys, die bei der Problembehandlung behilflich sind oder gerne Fragen beantworten. Wenn Sie sich für eine Open-Source-Lösung entscheiden, sollten Sie die Vorteile dieser dynamischen und wachsenden Ressourcen nutzen. Die Investition in ein umfassendes Tool wie SolarWinds SEM wird sich langfristig jedoch auszahlen.