La technologie d’accès à distance est un outil incroyablement utile, qui permet aux membres du personnel de l’assistance informatique d’accéder rapidement aux postes de travail et périphériques, et d’en prendre le contrôle, tout en étant éloignés physiquement. Lorsqu’elle est déployée efficacement, la technologie peut optimiser l’efficacité des services informatiques et fournir une prise en charge rapide et réactive pour les utilisateurs finaux d’une entreprise.

Néanmoins, comme tout autre connexion, application ou périphérique en réseau, la technologie d’accès à distance requiert des mesures de sécurité pour garantir qu’elle reste protégée contre d’éventuels acteurs malveillants. La capacité à accéder et à contrôler directement des systèmes et processus à distance peut s’avérer désastreuse si elle tombe entre de mauvaises mains.

Passer à :

Qu’est-ce qu’un logiciel RAT ?

Comment les pirates informatiques tirent-ils profit des RAT ?

Comment vous protéger contre un logiciel RAT

Les 10 meilleurs outils de détection de logiciels RAT :

Choix du bon logiciel de détection de chevaux de Troie autorisant un accès à distance

Qu’est-ce qu’un logiciel RAT ?

Un exemple malveillant de technologie d’accès à distance est le Cheval de Troie autorisant un accès à distance (RAT), une forme de logiciel malveillant qui permet à un pirate informatique de contrôler votre périphérique à distance. Une fois qu’un programme RAT est connecté à votre ordinateur, le pirate informatique peut examiner les fichiers locaux, acquérir les informations d’identification et d’autres informations personnelles, ou utiliser la connexion pour télécharger des virus que vous pourriez transmettre aux autres sans le vouloir.

Comme la plupart des autres formes de logiciels malveillants, les chevaux de Troie sont souvent joints à des fichiers semblant légitimes, comme des e-mails ou des packs logiciels. Néanmoins, ce qui rend les chevaux de Troie particulièrement sournois, c’est qu’ils peuvent souvent imiter des programmes d’accès à distance légitimes. Ils ne se font généralement pas remarquer une fois qu’ils sont installés (par exemple, ils n’apparaissent pas dans la liste des programmes actifs ou des processus exécutés), car les pirates informatiques ont tout intérêt à faire profil bas et à ne pas se faire remarquer. Sans prendre les mesures de sécurité appropriées, il est possible qu’un cheval de Troie autorisant un accès à distance soit présent sur votre ordinateur pendant une période relativement longue sans être détecté.

Comment les pirates informatiques tirent-ils profit des RAT ?

La pratique d’un piratage discret et continu qui cherche à accumuler des données dans le temps, contrairement à l’endommagement des informations ou systèmes, est connue sous le nom d’APT (Advanced Persistent Threat, menace permanente avancée). Les chevaux de Troie autorisant l’accès à distance constituent un outil puissant de ce type d’attaque, car ils ne ralentissent pas les performances d’un ordinateur, ni ne commencent à supprimer automatiquement les fichiers une fois installés, en raison de leur grande adaptabilité.

Contrairement aux autres types de virus, comme les enregistreurs de frappe, qui enregistrent tout ce qu’un utilisateur tape sur l’ordinateur infecté, ou les rançongiciels, qui, pour résumer, tiennent un ordinateur ou des fichiers en otage jusqu’à ce que le pirate touche une rançon, les chevaux de Troie donnent aux pirates informatiques le contrôle administratif total du système infecté, tant qu’ils ne sont pas détectés.

Comme vous pouvez l’imaginer, cela peut entraîner des situations épineuses. Un cheval de Troie autorisant l’accès à distance associé à un enregistreur de frappe, par exemple, peut facilement obtenir les informations de connexion à des comptes bancaires ou de cartes de crédit. Ensemble, ces approches peuvent, en toute discrétion, activer la caméra ou le micro d’un ordinateur ou accéder à des photos et documents confidentiels. Ils peuvent même utiliser votre réseau domestique comme serveur proxy, par l’intermédiaire duquel un pirate informatique peut commettre des crimes anonymement et, très souvent, en toute impunité.

Les chevaux de Troie peuvent être utilisés à des fins franchement malveillantes, eux aussi. L’accès administratif qu’ils fournissent signifie que les pirates informatiques peuvent effacer des disques durs, télécharger du contenu illégal s’ils le souhaitent, ou encore usurper votre identité sur Internet.

Cela peut avoir des répercussions géopolitiques. Si les pirates informatiques parviennent à installer des chevaux de Troie dans des zones infrastructurelles importantes, comme des postes de travail, des systèmes de contrôle du trafic ou des réseaux téléphoniques, ils peuvent causer le chaos dans des quartiers, des villes, voire des pays entiers.

Une situation de ce type est survenue en 2008, lorsque la Russie a lancé une campagne coordonnée de guerre physique et informatique pour s’approprier un territoire de la République de Géorgie voisine. Le gouvernement russe a procédé par attaques de déni de service (DDoS) distribuées qui ont coupé la couverture Internet en Géorgie, combinées à des APT et des RAT, ce qui a permis au gouvernement de collecter des renseignements et de perturber les opérations militaires géorgiennes ainsi que leur matériel. De nouvelles agences ont été ciblées à travers toute la Géorgie, qui ont vu leurs sites Web désactivés ou radicalement modifiés.

Au final, les problèmes que les APT et les RAT sont capables d’engendrer n’ont d’égal que la fourberie des pirates informatiques qui se cachent derrière eux. Les chevaux de Troie autorisant l’accès à distance sont synonymes de mauvaises nouvelles, c’est pourquoi il est aussi important de protéger vos systèmes contre eux.

Haut de pageComment se protéger contre les logiciels RAT

Même si cela peut sembler simple ou évident, le meilleur moyen d’éviter les chevaux de Troie autorisant l’accès à distance est d’éviter de télécharger des fichiers provenant de sources qui ne sont pas dignes de confiance. N’ouvrez pas les pièces jointes de messages électroniques provenant de personnes que vous ne connaissez pas (ou de personnes que vous connaissez si le message semble bizarre ou suspect de quelque manière que ce soit), et ne téléchargez pas de fichiers à partir de sites Web étranges. Il est également essentiel de vous assurer que tous les correctifs et mises à jour sont appliqués à vos navigateurs Web et systèmes d’exploitation.

La création de nouveaux chevaux de Troie autorisant l’accès à distance capables d’éviter d’être détectés est un processus fastidieux, ce qui signifie qu’il est généralement plus avantageux pour les pirates informatiques de les utiliser contre des cibles plus grandes, comme des administrations, de grandes entreprises ou des institutions financières. Les réseaux domestiques et de petites entreprises peuvent souvent tirer profit d’un logiciel antivirus tel que Malwarebytes et Kaspersky, tous deux mettant à jour régulièrement leurs bases de données de menaces de sécurité identifiées, ce qui en fait de bons détecteurs de RAT. Cela dit, les logiciels antivirus ne peuvent pas faire grand-chose si les utilisateurs téléchargent et exécutent des fichiers qu’ils ne devraient pas.

Les choses se compliquent lorsque vous essayez d’améliorer les pratiques de sécurité. Il est relativement facile pour une personne de surveiller l’activité de son ordinateur et d’éviter de cliquer sur des liens suspects, mais les grandes entreprises sont confrontées à un plus grand nombre de variables, notamment le degré de sensibilisation à la sécurité de chaque utilisateur dans l’entreprise. La formation continue sur la sécurité pour les utilisateurs est toujours une bonne chose ; mais si vous vous retrouvez dans la situation de devoir détecter des RAT sur les ordinateurs d’un environnement de réseau, il existe d’autres mesures que les administrateurs peuvent entreprendre.

Le fait que nous continuons à entendre parler de chevaux de Troie autorisant l’accès à distance qui n’ont pas été détectés pendant des années sur des postes de travail et des réseaux indique que les logiciels antivirus ne sont pas infaillibles et ne doivent pas être considérés comme une panacée de la protection contre les APT. Les RAT peuvent facilement passer inaperçus parmi les nombreux processus générés simultanément par les programmes, et s’ils utilisent des techniques de boîte à outils, qui peuvent masquer une intrusion ou interférer avec les logiciels spécialement conçus pour identifier les logiciels malveillants, ils peuvent être difficiles à supprimer. Même si le formatage d’un ordinateur ou d’un serveur est une opération drastique qui peut s’avérer ennuyeuse, il constitue un moyen infaillible de supprimer des chevaux de Troie autorisant l’accès à distance, en particulier si les logiciels malveillants se sont répandus dans plusieurs périphériques.

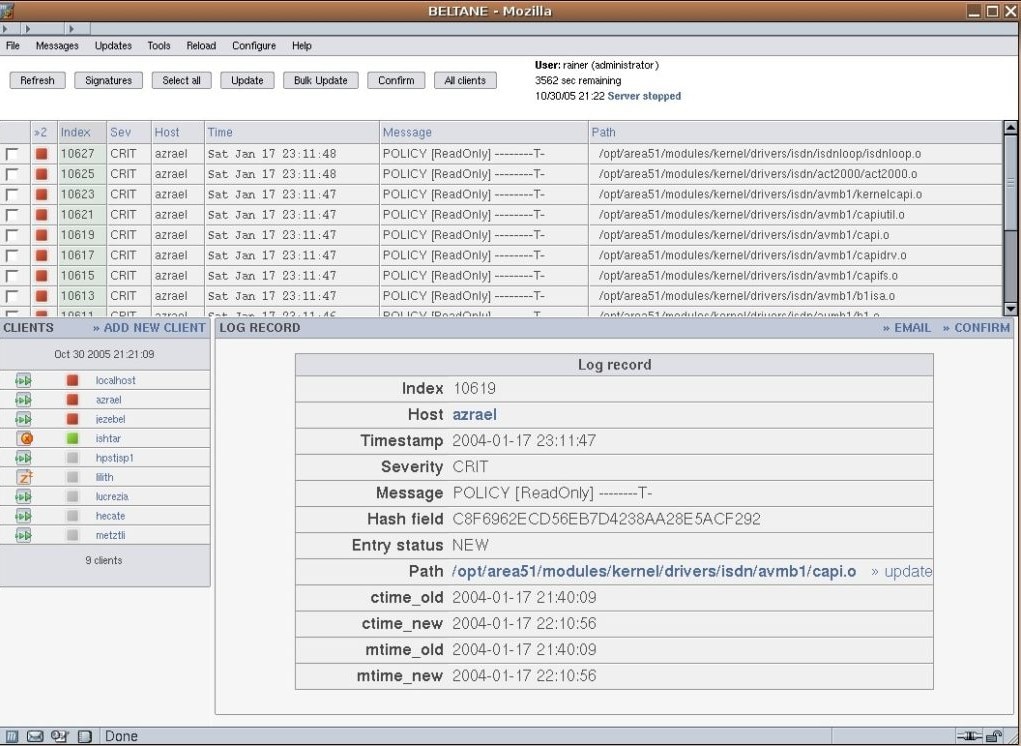

La meilleure solution, en particulier pour les grandes entreprises, est d’avoir recours à un système de détection d’intrusion, basé sur l’hôte ou sur le réseau. Les systèmes de détection d’intrusion basés sur l’hôte (HIDS), qui sont installés sur un périphérique spécifique, surveillent les fichiers journaux et les données d’application afin de détecter tout signe d’activité malveillante. En revanche, les systèmes de détection d’intrusion basés sur le réseau (NIDS) suivent le trafic réseau en temps réel, à la recherche de tout comportement suspect. Utilisés conjointement, les HIDS et NIDS créent un système de gestion des informations et événements de sécurité (SIEM). Un SIEM est un composant incroyablement bénéfique d’un ensemble sécuritaire fort et peut aider à bloquer les intrusions logicielles qui sont passées à travers les pare-feux, les logiciels antivirus et autres contre-mesures de sécurité.

Les très grandes entreprises, en particulier les fournisseurs de services gérés, ont également besoin de protéger les données de leurs e-mails et celles de leurs clients. Une grande partie des logiciels malveillants et d’autres attaques est transmise via e-mail, ce qui en fait une vulnérabilité potentielle des réseaux de vos clients.

Pour participer à la gestion de ce risque, découvrez Mail Assure. Cet outil est conçu spécialement pour les fournisseurs de services gérés, même s’il fonctionne bien pour les grandes entreprises de tout type. Il propose une suite d’outils basés sur le cloud pour améliorer la sécurité des e-mails.

Mail Assure fournit une protection avancée contre les menaces tant pour les e-mails entrants que les e-mails sortants. Il inclut également l’archivage d’e-mails à long terme, chiffrés afin que les données soient sécurisées. Ces fonctionnalités peuvent grandement contribuer à la réduction des risques que présentent les chevaux de Troie et autres attaques de logiciels malveillants.

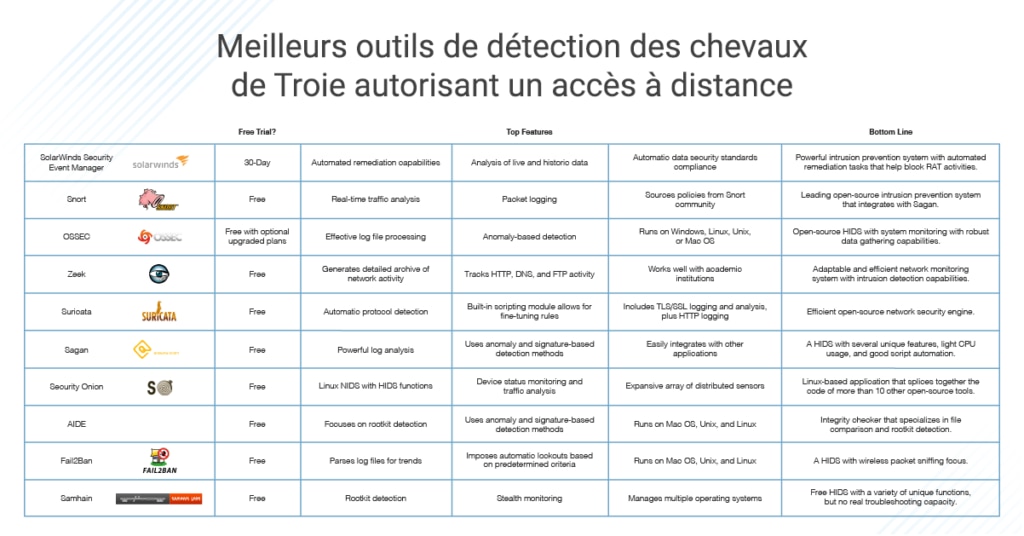

J’ai compulsé une liste de 10 systèmes de détection d’intrusion dont je recommande l’utilisation pour détecter les chevaux de Troie autorisant un accès à distance. Mon premier choix est SolarWinds® Security Event Manager (SEM), une solution payante de pointe qui va plus loin que la détection et bloque les chevaux de Troie autorisant l’accès à distance. Alors que la plupart des détecteurs de RAT sont gratuits et open source, ils n’offrent pas les fonctions ou l’assistance dont vous pouvez bénéficier avec SEM.

Haut de pageLes 10 meilleurs outils de détection de logiciels RAT

1. SolarWinds Security Event Manager

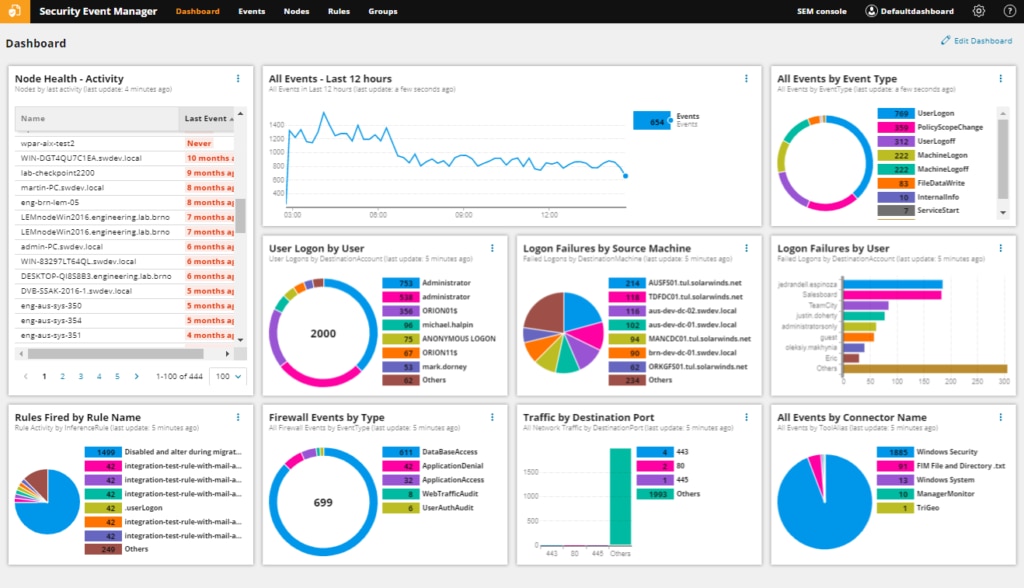

Security Event Manager (SEM) est l’option que je recommande le plus fortement. SEM est un système de détection d’intrusion basé sur l’hôte qui comprend plusieurs fonctionnalités automatisées de résolution des menaces. Le logiciel de détection d’intrusion SEM est conçu pour compiler et trier les grandes quantités de données de journaux générées par les réseaux ; ainsi, l’un des principaux avantages qu’il présente est la capacité à analyser des volumes considérables de données historiques pour détecter des tendances qu’un système de détection en temps réel, plus granulaire, peut ne pas être en mesure d’identifier. Security Event Manager est donc un outil de détection de RAT incroyablement utile, étant donné que les APT ont tendance à passer inaperçues pendant de longues périodes.

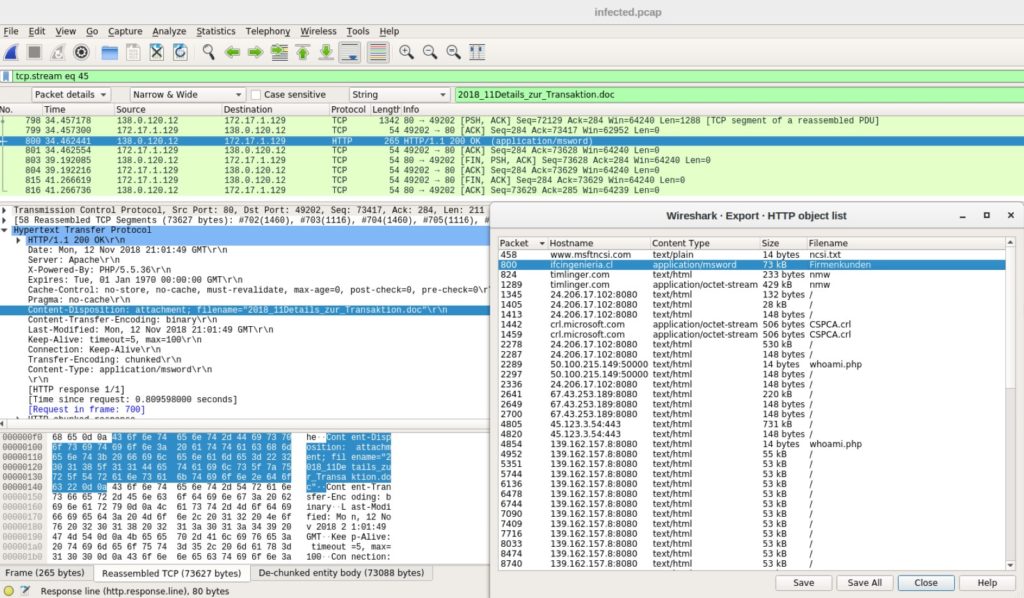

L’une des fonctionnalités remarquables de SEM est la façon dont il peut incorporer et analyser les journaux de Snort, ainsi que d’autres connecteurs, pour fournir une meilleure visibilité des menaces de sécurité dans votre réseau. Cette fonction de référentiel de journaux donne à cet outil un grand nombre d’informations en tant qu’outil de détection d’intrusion basé sur le réseau et d’autres fournisseurs pris en charge, ce qui vous permet de l’utiliser pour des analyses de données historiques et en temps réel. (Apprenez-en plus sur Snort, ci-après ; ce qui importe ici est que le secteur s’appuie beaucoup sur les fonctions d’analyse de paquets de l’application.)

La possibilité d’avoir une plate-forme de surveillance des journaux centralisée pour combiner et normaliser les données de systèmes de détection basés sur l’hôte ou sur le réseau font de Security Event Manager un outil SIEM tout-en-un qui crée un environnement de surveillance cohérent spécialement conçu pour identifier et contrer les cyberattaques APT, vous permettant d’identifier les signatures d’intrusion dans vos fichiers journaux et de suivre et arrêter les événements d’intrusion en direct.

Outre la partie relative à la détection des chevaux de Troie autorisant un accès à distance de l’application, Security Event Manager inclut plusieurs autres éléments de sécurité utiles, dont la génération de rapports rationalisée pour vous aider à démontrer votre conformité à diverses normes concernant l’intégrité des données, telles que PCI DSS, HIPAA, SOX et DISA STIG. Bien qu’il ne puisse être installé que sur Windows, SEM peut collecter et analyser les données de journaux d’autres systèmes d’exploitation tels que Linux ou Mac, entre autres.

Si vous souhaitez l’essayer avant de l’acheter, profitez de la version d’essai gratuite de 30 jours entièrement fonctionnelle.

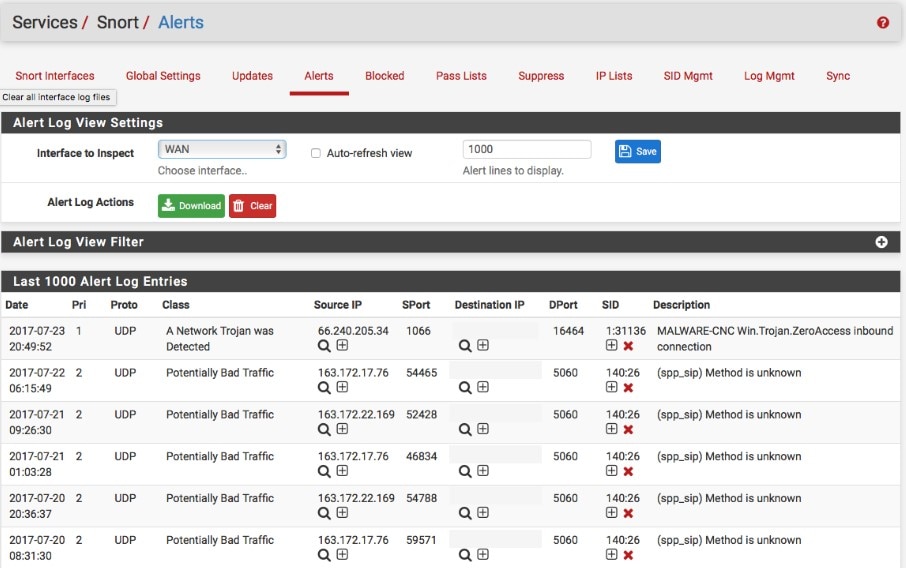

Haut de page2. Snort

Snort est une application NIDS open source utilisée dans tout le secteur, en partie parce qu’elle comprend un grand nombre de fonctionnalités de sécurité utiles. Snort propose trois modes de surveillance : un mode d’analyse de paquets, mentionné ci-dessus, pour surveiller les paquets de données traversant le réseau en temps réel, un mode de consignation de paquets pour enregistrer le trafic de paquets, et un mode de détection d’intrusion, qui comprend des fonctions d’analyse.

Ce mode de détection d’intrusion fonctionne en appliquant des politiques de veille des menaces aux données qu’il collecte. En outre, Snort dispose de règles prédéfinies disponibles sur son site Web, d’où vous pouvez également télécharger des politiques générées par la communauté des utilisateurs Snort. Vous pouvez également créer vos propres politiques ou modifier celles fournies par Snort. Elles incluent des politiques basées sur les anomalies et les signatures, ce qui en fait une application inclusive à la portée relativement étendue. Les politiques de base de Snort peuvent signaler plusieurs menaces de sécurité potentielles, dont les empreintes numériques du système d’exploitation, les sondes PME et l’analyse discrète des ports.

Même si l’utilisation de Snort est gratuite, cet outil est également disponible via des abonnements payants à l’année, pour garantir que vos politiques de veille des menaces restent pertinentes et incluent les mises à jour les plus récentes. Il s’intègre facilement à d’autres applications, et lorsqu’il est associé à d’autres outils open source (comme Sagan, sur lequel nous reviendrons plus tard), il peut créer un ensemble d’outils SIEM pour les administrateurs informatiques dont le budget est limité ou qui aiment personnaliser les protocoles selon leurs propres spécifications.

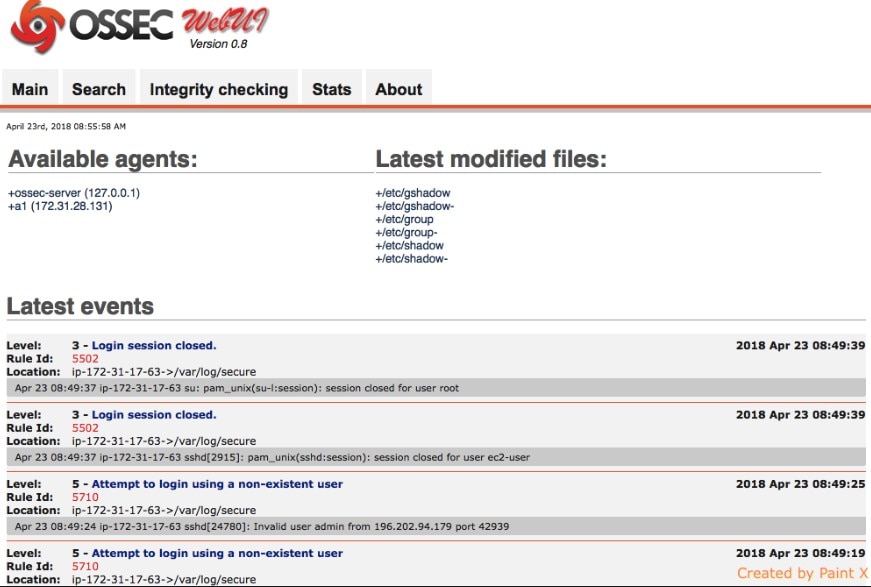

3. OSSEC

OSSEC est un système de détection d’intrusion open source basé sur l’hôte qui inclut des outils de surveillance système plus communément trouvés dans les systèmes de détection d’intrusion basés sur le réseau. Il est extrêmement efficace pour traiter les données de journaux, et, comme avec Snort, il permet d’accéder aux règles de veille des menaces créées par sa communauté d’utilisateurs, que vous pouvez personnaliser selon vos besoins.

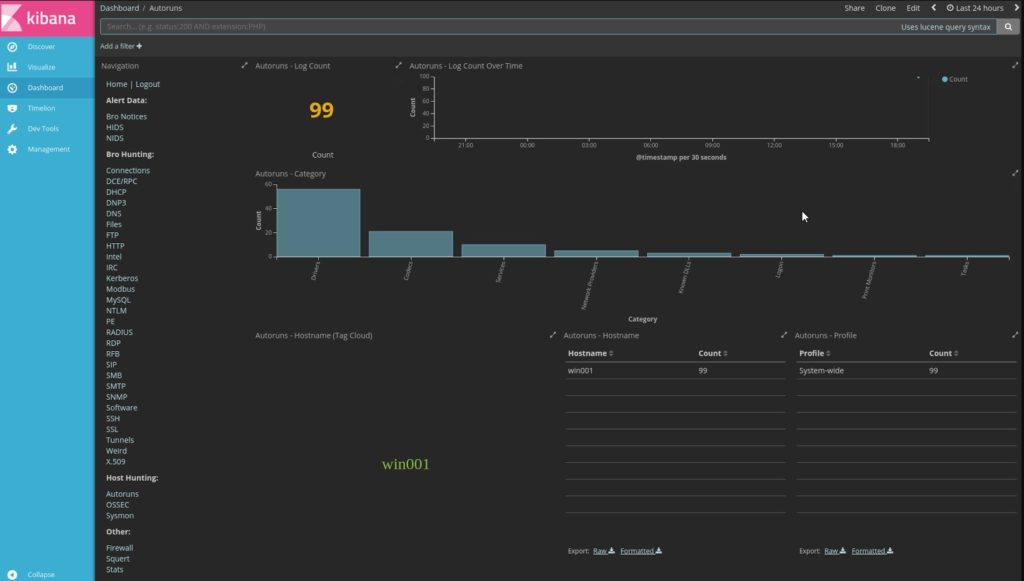

L’inconvénient ? L’interface utilisateur d’OSSEC n’est pas très conviviale. Néanmoins, OSSEC peut facilement s’intégrer à d’autres applications dont les tableaux de bord sont plus faciles à utiliser. Graylog, Kibana et Splunk sont souvent associés à OSSEC.

OSSEC trie et surveille les fichiers journaux et utilise les stratégies basées sur les anomalies pour détecter les chevaux de Troie autorisant un accès à distance. Si vous avez besoin d’assistance en lien avec OSSEC, la communauté d’utilisateurs active fournit de l’aide gratuitement. Un package d’assistance professionnelle est également proposé par Trend Micro, l’éditeur de l’application, en abonnement.

OSSEC s’exécute sur les systèmes d’exploitation Linux, Mac OS, Unix et Windows. Pour les systèmes Windows, OSSEC surveille les journaux des événements pour la détection d’APT, ainsi que le registre système pour détecter des signes d’altération. Pour les systèmes Mac OS, Linux et Unix, il protège le compte racine. Il offre des fonctions de génération de rapports pour assurer la conformité à la sécurité des données également.

Haut de page4. Zeek

Zeek (auparavant Bro) est un système de détection d’intrusion basé sur le réseau gratuit et open source pour Linux, Mac OS et Unix. Non seulement Zeek suit l’activité en temps réel, mais il crée également des journaux complets du comportement dans le temps, créant une archive de qualité de toutes les activités sur le réseau qu’il surveille, ce qui est nécessaire pour mener des analyses lors d’une violation de sécurité.

L’un des moyens pour les chevaux de Troie autorisant l’accès à distance d’échapper à l’analyse des données en temps réel offerte par les NIDS consiste à diviser la commande envoyée par la messagerie via les logiciels malveillants dans plusieurs paquets de données. Les NIDS comme Zeek, qui s’intéressent davantage aux couches application, sont plus en mesure de détecter des messages de commande split en exécutant des analyses sur plusieurs paquets de données. C’est l’un des avantages de Zeek sur Snort.

Zeek combat les tentatives d’intrusion tout d’abord en signalant les événements potentiellement déclencheurs, dont les requêtes HTTP ou les nouvelles connexions TCP, puis en appliquant des politiques et des scripts modifiables pour déterminer le meilleur moyen de s’attaquer à la menace de sécurité identifiée. Outre le suivi de l’activité DNS, FTP et HTTP, Zeek suit les notifications SNMP et peut émettre des alertes de sécurité lorsqu’il détecte des modifications non autorisées dans les configurations de périphériques ou les messages SNMP Trap. Zeek offre une interaction facile avec des applications tierces pour transmettre rapidement des informations pertinentes entre plusieurs programmes et systèmes.

Depuis la publication de l’application il y a plus de vingt ans, les créateurs de Zeek se sont intéressés aux données de recherche et empiriques pour affiner sa fonctionnalité. Le résultat final est un système de détection d’intrusion flexible et adaptable qui ne se limite pas à un ensemble d’approches de détection d’intrusion et qui évite d’utiliser des signatures d’intrusion génériques. Les éditeurs de Zeek sont orientés vers la communauté et encouragent fortement l’implication des utilisateurs du programme. Ils ont également plusieurs projets de recherche en cours via l’International Computer Science Institue à UC Berkeley, faisant de ce NIDS un bon choix pour les entités académiques et les chercheurs.

5. Suricata

Système de détection d’intrusion basé sur le réseau open source largement équivalent à Snort, Suricata peut être installé sur des systèmes Linux, Mac OS, Unix et Windows. Similaire à Zeek, Suricata utilise une analyse de couche application pour identifier les signatures de chevaux de Troie autorisant l’accès à distance divisées entre différents paquets de données.

Suricata tire profit d’une combinaison de la détection d’intrusion en temps réel, la surveillance de la sécurité du réseau et la prévention des intrusions en ligne pour suivre divers protocoles, dont IP, TLS, TCP et UDP. Pour ce faire, il utilise l’implémentation d’un langage de signature complet qui permet de signaler les vecteurs de cyberattaques courantes et les violations de politique, ainsi que tout comportement suspect pouvant indiquer une menace de sécurité. Le moteur Suricata est compatible avec Snort, pour que les paquets de règles puissent être importés simplement de ce dernier vers Suricata.

La détection de protocole automatique intégrée signifie que lorsque le moteur Suricata identifie une menace, il administre automatiquement une réponse présente basée sur un ensemble de règles et logiques prédéfinies, mais personnalisables. L’automatisation de ces processus réduit le temps de réponse des menaces potentielles, ce qui permet d’identifier et de supprimer facilement des logiciels malveillants tels que des chevaux de Troie autorisant l’accès à distance. Une autre fonctionnalité intégrée est le module de scripts permettant la modification et la combinaison de règles, afin que vous puissiez personnaliser et affiner les politiques de détection d’intrusion que Suricata applique sur le réseau.

Les autres fonctionnalités incluent la capacité à consigner, stocker et examiner des certificats TLS, extraire les fichiers potentiellement infectés de flux de données et les stocker sur un disque pour analyse, et tirer profit des scripts Lua pour contribuer à une détection de menaces de sécurité plus complexes. Suricata consigne également les requêtes d’activité HTTP, supprimant ainsi la nécessité d’un matériel supplémentaire exécutant une fonction similaire.

Suricata est conçu pour gérer efficacement des quantités considérables de trafic réseau, et une seule instance peut surveiller plusieurs gigaoctets de données à la seconde. La base du code du moteur Suricata est intentionnellement évolutive et inclut la prise en charge de l’accélération matérielle, ce qui en fait une excellente option open source pour les organisations qui anticipent l’expansion ou la modification de leurs réseaux de quelque façon que ce soit. Il offre également une interface utilisateur sophistiquée qui fournit des représentations de données visuelles extensives à des fins d’analyse facile et d’identification des problèmes.

Suricata peut utiliser le processeur de manière intensive pour exécuter toutes ses fonctions, mais son architecture étend ses tâches sur plusieurs processeurs. Il peut même utiliser votre carte graphique pour disposer d’un peu plus de puissance, pour répartir l’activité sur plusieurs threads et empêcher l’intégralité de votre système de paralyser les ressources informatiques d’un seul hôte.

Haut de page6. Sagan

Sagan est un autre système de détection d’intrusion basé sur l’hôte open source qui utilise des politiques de détection basées sur les anomalies et les signatures. L’application comprend des contre-mesures de résolution des menaces qui permettent d’isoler les violations de sécurité une fois qu’elles sont identifiées. Ce HIDS dispose également d’un grand nombre d’options de personnalisation intégrées pour vous permettre de mieux contrôler les déclencheurs d’intrusion et les seuils déclenchant des alertes, ainsi que la définition d’actions automatisées que Sagan entreprend pour faire face à ces menaces. En interagissant avec les tables de pare-feu, Sagan peut même confiner un réseau pour empêcher des violations de sécurité supplémentaires.

Un autre outil unique offert par Sagan est une fonction de géolocalisation IP, qui crée des alertes lorsqu’elle détecte des activités nouvelles ou non autorisées provenant de plusieurs adresses IP basées dans le même emplacement physique, ce qui peut être un signe d’activité suspecte.

Sagan s’intègre facilement à plusieurs autres programmes de cette liste. Il a été conçu pour être compatible avec le module d’analyse de paquets de Snort, et les données de Suricata et de Zeek peuvent également être intégrées au tableau de bord Sagan.

La fonction principale de Sagan est l’analyse des journaux, mais ses fonctionnalités de détection dans la zone d’exécution des scripts en font un sérieux candidat comme composant utile d’un système de détection d’intrusion plus large. Bien qu’il ne puisse être installé que sur Linux, Mac et Unix, Sagan peut tout de même collecter et analyser des journaux d’événements Windows.

7. Security Onion

Security Onion est une option intéressante pour la détection des chevaux de Troie autorisant un accès à distance. Néanmoins, je ne la recommande pas pour les débutants, ni pour ceux qui souhaitent une approche peu interventionniste de leur système de détection d’intrusion.

Un grand nombre d’options de cette liste sont open source, ce qui signifie, c’est évident, je le sais, mais je préfère le préciser, que le code source de chaque programme peut être téléchargé et modifié. Par conséquent, on pourrait se demander si quelqu’un peut combiner les divers détecteurs de RAT open source disponibles en une application de sécurité super-puissante.

C’est précisément l’objectif de Security Onion. Avec les éléments du code source d’OSSEC, Snort, Suricata et Zeek, cet outil hybride HIDS-NIDS basé sur Linux est conçu pour s’exécuter sur Ubuntu et utilise des composants d’autres outils d’analyse open source bien connus comme Kibana, NetworkMiner, Snorby et Sguil. La combinaison des fonctions basées sur l’hôte et celles basées sur le réseau permet à Security Onion non seulement d’interroger le trafic réseau à la recherche d’activités malveillantes, mais aussi de surveiller les fichiers de configuration et fichiers journaux et d’exécuter des sommes de contrôle sur ces fichiers pour détecter les modifications non autorisées. Security Onion utilise des politiques d’alertes basées sur les anomalies et les signatures et suit le statut du périphérique et les modèles de trafic.

Même si au premier abord on dirait l’outil open source de nos rêves, et d’ailleurs Security Onion inclut plusieurs outils utiles, il présente des inconvénients. Tout d’abord, Security Onion peut s’avérer compliqué à utiliser. Les fonctionnalités de chacun des programmes open source dont il extrait le code sont essentiellement assemblées, mais pas intégrées. La plage de structures opérationnelles incluses dans Security Onion, en particulier pour les modules d’analyse de l’application, signifie que chaque outil fonctionne différemment et d’une certaine façon séparément, ce qui fait que certains utilisateurs peuvent complètement ignorer certains outils.

Le tableau de bord Kibana fournit des représentations graphiques utiles pour une identification facile des problèmes, mais le manque de documentation disponible sur tout ce dont Security Onion est capable signifie que les administrateurs réseau devront expérimenter un peu l’outil. De plus, Security Onion ne dispose pas de certaines fonctions automatisées des autres outils, ce qui signifie qu’il nécessite une approche plus manuelle.

Récapitulatif : Je ne recommanderais pas cet outil pour les débutants, ni pour les administrateurs qui n’ont pas le temps de jouer avec le programme pour en comprendre toutes les fonctionnalités. Pour ceux qui aiment une approche pratique de leur sécurité et des procédures de prévention contre les chevaux de Troie autorisant l’accès à distance, Security Onion offre plusieurs outils à tester et implémenter.

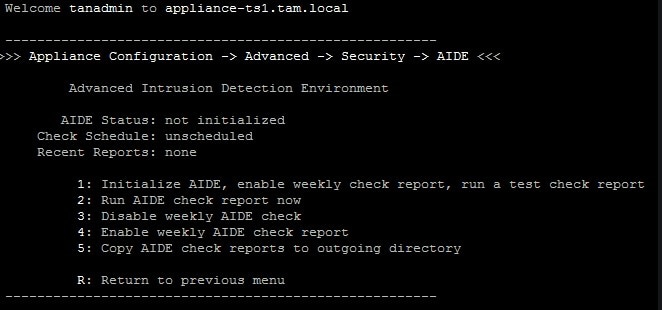

Haut de page8. AIDE

AIDE (Advanced Intrusion Detection Environment) est un HIDS conçu spécialement pour la détection de boîte à outils et les comparaisons des signatures de fichiers, tous les deux étant incroyablement utiles pour détecter les APT, comme les chevaux de Troie autorisant l’accès à distance.

La fonctionnalité AIDE est assez comparable à la fonctionnalité du logiciel de détection des menaces Tripwire, mais avec l’avantage supplémentaire d’être gratuite ; l’éditeur de Tripwire propose également une version gratuite de l’application, mais de nombreux outils rendant Tripwire utile ne sont disponibles que dans la version Enterprise. Conçu pour les systèmes d’exploitation Unix, AIDE s’exécute également sur Linux et Mac OS.

Après installation, AIDE utilise les fichiers config pour créer une base de données des données administratives, qu’il utilise ensuite plus ou moins comme référence. AIDE inclut des méthodes de détection basée sur les anomalies et sur les signatures, et, s’il détecte des modifications des paramètres système ou des fichiers journaux, il peut facilement annuler ces modifications et revenir aux valeurs d’origine.

Ce système de détection d’intrusion basé sur l’hôte a ses inconvénients, l’un étant que, par défaut, les vérifications système sont exécutées uniquement à la demande et pas en continu. Néanmoins, comme AIDE fonctionne comme une fonction de ligne de commande, vous pouvez le configurer avec cron ou une autre méthode d’exécution pour effectuer des vérifications système régulièrement. Même si cela ne permet pas de surveiller les fichiers journaux en temps réel, vous pouvez créer une bonne approximation en planifiant AIDE pour qu’il exécute des vérifications système à intervalles courts.

Même s’il permet de comparer des données, AIDE n’inclut aucun langage de script ; cela peut ne pas être un problème pour les utilisateurs ayant déjà des notions de rédaction de scripts, mais peut rendre la recherche de données et l’implémentation de règles plus difficile. Il compense ses manques en outils de détection d’intrusion complets par des fonctions de gestion des configurations.

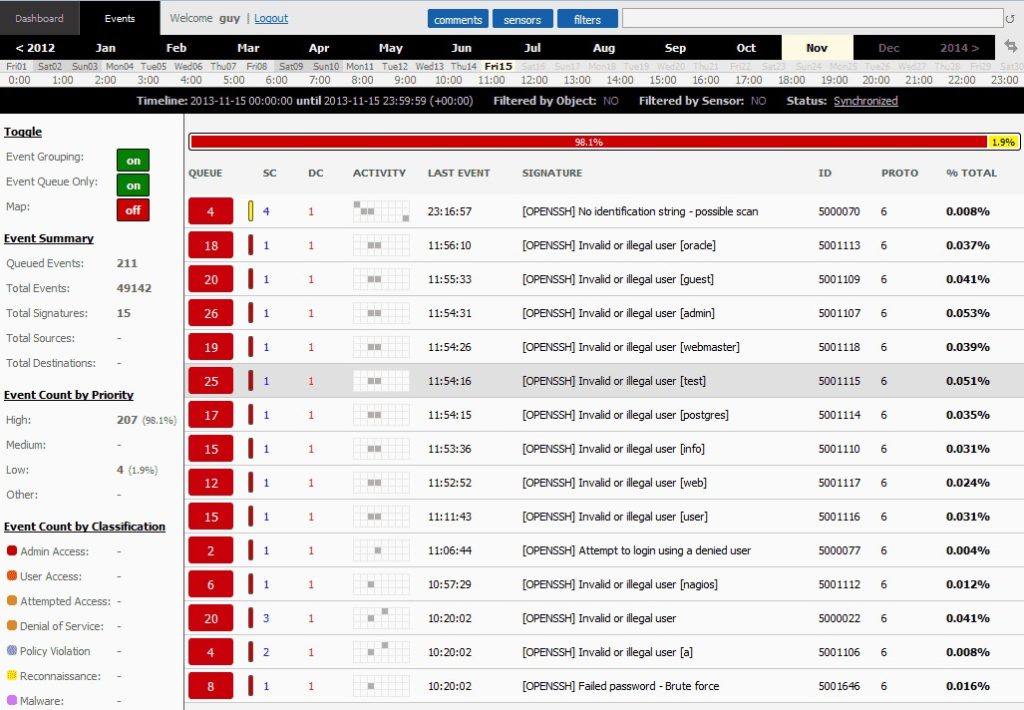

9. Fail2Ban

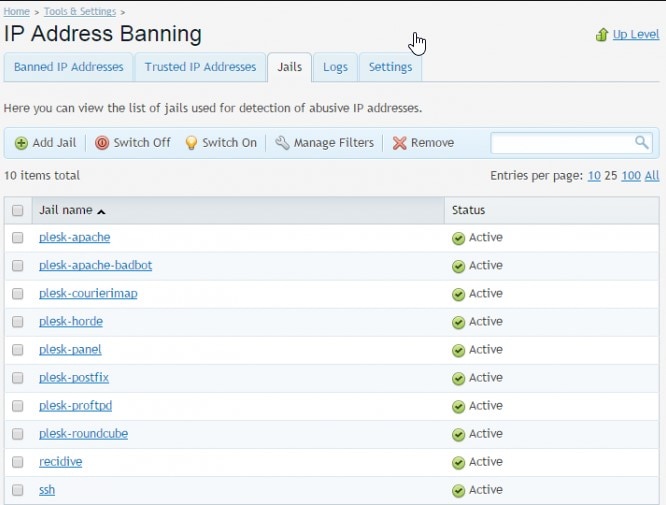

La conception de ce système de détection d’intrusion basé sur l’hôte cible particulièrement les événements suspects ou inhabituels dans les fichiers journaux et permet d’empêcher les attaques en imposant des blocages aux adresses IP. Par exemple, si Fail2Ban remarque un nombre disproportionné de tentatives de connexion, il bloque les adresses IP qui génèrent ces tentatives. Cela peut entraver les tentatives de cassage de mots de passe de force et peut même se révéler être véritablement dissuasif pour les attaques par déni de service. Les interdictions mises en place par Fail2Ban ne sont cependant pas permanentes. Leur durée est ajustable et, par défaut, elles durent généralement seulement quelques minutes.

Fail2Ban utilise une combinaison de filtres pour définir la portée de la surveillance, et les services qu’il surveille incluent Apache, Courier Mail Server, Lighttpd et Postfix. Il associe également des filtres avec des actions de réponse automatique, dont la combinaison est appelée « prison », à activer lorsque certaines conditions de menace sont déclenchées. Écrit en Python, Fail2Ban peut écrire dans les tables système pour bloquer les adresses qu’il identifie comme étant source d’activité suspecte. Des verrouillages surviennent dans les règles de pare-feu netfilter/iptables et PF, et dans la table hosts.deny de TCP Wrapper.

Une chose à savoir à propos de Fail2Ban est qu’il dispose de fonctions de système de protection contre les intrusions. Étant donné que l’application peut automatiquement entreprendre une action pour résoudre ce qu’elle considère comme étant des menaces, les administrateurs doivent s’assurer que leurs politiques configurées ne sont pas trop strictes, ce qui entraînerait le verrouillage d’utilisateurs légitimes, les empêchant d’accéder aux réseaux, applications ou autres environnements informatiques requis pour effectuer leurs tâches quotidiennes. Le fait de se concentrer sur les actions répétées d’adresses IP individuelles peut également être restrictif. Par conséquent, si Fail2Ban est approprié pour arrêter les attaques DOS, il est loin d’être aussi efficace pour empêcher les attaques DDoS ou les tentatives distribuées de cassage de mots de passe.

Fail2Ban peut être utilisé sur les systèmes d’exploitation Mac OS, Linux et Unix.

Haut de page10. Samhain

Samhain est un autre système de détection d’intrusion basé sur l’hôte, open source et gratuit. Une fonctionnalité qui le caractérise est qu’il peut être exécuté sur un seul comme sur plusieurs périphériques. L’application compile les données des fichiers journaux des événements collectés auprès des agents exécutés sur chacune des machines surveillées. Ces agents peuvent exécuter différentes tâches, dont la détection de virus de boîte à outils, la surveillance des ports, la détection d’accès d’utilisateurs malveillants et la détection de processus cachés. Samhain peut ainsi gérer plusieurs systèmes, même ceux qui exécutent plusieurs systèmes d’exploitation, à partir d’une interface centralisée, en utilisant le chiffrement pour protéger la communication entre les agents et la console centrale. Les protocoles d’authentification stricte contribuent aussi à empêcher les pirates d’interrompre ou d’arrêter les processus de surveillance.

L’une des fonctionnalités extrêmement utiles offertes par Samhain est la surveillance discrète. Lorsqu’ils entrent dans un système, les pirates sont souvent capables d’identifier et d’arrêter les processus de détection afin de rester inaperçus, mais Samhain dissimule ces processus avec ce qu’on appelle la stéganographie.

Alors que les données que Samhain collecte et compile signalent les intrusions et permettent aux administrateurs d’analyser l’activité sur les hôtes à travers le réseau, l’outil ne permet pas de bloquer les intrus ou d’interrompre les processus malveillants ou non autorisés. Pour cette raison, la conservation des sauvegardes des identités des utilisateurs et des fichiers de configuration est nécessaire à sa bonne exécution. Samhain utilise également une clé PGP pour protéger les fichiers journaux centraux et les sauvegardes de configuration contre les modifications ou endommagements par les pirates.

Samhain peut être installé sur les systèmes d’exploitation Linux, Mac OS et Unix, voire Windows sous Cygwin.

Choisir le bon logiciel de détection des chevaux de Troie autorisant un accès à distance

Toutes les APT sont synonymes de mauvaises nouvelles, et les chevaux de Troie autorisant un accès à distance sont particulièrement néfastes. Même si plusieurs mesures peuvent être utiles en fonction de la taille de l’environnement à protéger, dont la sensibilisation à la sécurité et les logiciels antivirus, les systèmes de détection d’intrusion sont ce qu’il y a de mieux pour empêcher un cheval de Troie autorisant l’accès à distance de passer entre les mailles de votre configuration de sécurité.

L’association d’un système de détection d’intrusion basé sur l’hôte avec un système basé sur le réseau est le meilleur moyen de fournir une couverture complète à votre environnement. Cette combinaison permet de s’assurer que toute activité inhabituelle ou suspecte détectée dans les modifications de configuration et les accès root sur vos périphériques surveillés est immédiatement signalée comme menace de sécurité potentielle. Elle garantit également que toute activité étrange dans les flux de trafic de votre réseau est identifiée. SolarWinds Security Event Manager offre tout cela : ses fonctionnalités vont au-delà de la détection, incorporant les réponses automatiques aux incidents pour résoudre les menaces.

Bien entendu, le choix du bon outil pour votre entreprise dépend de votre budget, de la commodité de l’outil, ainsi que de l’évaluation des fonctionnalités dont vous pouvez vous passer et de celles que vous aimeriez avoir mais qui ne sont pas indispensables. Il y aurait beaucoup à dire sur la commodité, l’automatisation et l’accès aux options payantes d’assistance. De nombreux outils gratuits ont une communauté d’utilisateurs actifs pour vous aider à résoudre les problèmes ou répondre aux questions. Si vous choisissez une solution open source, n’hésitez pas à tirer profit de ces ressources dynamiques et évolutives. Cependant, l’investissement dans un outil complet tel que SolarWinds SEM est rentable sur le long terme.