Ein Unternehmen muss in der Lage sein, Schwachstellen im eigenen Netzwerk zu erkennen. Dies gilt ganz besonders für Großunternehmen und Organisationen, die mit vertraulichen Informationen arbeiten, wie beispielsweise Banken, Behörden, Finanzinstitute und Anwaltskanzleien. Es gilt aber auch für das Gesundheitswesen und den Bildungsbereich: sie alle gehören zu Branchen, in denen der Schutz der Netzwerkdaten und -infrastruktur von größter Bedeutung ist. Aber auch kleinere Unternehmen müssen dafür sorgen, dass ihre Daten sicher sind, ohne dafür die gesamte Arbeitszeit der IT-Fachleute und -Ressourcen aufzuwenden. Deshalb sind automatisierte Vulnerability-Management-Tools (VM) eine große Hilfe.

Welche sind also die besten, derzeit erhältlichen Vulnerability-Scanner? In diesem Beitrag wollen wir die geeignetsten Schwachstellenscanner vorstellen, und zwar sowohl kostenpflichtige als auch kostenfreie Open Source Vulnerability-Scanner. Spoiler Alert: Der Network Configuration Manager sticht für uns als das beste Allround-Tool heraus, da er nicht nur wichtige Erkenntnisse aus der Überwachung vermittelt, sondern auch die Möglichkeit zur schnellen Behebung von Konfigurationsproblemen auf einer hohen Anzahl von Geräten bietet. Die erste Wahl unter den kostenfreien Vulnerability-Scannern ist Wireshark, eine weit verbreitete und aus gutem Grund populäre Option.

Ganz gleich, wie Sie Ihre Ressourcen investieren, Sie sollten über ein Grundwissen bezüglich der Verwaltung von Netzwerkschwachstellen verfügen. In diesem Vergleich der Scanner finden Sie daher eine Übersicht über das Vulnerability-Management, welches jeder IT-Mitarbeiter verinnerlichen sollte, um das Scan-Tool optimal für sich nutzen zu können.

Grundlagen des Vulnerability-Managements

Häufige Ursachen von Sicherheitsschwachstellen

Risiken der Schwachstellen erkennen

Methoden des Vulnerability-Management

Arten von Vulnerability-Scannern

Was bewirken Vulnerability-Scanner?

Beste kostenpflichtige Tools

Beste kostenfreie Tools

Probleme der Vulnerability-Überwachung

Grundlagen des Vulnerability-Managements

Wissen Sie, ob Ihre IT-Infrastruktur geschützt ist? Auch wenn die Endanwender im Moment Zugriff auf Dateien haben und die Netzwerkverbindung einwandfrei läuft, sollten Sie daraus keine voreiligen Schlüsse bezüglich der Sicherheit im Netzwerk ziehen. Jedes Netzwerk hat irgendwo eine Sicherheitslücke, die böswillige Akteure mittels Malware ausnutzen könnten. Es sollte Ihr Ziel sein, diese Schwachstellen so gut wie möglich zu minimieren; das ist eine permanente Aufgabe, da das Netzwerk ständig genutzt und modifiziert wird, und die Sicherheitsbedrohungen sich fortwährend weiterentwickeln. Hier kommen die Vulnerability-Scanning-Tools ins Spiel.

Vulnerability-Management ist fraglos komplex. Die Ausgangslage ist dabei immer noch: Manchen erscheint es sinnvoll und ausreichend, Virenschutz-Software zu installieren, womit jedoch in der Regel Schäden lediglich eingedämmt werden können. Wichtig ist es, stattdessen präventiv vorzugehen, um Sicherheitsprobleme von vornherein auszuschließen. Vulnerability-Scanner-Software macht dabei den großen Unterschied.

Ein gutes Vulnerability-Management-System kann die IT-Sicherheitsadministratoren bei den folgenden Aufgaben unterstützen. Wir betonen, dass die Bedeutung eines präzisen Prozesses nicht überschätzt werden kann.

- Identifizierung von Schwachstellen – Administratoren müssen in der Lage sein, Sicherheitslücken im Netzwerk, Workstation-übergreifend, in Servern, Firewalls und mehr zu erkennen. Dazu bedarf es automatisierter Software, um so viele Schwachstellen wie möglich zu erfassen. Obwohl sehr kleine Büros mit starken IT-Ressourcen es als angemessen sehen mögen, die Netzwerksicherheit manuell zu verwalten, entsteht für Unternehmen jeder Größe aus der zeitsparenden Nutzung von automatisierten Tools ein erheblicher Mehrwert.

- Risikobewertung – Nicht alle Schwachstellen haben die gleiche Dringlichkeit. Scan-Tools können Schwachstellen klassifizieren und kategorisieren, damit Administratoren die bedenklichsten Probleme priorisieren können.

- Auf Probleme eingehen – Sobald Sie die größten Probleme identifiziert haben, kann deren Behebung zur Herausforderung werden. Das passende Tool kann Ihnen bei der Automatisierung des Prozesses zur Gerätebereitstellung helfen.

- Meldung von Sicherheitslücken – Auch nachdem die Schwachstellen behoben wurden, müssen Administratoren zeigen, dass relevante Vorschriften eingehalten werden (Compliance). Scan-Software macht die Berichterstattung über den Sicherheitsstand des Netzwerks möglich.

Wodurch entstehen Sicherheitsschwachstellen?

Böswillige Akteure haben unzählige Möglichkeiten, ein Netzwerk zu kompromittieren und Daten zu stehlen. Zudem gibt es typische Sicherheitsschwachstellen, die beachtet werden sollten. Nicht jedes der Netzwerk-Scan-Tools ist in der Lage, allen der zahlreichen relevanten Schwachstellen zu begegnen. Suchen Sie daher nach jener Vulnerability-Scanning-Software, die Ihnen bei der Behandlung von einigen oder von allen der nachfolgend beschriebenen Bedrohungen hilft.

- Netzwerkstruktur – In vielen geschäftlichen Netzwerken stehen tatsächlich die Türen offen: Sobald der unbefugte Nutzer eindringen konnte, hat er Zugang zu allen Teilen des Netzwerks. Diese Schwachstelle kann durch eine bessere Netzwerk-Segmentierung und die verbesserte Verwaltung von Benutzergruppen-Privilegien verhindert werden.

- Unbekannte Geräte – Nicht identifizierte oder nicht verwaltete Ressourcen im Netzwerk sind immer problematisch. Darum muss gewährleistet werden, dass nur genehmigte Geräte Zugriff auf Ihre Ports haben.

- Kontenmissbrauch – Leider kommt es vor, dass interne Mitarbeiter die jeweiligen Privilegien manchmal missbrauchen, was zu beabsichtigten oder unbeabsichtigten Offenlegungen vertraulicher Informationen oder zur Fehlkonfiguration von Programmen führt, die dann weitere Sicherheitslücken entstehen lassen. Zudem lassen einige Administratoren Standard-Anmeldeangaben zu, behalten nicht mehr verwendete Nutzerkonten im System oder weisen die falschen Berechtigungen zu: das sind Sicherheitsrisiken von einiger Bedeutung.

- Web-Konfigurationsfehler – Um die Sicherheit der Website-Anwendungen gewährleisten zu können, müssen Sie ständig auf Probleme wie DDoS (Distributed Denial-of-Service)-Angriffe, HTTP- Fehlkonfigurationen, abgelaufene SSL / TLS-Zertifikate und nicht gesicherten Code achten.

- Konfiguration der Sicherheitsfunktionen – Die Verwaltung Ihrer Sicherheitseinstellungen und Infrastruktur kann Risiken auslösen. Zur Vermeidung von Schwachstellen sollten Sie aufmerksam nach Fehlkonfigurationen der Firewall oder des Betriebssystems suchen.

- Anwendungen von Drittanbietern – Es gibt gute Gründe, warum Java so gut wie gar nicht mehr verwendet wird. Zu viele Anwendungen von Drittanbietern bewirken Sicherheitslücken, ob es nun an der Bauweise oder an der Art des Downloads und der Installation liegt. Achten Sie neben der Vermeidung derartiger Anwendungen auch auf fragwürdige Downloads, unsichere Remote-Desktop-Sharing-Software sowie Software, die bald vom Markt genommen wird oder keinen Support mehr erhält.

- Mangelnde Updates – Eine Hauptursache für Sicherheitsprobleme im Netzwerk sind grundlegende Fehler in der Software- und Firmwarekonfiguration bzw. Fälle, in denen die Konfigurationen im Netzwerk weit voneinander abweichen. Ebenso ist es leicht, bei der Aktualisierung und der Patch-Anwendung auf Geräte und Programme in Verzug zu geraten, auch wenn diese Patches zur Verfügung stehen. Hacker nutzen diese Schwachstellen schnell aus.

Risikobewertung von Schwachstellen

Vulnerability-Scanner geben oft eine lange Liste von Risikofaktoren aus, aber Administratoren sind selten in der Lage, alle erkannten Risiken sofort effektiv zu beseitigen – es wären einfach zu viele Ressourcen nötig, um jeden einzelnen Eintrag in der Bedeutung einschätzen und darauf eingehen zu können. Viele automatisierte Tools stufen die Risiken von hoch bis niedrig ein, was anhand von Faktoren wie der Länge der Präsenz des Risikos im System und den potenziell starken oder schwachen Auswirkungen auf das System errechnet wird.

Jedoch sollten Administratoren weiterhin in der Lage sein, die Risiken bei Bedarf selbst einzustufen und die Gründe für die Bedrohungsbewertung zu kennen, um gezielt darauf eingehen zu können. Administratoren sollten die geschäftskritischsten Schwachstellen zuerst identifizieren und diese priorisieren. Stellen Sie sich in jedem einzelnen Fall folgende Fragen:

Wenn ein böswilliger Akteur diese Sicherheitslücke ausnutzen würde,

- welche Auswirkungen hätte dies?

- wären vertrauliche Daten gefährdet?

- macht diese Sicherheitslücke große Teile des Netzwerks für Hacker zugänglich oder nur einen begrenzten Bereich?

Ebenso sollte die Wahrscheinlichkeit berücksichtigt werden, ob ein böswilliger Akteur die Sicherheitslücke ausnutzen würde: Der Zugang zum internen Netzwerk sowie physischer Zugang sind Schwachstellen in Bezug auf Handlungen seitens der Mitarbeiter; Lücken im externen Netzwerk bieten allerdings allen, weltweit, Zugang zu Unternehmensdaten, was bedeutend gefährlicher ist. Überprüfen Sie die Schwachstellen zudem auf Falschmeldungen – es gibt keinen Grund, Ressourcen auf nicht vorhandene Probleme zu verschwenden.

Ziel der Bewertung von Sicherheitslücken ist die Priorisierung jener Schwachstellen, die dringend geschlossen werden müssen. IT-Teams haben in der Regel selten unbegrenzt Zeit oder die nötigen Ressourcen, um auf jeden einzelnen Fall einzugehen. Realistischerweise müssen Sie sich zuerst mit den großen, zerstörerischen Fällen befassen, wobei Sie hoffentlich automatisiert von Ihrem Schwachstellenscanner unterstützt werden.

Wichtige Methoden des Vulnerability-Management

Der Vulnerability-Scan des Netzwerks ist eine wichtige Methode zur Verhinderung von Sicherheitsverstößen. Vulnerability-Management-Tools erfassen zudem Bereiche, die auch andere Vulnerability-Managementmethoden abdecken, die wichtige Erkenntnisse über das Netzwerk liefern:

- Test auf Eindringlinge – Das sogenannte „Pen-Testing“ ist im Grunde der Versuch, Ihr System zu hacken, bevor andere es tun. Sie unternehmen somit eine kritische Untersuchung Ihrer eigenen Angriffsfläche (oder beauftragen jemanden mit der Aufgabe), indem Sie versuchen, einzubrechen und Daten zu stehlen. Dies ist ein äußerst effektiver Ansatz zur Erkennung von Sicherheitslücken, auch wenn er zeitaufwändig und potenziell kostenaufwändig ist, weshalb regelmäßige manuelle Tests nur für größere, finanziell gut aufgestellte Unternehmen eine sinnvolle Option darstellen.

- Simulation von Verstößen und Angriffen – Vergleichbar mit dem „Pen-Testing“, jedoch laufend, automatisiert und quantifizierbar. Damit können Sie sicherstellen, dass Ihre Sicherheitsmaßnahmen wirksam sind, indem Sie diese regelmäßig testen und validieren. Simulations-Tools, die Verstöße und Angriffe vortäuschen, sind relativ neu auf dem Markt und funktionieren anders als das Vulnerability Scanning – zum einen werden sie von externen Teams verwaltet, weshalb die Auswahl eines vertrauenswürdigen Anbieters wichtig ist. Aufgrund ihres Genauigkeitsanspruchs legen diese Simulations-Tools ggf. vertrauliche Daten offen und bringen auch Auswirkungen auf die Leistung mit sich.

- Virenschutz-Überwachung – Virenschutzsoftware ist beliebt, kann Ihr Netzwerk jedoch nur begrenzt schützen. Die Software legt den Schwerpunkt auf die Erkennung und Entfernung von Malware im Netzwerk, und kann im Idealfall die Intrusion ins Netzwerk von vornherein verhindern. Bei diesen Anti-Virus-Tools geht es weniger um die Verwaltung von Sicherheitslücken im Netzwerk als vielmehr um den Umgang mit spezifischen Bedrohungen wie Ransomware, Spyware, Trojanern und ähnlichem.

- Vulnerability-Scanner für Web-Anwendungen – Interne Netzwerke stehen mit ihrem Schutzbedarf nicht allein. Scan-Tools für Web-Anwendungen suchen nach Schwachstellen in den Web-Apps, indem sie entweder Angriffe simulieren oder den Backend-Code analysieren. Die Tools können Website-übergreifende Skripts, SQL-Injektionen, Pfadumgehungen, unsichere Konfigurationen und mehr erfassen. Diese Tools operieren nach dem gleichen Prinzip wie Vulnerability-Scanner.

- Konfigurationsmanagement – Obwohl viele Administratoren sich mit Zero-Day-Angriffen befassen, stellen Fehlkonfigurationen und fehlende Patches nachweislich die größeren Schwachstellen für gefährliche Hackerangriffe dar. Viele Administratoren lassen diese Risiken über Monate oder Jahre laufen, ohne sie zu erkennen oder zu beheben, selbst wenn Patches oder Lösungen erhältlich sind. Ein Scan nach diesen Fehlern und deren Behebung trägt zur Konsistenz Ihrer Systeme bei, selbst wenn die Ressourcen sich ändern. Derartige Maßnahmen sind auch für die Compliance von entscheidender Bedeutung.

Arten der Vulnerability-Scans und des Erkennens von Schwachstellen

Einige Worte zur Definition des Vulnerability-Scannings: Jenen Administratoren, die ihre Strategie der Vulnerability-Scans vorbereiten, stehen mehrere Ansätze zur Verfügung. Es ist durchaus empfehlenswert, eine Reihe verschiedener Scan-Arten im Rahmen der gesamten Sicherheitsverwaltung auszuprobieren, da Systemtests aus unterschiedlichen Perspektiven die Ausgangslage gut ermitteln können. Wie oben angesprochen, unterscheiden sie sich maßgeblich in zwei Aspekten: Standort (intern im Gegensatz zu extern) und Reichweite (umfassend im Gegensatz zu beschränkt) des Scans.

- Intern vs. extern – Bei einem internen Netzwerk-Scan sollten Sie das lokale Intranet nach Bedrohungen durchsuchen; auf diese Weise können Sie die Sicherheitslücken intern aufschlüsseln. Ebenso sollten Administratoren ihr Netzwerk als angemeldete Benutzer testen, um zu erkennen, ob vertrauenswürdige Benutzer oder solche mit Zugang zum Netzwerk Zugang zu den Schwachstellen haben.

Andererseits hat ein externer Scan einige Vorteile, da er die Bewertung aus der weiteren Perspektive des Internets aufstellt, aus der viele Bedrohungen durch beabsichtigte und/oder automatisierte Hacks stammen. Auch ist es wichtig, das Netzwerk so zu scannen, wie ein Eindringling vorgehen würde, um zu erkennen, welche Daten Unbefugten, die Zugriff auf das Netzwerk haben, offenbart werden würden. - Umfassend vs. beschränkt – Ein umfassender Scan erreicht so gut wie alle im Netzwerk verwalteten Gerätetypen, einschließlich Server, Desktop-PCs, virtuelle Rechner, Laptops, Mobiltelefone, Drucker, Container, Firewalls und Switches. Bei diesem Vorgang müssen Betriebssysteme, installierte Software, offene Ports und Nutzerkontendaten gescannt werden. Zudem erkennt der Scan möglicherweise nicht zugelassene Geräte. Im Idealfall bleiben bei einem umfassenden Scan keine Risiken unbemerkt.

Diese Scans verbrauchen jedoch bisweilen viel Bandbreite und eignen sich daher nicht zur häufigen Durchführung. Beschränkte Scans befassen sich mit bestimmten Geräten wie Workstations oder Software, um ein spezifisches Sicherheitsprofil zu liefern.

Was bewirken Vulnerability-Scanning-Tools?

Angesichts der zahlreichen potenziellen Bedrohungen, die in Netzwerken und Web-Anwendungen auftauchen, ist das Erkennen von Schwachstellen eine wichtige Aufgabe für IT-Administratoren. Hierfür werden Vulnerability-Scan-Tools oder vergleichbare Softwareprogramme eingesetzt, um Bedrohungen zu erkennen und die Sicherheit verwalteter Geräte und Apps zu überwachen. Ganz gleich, welche Art eines Netzwerk-Vulnerability-Scanners Sie wählen, achten Sie darauf, dass das Tool, je nach Bedarf, einige oder alle der folgenden Funktionen erfüllt:

- Schwachstellen-Erkennung – Der erste Schritt des Vulnerability-Scans ist die Erkennung von Systemschwachstellen im gesamten Netzwerk. Dazu bedarf es eines Tools, das Sicherheitslücken erfasst und diese gar ausnutzt, während es die Angriffsoberfläche scannt. Der Versuch, das eigene Netzwerk zu hacken, ist eine proaktive Maßnahme zur Gewährleistung der Sicherheit. Einige Vulnerability-Detection-Scanner gehen zielgerichteter vor und können fehlende Software-Patches oder Firmware-Aktualisierungen erkennen.

- Vulnerability-Klassifizierung – Der zweite Schritt ist die Klassifizierung der Schwachstellen, um den Handlungsbedarf für die Administratoren zu priorisieren. Zu den Schwachstellen können Paket-Anomalien, fehlende Updates, Skriptfehler und vieles mehr zählen, und die Priorisierung der Bedrohungen erfolgt in der Regel aus der Kombination der Länge ihres Bestands und der errechneten Risikostufe. Viele Tools gleichen die erkannten Sicherheitsprobleme mit aktualisierten Datenbanken bekannter Risiken ab, einschließlich der National Vulnerability Database und Common Vulnerabilities and Exposures.

- Implementierung von Gegenmaßnahmen – Nicht alle Sicherheits-Tools können Probleme erkennen und Administratoren gleichzeitig den Weg zur automatischen Problembehebung zeigen. Bestimmte VM-Tools befassen sich exklusiv mit der Überwachung und überlassen es dem Administrator, den nächsten Schritt zu wählen. Andere können jedoch auf Geräteprobleme wie Konfigurationsfehler eingehen und potenziell viele Geräte gleichzeitig erreichen, und somit Administratoren viele Stunden an Arbeitszeit ersparen. Diese Form der automatisierten Rückmeldung kann für die Risikominderung in umfangreichen Netzwerken sehr hilfreich sein.

Die 10 besten gebührenpflichtigen Tools für die Vulnerability-Scans und -Erkennung

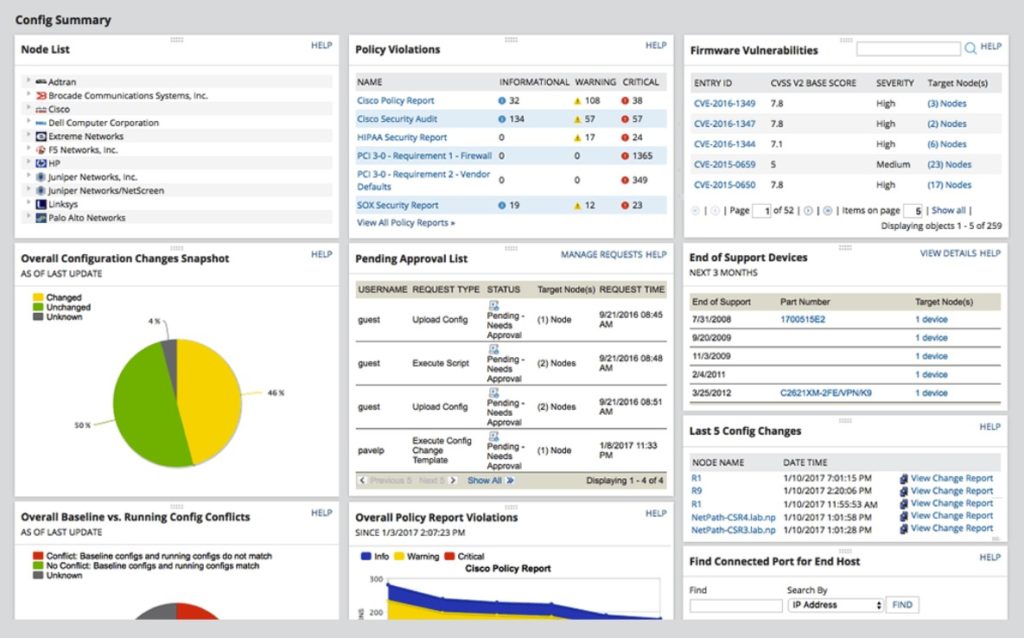

Wenn Sie Ihr Netzwerk konkret verändern möchten, um Sicherheitsverstöße zu verhindern, empfehlen wir SolarWinds® Network Configuration Manager (NCM). Obwohl dieses strikt genommen kein herkömmliches Scanner-Tool ist, ist NCM sehr effizient in der automatischen Erkennung von Konfigurationsproblemen in Netzwerkgeräten verschiedener Anbieter und kann Firmware-Fixes schnell gleichzeitig auf Dutzenden oder Hunderten von Geräten bereitstellen.

NCM macht es möglich, jene Geräteeinstellungen einfach zu verwalten, die für Schwachstellenanfälligkeit bekannt sind; Sie können sogar Ihre eigenen Sanierungsskripts schreiben, damit die Geräte konform sind. Da Sicherheitsverstöße vielfach auf Konfigurationsfehlern und fehlenden Patches beruhen, ist dies ein praktischer Schritt, um Angriffe zu verhindern, und unserer Ansicht nach ein notwendiger Teil jeder Schwachstellen-Verwaltungsstrategie.

Was Netzwerk-Schwachstellen-Scanner angeht, bietet NCM den größten Nutzen. So ist es z. B. in die „National Vulnerability Database und die Common Vulnerabilities and Exposures“-Datenbank integriert, damit Sie erkennen, welche Cisco-Firmware-Schwachstellen eine hohe Sicherheits-Relevanz haben. Auch sparen Sie Arbeitszeit und Ressourcen im administrativen Bereich durch automatisiertes Firewall-Management und Einblicke in das Datum der Inbetriebnahme bzw. des Serviceendes von Geräten. NCM bietet zudem wichtige, zuverlässige Berichtfunktionen, was es zu einer effektiven Vulnerability-Management-Lösung macht. Mit diesem Tool erhalten Sie eine vollständige Netzwerk-Inventarliste, Nachweise über Konfigurationsänderungen, Einblicke in den aktuellen Compliance-Stand und andere Meldungen, um die Sicherheit weiter verbessern zu können.

Dieses Tool können Sie 30 Tage lang in seiner vollen Version ohne Kaufverpflichtung gratis testen, um zu sehen, ob NCM Ihnen passt. Bei allem, was es zu bieten hat, ist der Preis mehr als angemessen. Ein weiteres Plus ist die Tatsache, dass viele SolarWinds®-Produkte sich gut integrieren lassen, damit Sie Ihre IT-Kapazitäten weiter ausbauen können.

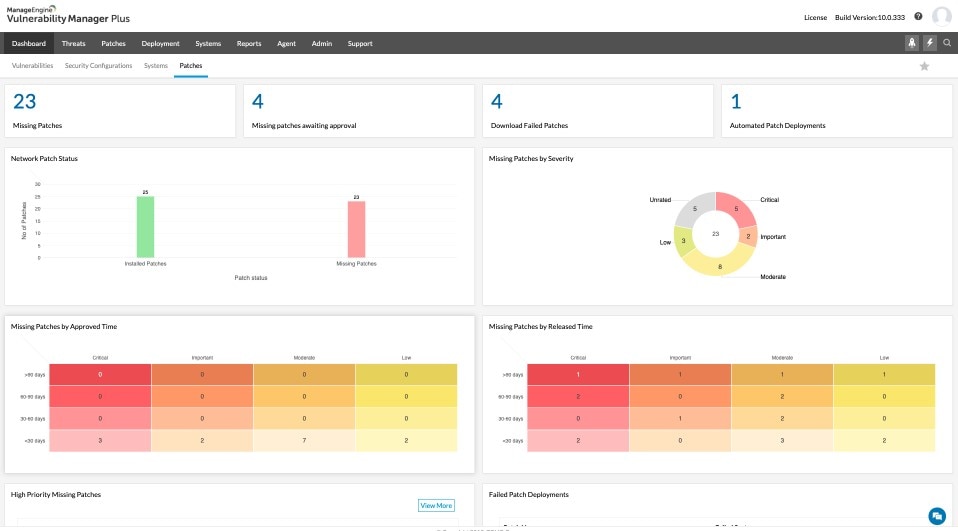

Die ManageEngine VM-Software vermittelt wichtige Erkenntnisse durch ihre Schwachstellen-Bewertungsfunktionen. Der Scan sucht nach Schwachstellen in den im Netzwerk befindlichen Geräten. Die Software ist ferner ein Vulnerability-Scanner für Windows-Systeme und für einige Drittanbieterprogramme und stuft diese umgehend anhand der Dauer ihres Bestands und des Schweregrades ein. „ManageEngine Vulnerability Manager Plus“ setzt anstelle des Datenbankabgleichs eine anomaliebasierte Strategie zur Erkennung von Sicherheitslücken ein.

Diese Vulnerability-Scanning-Software bietet eine attraktive Funktionsbreite. Es hilft Ihnen, die Virenschutzsoftware auf dem neuesten Stand zu halten. Es hilft aber auch bei der Erkennung von Software mit potenziellen Sicherheitsrisiken sowie bei der Erkennung von Ports, die zu verdächtigen Zwecken verwendet werden. Konfigurationsprobleme können ebenso ausgemacht werden.

In die ManageEngine-Plattform wurden einige Verwaltungs-Tools integriert, darunter die Konfigurations-Bereitstellung und das Patch-Management. Es können Zero-Day-Schwachstellen aufgedeckt und vorgefertigte Skripts zu deren Behebung eingesetzt werden. Trotz der vielen Funktionen ist diese Software generell einfach anzuwenden, obwohl sie für kleinere Umgebungen womöglich zu komplex ist. Für bis zu 25 Computer wird sie kostenfrei zur Verfügung gestellt.

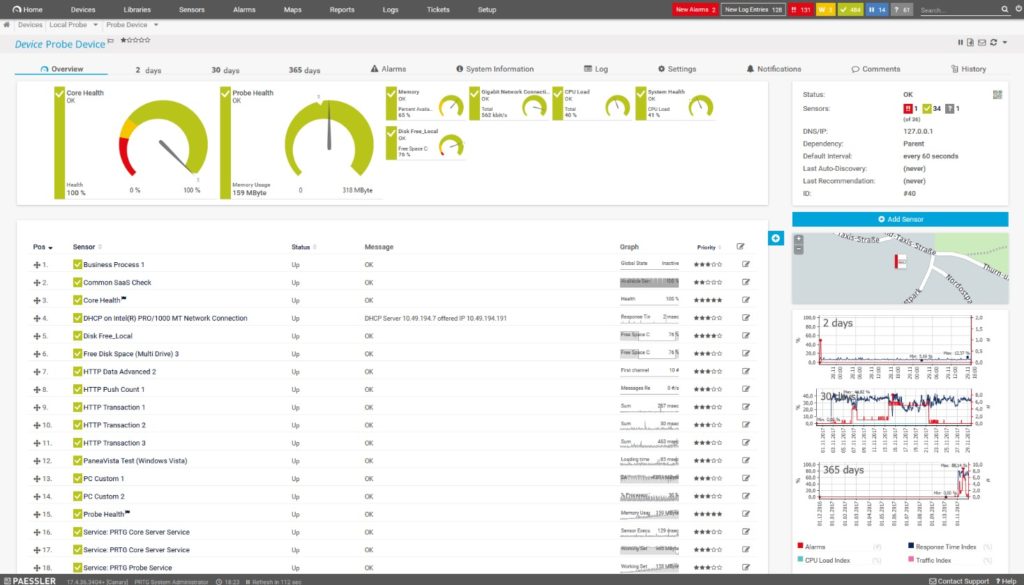

Dieses Tool liefert eine gründliche Überwachung der Infrastruktur, mit der Administratoren den Überblick über das Netzwerk, die Anwendungen, Server und mehr behalten. Die Plattform kann Statusänderungen an Geräten verfolgen und Sie über signifikante Änderungen benachrichtigen, da ungewöhnliche Aktivitäten Anzeichen eines Eindringens sein können. Auch arbeitet es mit Packet-Sniffing, um SNMP-Trap-Daten und Port-Aktivitäten zu scannen.

PRTG ist ein reines Überwachungs-Tool, d. h. es bietet keine automatisierte Verwaltungsunterstützung / Problembehebung. Das für maximal 100 Sensoren kostenfreie Tool ist auch als 30-tägige Testversion für eine unbeschränkte Anzahl Sensoren erhältlich, sodass Sie die volle Funktionsbreite testen können.

Das BeyondTrust Retina-Tool kann das gesamte Netzwerk, Web-Dienste, Container, Datenbanken, virtuelle Umgebungen und selbst IoT-Geräte scannen. Die IoT-Kompatibilität und Audits dieses Tools gibt es sonst eher selten in Scanner-Tools. Das Tool ist somit eine großartige Option, wenn Sie eine Vielzahl von Geräten verwalten müssen. Gleichzeitig wurde das Tool so konzipiert, dass der Scan keinerlei Auswirkung auf Systemverfügbarkeit und -leistung hat. Dieses Programm gleicht Bedrohungen mit einer Vulnerability-Datenbank ab, statt sich auf die Erkennung von Anomalien zu verlassen.

Der Fokus des BeyondTrust Retina-Tools ist dabei die Überwachung, nicht die Sicherheitsverwaltung. Zum Verständnis Ihrer Sicherheitsumgebung ist es ausgesprochen nützlich und leicht zu bedienen, aber für eine höhere Abdeckung müssten Sie ein kostenaufwändigeres Enterprise-Vulnerability-Management-System in die Plattform integrieren.

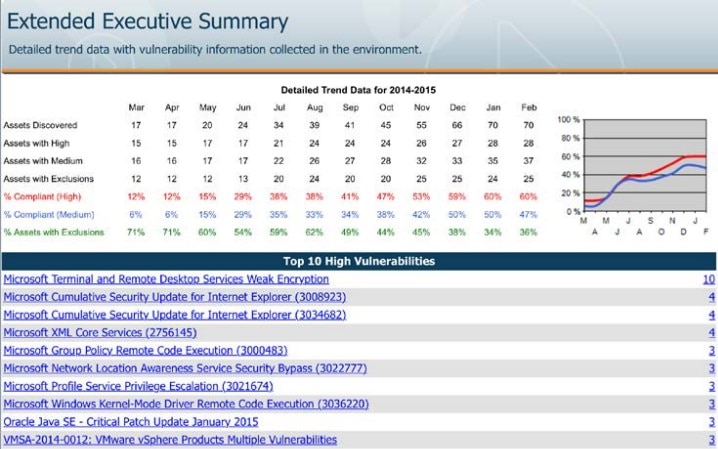

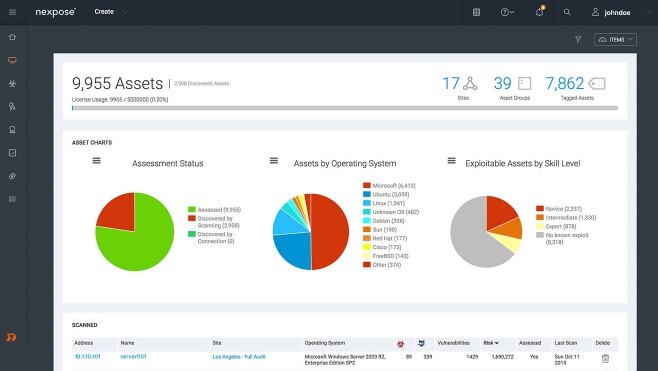

Dieses hilfreiche, stationäre Vulnerability-Management-Tool liefert einen adäquaten Einstieg in Sicherheits-Scans. Im Alleingang verfolgt Nexpose den Ansatz der Risikobewertung anhand einer 1-bis-1000-Skala anstelle der Hoch-Mittel-Niedrig-Skala oder der 1-bis-10-Skala. Dank dieser detaillierten Werte können der Dauer des Bestands und der Häufigkeit der Ausnutzung der Schwachstelle Rechnung getragen werden. Einige Benutzer finden dies großartig, andere sehen es als zu viel des Guten an. Nexpose bietet auch eine Schritt-für-Schritt-Anleitung für den Vergleich Ihrer Systeme mit gemeinsamen Richtlinienstandards, wodurch Compliance sichergestellt werden kann. Obwohl es nicht unbedingt alle Funktionen bietet, die Sie für die Verwaltungsstrategie benötigen, verfügt es über eine offene API, die es Ihnen ermöglicht, die Daten in andere Tools zu integrieren.

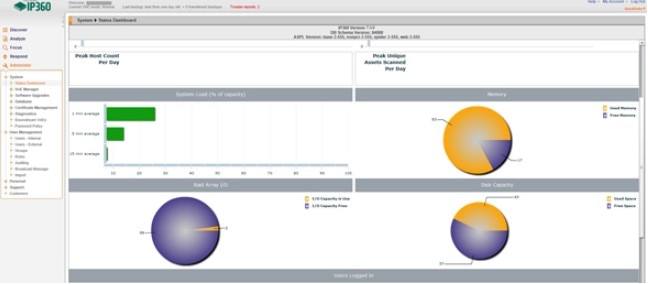

Tripwire IP360 ist ein Schwachstellenscanner für den professionellen Einsatz und für Internetnetzwerke, das alle Geräte und Programme netzwerkübergreifend, einschließlich vor Ort, in der Cloud und in Container-Umgebungen, scannen und auch zuvor nicht erkannte Agents ausfindig machen kann. Dieses Tool unterstützt Sie als Administrator bei der Automatisierung der Behebung von Schwachstellen, indem es Risiken nach deren Auswirkungen, Alter und Häufigkeit der Ausnutzung einstuft. Genau wie Nexpose verfügt es über eine offene API, die es Ihnen ermöglicht, die Vulnerability-Managementfunktionen in andere Verwaltungslösungen zu integrieren. Das alles macht IP360 zu einem Vulnerability-Scanner, der viele Anforderungen erfüllt.

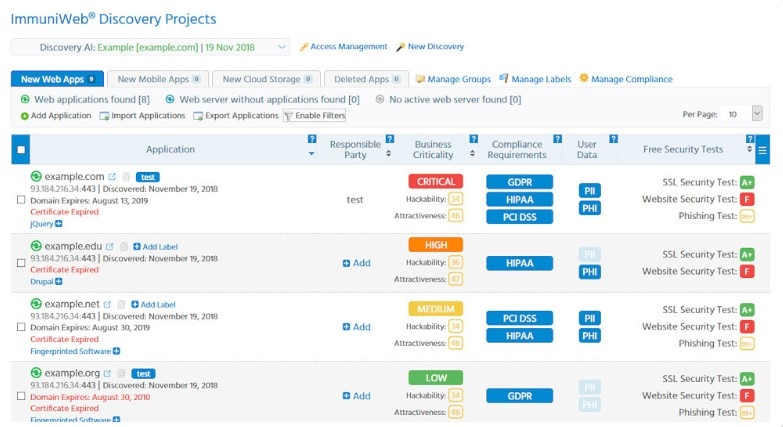

Die ImmuniWeb-Plattform basiert auf KI und bietet mehrere Vulnerability-Scanning-Tools, wie „ImmuniWeb Continuous zur Durchführung von Penetrationstests, um Sicherheitsbedrohungen zu erkennen, sowie „ImmuniWeb Discovery“ zur Erkennung und Bereitstellung von Wahrscheinlichkeiten für Hacker-Angriffe abhängig von den jeweiligen Ressourcen. Es setzt maschinelle Lernfunktionen ein, um Risiken schnell erkennen zu können, und behauptet, keine Falschmeldungen abzugeben. Das Tool beruht ferner auf menschlicher Intelligenz, insofern dass Testmitarbeiter aus Gründen der Genauigkeit im Hintergrund auf Eindringlinge prüfen. Für die meisten Organisationen ist ImmuniWeb zu teuer und zu spezifisch, aber für einige DevOps-Teams ist dieses durchdachte Vulnerability-Management-Konzept sicher eine Option.

Wenn Sie insbesondere an Sicherheit für Web-Anwendungen interessiert sind, ist dieses Tool eine gute Wahl. Netsparker liefert eine proprietäre Scan-Technologie, die auf die Beseitigung von Falschmeldungen ausgerichtet ist – ein großer Vorteil bei der Skalierung Ihrer Reichweite. Darüber hinaus wurde Netsparker für die Integration in andere Verwaltungssysteme konzipiert, um den Vulnerability-Workflow zu automatisieren. Dieses Internet-Schwachstellenbewertungs-Tool legt den Fokus auf Automation und Genauigkeit; es empfiehlt sich daher, die Testversion auszuprobieren, um zu prüfen, ob dieser Anspruch erfüllt wird. Zu denjenigen, die mit diesem Tool arbeiten, zählen so bedeutende Behörden wie das US-amerikanische Department of Homeland Security.

Auch dies ist eher ein Website-Sicherheitsscanner als ein Netzwerk-Scanner. Acunetix rühmt sich der Fähigkeit, in benutzerspezifischen, gewerblichen und Open-Source-Anwendungen über 4 500 Schwachstellen mit lediglich geringer Anzahl an Falschmeldungen erkennen zu können. Zusätzlich zur Codezeilen-Sichtbarkeit und zu detaillierten Berichten zur einfacheren Behebung von Sicherheitsproblemen erhalten Sie die Möglichkeit, Ihren Workflow bei Bedarf in einer visuell ansprechenden Plattform zu konfigurieren. Für Teams, die Websites verwalten, kann ein derart flexibles Tool unabdinglich sein.

Dieser cloud-basierte Vulnerability-Scanner wählt zum Erkennen von Risiken einen vereinfachten Ansatz. Intruder überprüft Konfigurationen, erkennt Bugs in Web-Anwendungen, bemerkt, wenn Patches fehlen und unternimmt Versuche, die Zahl der Falschmeldungen zu reduzieren. Es besteht die Möglichkeit der Verbindung mit dem Cloud-Anbieter, um externe IPs und DNS-Hostnamen in den Scan mit aufzunehmen. Einige Teams werden die Möglichkeit begrüßen, über Slack, Jira und E-Mail benachrichtigt zu werden, anderen ist das Tool zu simpel für einen wirklich detaillierten Einblick. Der Preis macht das Produkt jedoch attraktiv.

Die 5 besten kostenlosen Vulnerability-Scanner

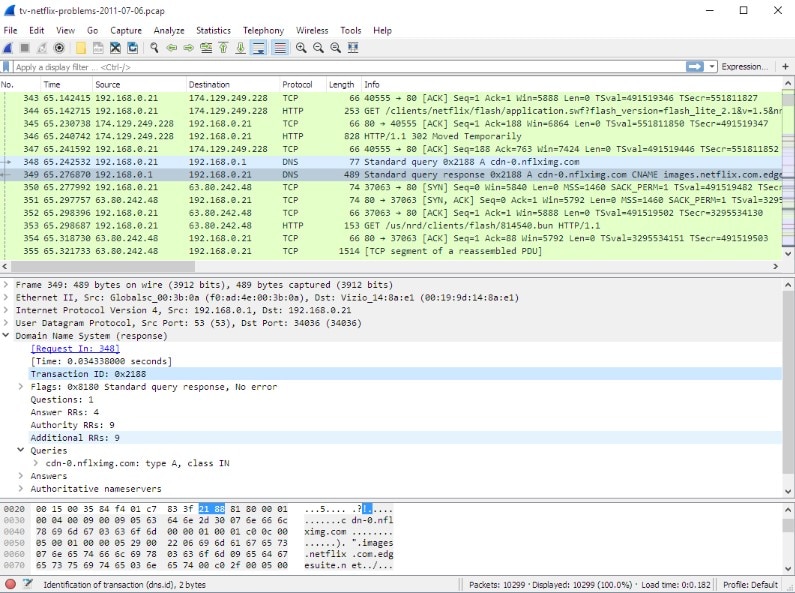

Dieses Analyseprogramm des Netzwerkprotokolls kann bei bestimmten Vulnerability-Scan-Aufgaben durchaus hilfreich sein. Das kostenlose Wireshark Open Source Vulnerability-Scanning-Tool verwendet Packet-Sniffing zur Analyse des Datenverkehrs im Netzwerk, was es Administratoren erleichtert, geeignete Gegenmaßnahmen zu entwickeln. Beim Erkennen suspekten Datenverkehrs hilft es Ihnen dabei, zu bestimmen, ob es sich um einen Angriff oder einen Fehler handelt sowie dabei, den Angriff einzustufen und sogar Regeln zum Netzwerkschutz zu implementieren. Dank dieser Kapazitäten ist Wireshark ein sehr leistungsstarkes Tool. Wie bei Open-Source-Schwachstellenscannern und Freeware generell leider oft üblich, ist auch Wireshark nicht unbedingt benutzerfreundlich: Bereiten Sie sich auf viel Arbeit vor, wenn Sie eine zu Ihrem Bedarf passende Konfiguration und Verwaltung dieser Plattform anlegen wollen.

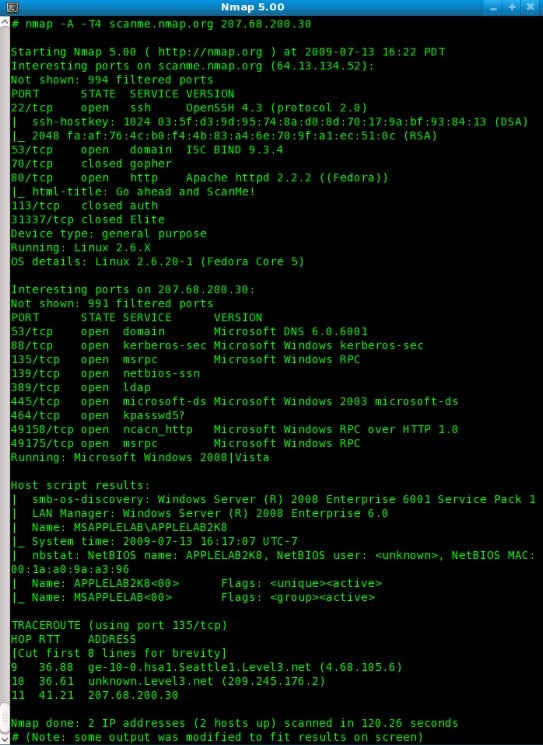

Nmap ist ein Klassiker unter den Open-Source-Tools und wird von vielen Netzwerkadministratoren zum grundlegenden manuellen Vulnerability-Management verwendet. Diese Vulnerability-Management-Freeware sendet Pakete und liest Antworten, um Hosts und Dienste im gesamten Netzwerk zu erkennen. Dazu zählen die Host-Erkennung mit TCP/ICMP-Anfragen, Port-Scans sowie Versions- und Betriebssystem-Erkennung. Administratoren, die gerne Skripts schreiben, können mit diesem Tool auch eine fortgeschrittenere Schwachstellenerkennung einleiten. Bei Nmap werden hohe Fachkenntnisse im Umgang mit der Befehlszeile vorausgesetzt, denn es bietet keine intuitive Oberfläche, mit der Scans einfach ausgeführt bzw. deren Ergebnisse einfach interpretiert werden können. Somit ist es für einige IT-Experten nahezu ideal, aber die meisten Administratoren wünschen sich einen eher gestrafften Ansatz zum Vulnerability-Scannen.

Das „Open Vulnerability Assessment System“ (OpenVAS) ist ein Software-Framework aus verschiedenen Diensten zum Vulnerability-Management. Dieser Open-Source-Schwachstellenscanner wird seit 2009 von Greenbone Networks gewartet. In die Plattform, die als Allround-Scanner entwickelt wurde, fließen über 50 000 täglich aktualisierte Vulnerability-Tests aus einem Sicherheits-Feed ein. Speziell für die Linux-Umgebung konzipiert, ist dieser gebührenfreie Schwachstellen-Scanner eine gute Option für erfahrene Benutzer, die gezielte Scans oder „Pen-Tests“ durchführen wollen. Die Installation und der Einsatz dieses Tools wollen erlernt sein, und genau deshalb ist es für die meisten Netzwerkadministratoren nicht unbedingt passend. Greenbone bietet auch ein kostenpflichtiges Produkt mit regelmäßigeren Updates, Servicegarantie und Kundensupport an.

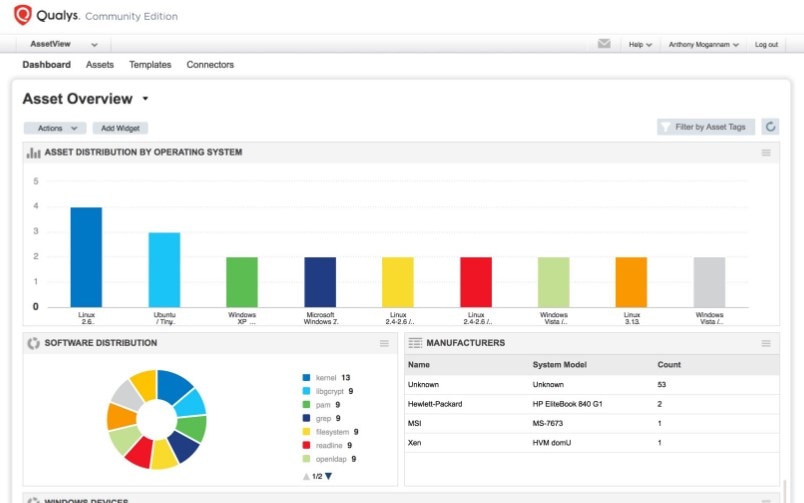

Dieser kostenfreie, cloud-basierte Dienst ersetzt das ältere „Qualys FreeScan“-Tool. Die Community Edition bietet eine schlankere, für kleine Organisationen geeignete Version der Qualys Cloud-Plattform, da sie bis zu 16 interne sowie drei externe Ressourcen und eine URL unbegrenzt scannen kann. Sie ist mit vielen Funktionen des kompletten Tools ausgestattet, da die Plattform Informationen aus über drei Milliarden Vulnerability-Scans pro Jahr zieht. Ein Vorteil der Qualys Community Edition ist die Fähigkeit, Scan-Ergebnisse zu durchsuchen und flexible Berichte zu schreiben. Hinzu kommt eine im Einsatz ausgesprochen attraktive Oberfläche.

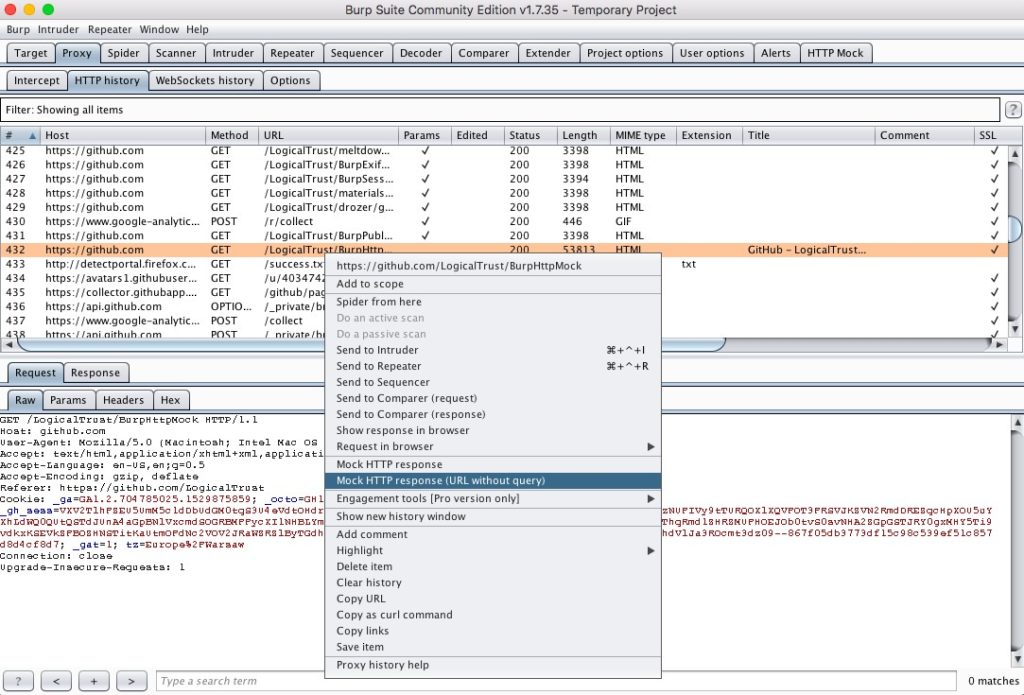

Diese kostenfreie Version des Internet-Schwachstellenbewertungs-Tools ist auch auf Enterprise- und Professional-Ebene erhältlich. Für Administratoren, die ihre webbasierten Vulnerability-Scanner bevorzugt manuell steuern möchten, ist die „Burp Suite Community Edition“ ein qualifizierter Mitstreiter. Hier können Sie Anfragen und Antworten verwalten (unterbrechen und bearbeiten), Anmerkungen zu Einträgen schreiben und sogar Regeln zwecks Übereinstimmung und Ersatz einsetzen, um angepasste Änderungen zu übernehmen. Auch können Sie Regeln in allen Einzelheiten kontrollieren und Einblicke in die Site-Map erhalten, statistische Analysediagramme einsehen und auf Gratis-Erweiterungen aus der User-Community zugreifen. Wer also Interesse hat, das Tool für das Web-Scannen selbst zu bauen, hat mit Burp eine leistungsstarke Option gratis zur Hand.

Probleme der Vulnerability-Überwachung

Auch wenn Vulnerability-Scan-Tools sinnvoll sind, ist es wichtig zu wissen, dass die Ausführung dieser Programme möglicherweise Probleme im Netzwerk verursacht. Scanner mischen sich beispielweise in den laufenden Code von Zielgeräten ein, was zu Fehlern und Neustarts führen kann. In einigen Netzwerken beanspruchen Scanner viel Bandbreite und können allgemeine Leistungseinbrüche verursachen. Aus diesem Grund führen einige Administratoren Scans nur außerhalb der Geschäftszeiten durch, um die Auswirkungen für die Mitarbeiter zu minimieren. Bestimmte Scanner wurden sogar so eingerichtet, dass sie diese Auswirkungen von sich aus minimieren. So enthalten einige Programme z.B. Endpunkt-Agents, um Daten an die Plattform weiterzureichen, anstatt es der Plattform zu erlauben, diese Daten während eines eingeplanten Scans abzurufen.

Eine weitere Option ist der Einsatz adaptiver Scans, die Änderungen im Netzwerk, wie etwa ein neu hinzukommendes Gerät, erkennen und das neue System daraufhin sofort scannen. So werden anstelle eines langsameren, vollständigen Scans abschnittsweise Scans machbar.

Trotz der vielen erhältlichen Arten von Sicherheits-Software-Tools, was die Auswahl manchmal schwierig macht, ist der Einsatz von Vulnerability-Scan-Software ein wichtiger erster Schritt, um Ihr Netzwerk zu schützen und gleichzeitig Administratoren bei einigen der manuellen VM-Aufgaben zu entlasten. Probieren Sie ein Tool wie den Network Configuration Manager von Solarwinds® als Vulnerability-Scanner sowie als All-In-One-Lösung aus, um Zeit zu sparen und Ihre Strategie der Schwachstellenerkennung besser umsetzen zu können.