In jedem Unternehmen müssen Netzwerkbenutzer sowohl authentifiziert als auch autorisiert werden, bevor sie auf Teile des Systems zugreifen können, die zu Sicherheitsverletzungen führen können. Der Prozess der Autorisierung wird als Zugangskontrolle bezeichnet. In diesem Artikel bespreche ich die beiden Hauptmethoden zur Verwaltung der Zugriffskontrolle für Ihre Systeme – die rollenbasierte Zugriffskontrolle (RBAC – Role Based Access Control) und die attributbasierte Zugriffskontrolle (ABAC – Role Based Access Control) -, ihre Unterschiede und die Bedeutung der Verwendung eines Tools zur Verwaltung von Zugriffsrechten. Ich prüfe auch den SolarWinds® Access Rights Manager, der meine erste Wahl für eine umfassende Lösung ist. Teams können mit ARM die Zugriffskontrolle in ihrer gesamten Organisation leichter überwachen.

- Authentifizierung und Autorisierung

- Rollenbasierte Zugriffssteuerung (RBAC) vs. Attributbasierte Zugriffssteuerung (ABAC)

- Beste Access Management Tools

- So wählen Sie eine Zugriffssteuerungslösung aus

Authentifizierung und Autorisierung

Die beiden grundlegenden Aspekte der Sicherheit sind Authentifizierung und Autorisierung. Nachdem Sie Ihre Anmeldeinformationen eingegeben haben, um sich an Ihrem Computer anzumelden oder sich bei einer App oder Software anzumelden, führt das Gerät oder die Anwendung eine Authentifizierung durch, um Ihre Berechtigungsstufe zu bestimmen. Die Autorisierung kann beinhalten, welche Konten Sie verwenden können, auf welche Ressourcen Sie Zugriff haben und welche Funktionen Sie ausführen dürfen können.

Rollenbasierte Zugriffskontrolle (RBAC) vs. attributbasierte Zugriffskontrolle (ABAC)

Die rollenbasierte Zugriffskontrolle (RBAC) und die attributbasierte Zugriffskontrolle (ABAC) sind zwei Möglichkeiten, den Authentifizierungsprozess zu steuern und Benutzer zu autorisieren. Der Hauptunterschied zwischen RBAC und ABAC besteht darin, dass RBAC den Zugriff auf Ressourcen oder Informationen basierend auf Benutzerrollen ermöglicht, während ABAC Zugriffsrechte basierend auf Benutzer-, Umgebungs- oder Ressourcenattributen gewährt. Betrachtet man RBAC im Vergleich zu ABAC, so kontrolliert RBAC im Wesentlichen den breiten Zugang innerhalb einer Organisation, während ABAC einen feinkörnigen Ansatz verfolgt.

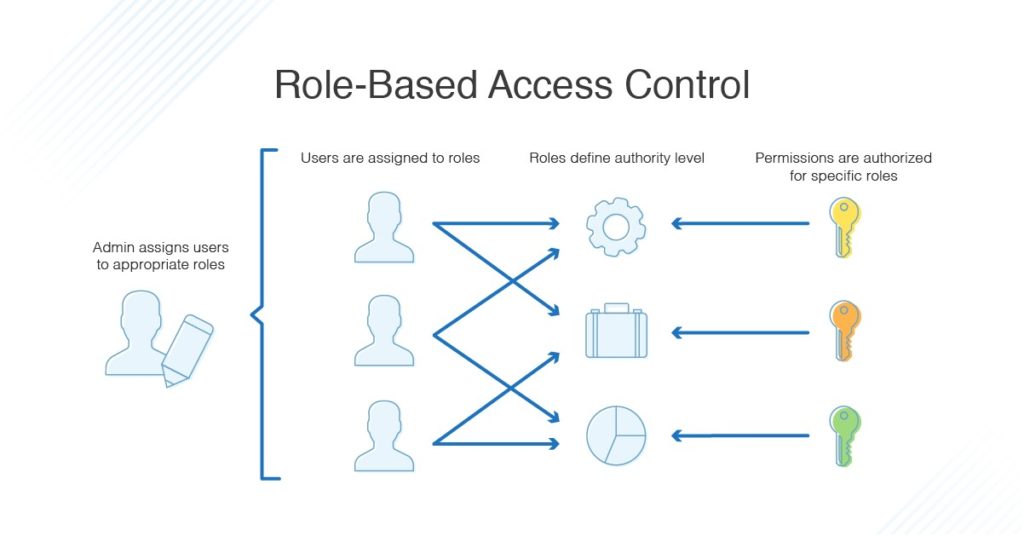

Was ist RBAC?

RBAC ist rollenbasiert, d.h. je nach Ihrer Rolle in der Organisation haben Sie unterschiedliche Zugriffsberechtigungen. Dies wird von einem Administrator festgelegt, der die Parameter dafür festlegt, welchen Zugriff eine Rolle haben soll und welche Benutzer welchen Rollen zugeordnet werden. Beispielsweise kann einigen Benutzern eine Rolle zugewiesen werden, in der sie bestimmte Dateien schreiben und bearbeiten können, während andere Benutzer in einer Rolle sein können, die auf das Lesen, nicht aber auf das Bearbeiten von Dateien beschränkt ist.

Einem Benutzer können mehrere Rollen zugewiesen werden, wodurch er Zugriff auf zahlreiche verschiedene Dateien oder Fähigkeiten erhält. Angenommen, ein Team von Mitarbeitern arbeitet an einem großen Projekt. Der Projektleiter hat Zugang zu allen Dateien und kann Dinge innerhalb des Projekts bearbeiten und ändern. Das Entwicklungsteam erhält jedoch möglicherweise nur Zugang zu den Programmdateien und kann die Finanzinformationen oder Mitarbeiterangaben für das Projekt nicht einsehen oder bearbeiten. Auf der anderen Seite hat das Personal- oder Management-Team möglicherweise Zugang zu allen Mitarbeiter- und Finanzinformationen, hat aber keine Verwendung für die Programmdateien.

Eine Organisation könnte RBAC für Projekte wie dieses verwenden, weil mit RBAC die Richtlinien nicht jedes Mal geändert werden müssen, wenn eine Person die Organisation verlässt oder den Arbeitsplatz wechselt: Sie kann einfach aus der Rollengruppe entfernt oder einer neuen Rolle zugewiesen werden. Dies bedeutet auch, dass neuen Mitarbeitern relativ schnell Zugang gewährt werden kann, je nachdem, welche organisatorische Rolle sie erfüllen.

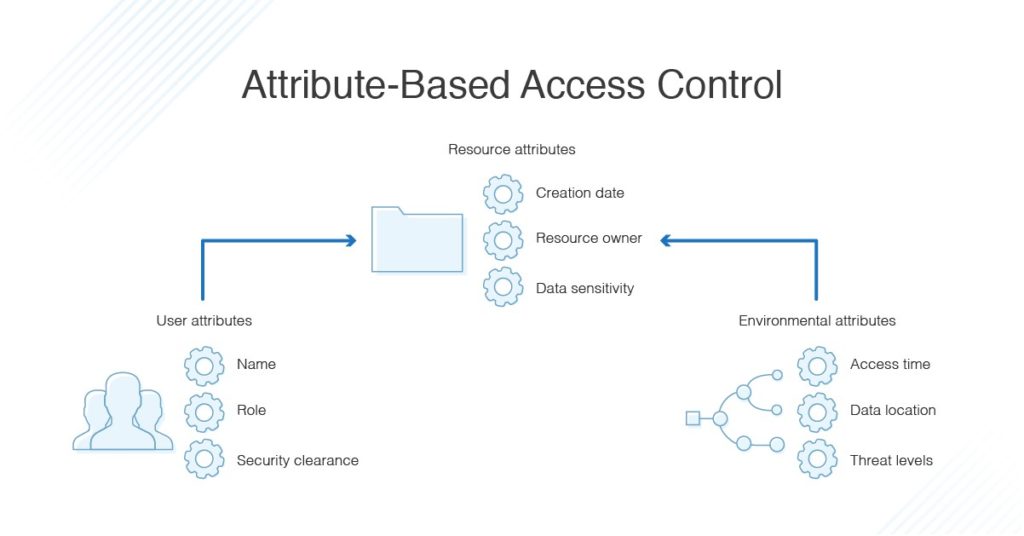

Was ist ABAC?

Die attributbasierte Zugriffskontrolle stützt sich auf eine Reihe von Merkmalen, die als „Attribute“ bezeichnet werden. Dazu gehören Benutzerattribute, Umweltattribute und Ressourcenattribute.

- Zu den Benutzerattributen gehören Dinge wie der Name des Benutzers, seine Rolle, Organisation, ID und Sicherheitsfreigabe.

- Zu den Umweltattributen gehören der Zeitpunkt des Zugriffs, der Standort der Daten und der aktuelle Bedrohungsgrad der Organisation.

- Zu den Ressourcenattributen gehören Dinge wie Erstellungsdatum, Ressourcenbesitzer, Dateiname und Datensensitivität.

Im Wesentlichen verfügt ABAC über eine viel größere Anzahl möglicher Kontrollvariablen als RBAC. ABAC wird eingeführt, um die Risiken durch unbefugten Zugriff zu verringern, da es die Sicherheit und den Zugriff genauer kontrollieren kann. Anstatt beispielsweise Personen in der Personalabteilung immer auf Mitarbeiter- und Gehaltsinformationen zugreifen zu können, kann ABAC ihren Zugriff weiter einschränken, z.B. nur zu bestimmten Zeiten oder für bestimmte Niederlassungen, die für den betreffenden Mitarbeiter relevant sind. Dies kann Sicherheitsprobleme verringern und auch bei späteren Audit-Prozessen helfen.

RBAC vs. ABAC

Wenn RBAC ausreicht, sollten Sie es im Allgemeinen verwenden, bevor Sie die ABAC-Zugangskontrolle einrichten. Bei diesen beiden Zugangskontrollverfahren handelt es sich um Filter, wobei ABAC das komplexere der beiden ist und mehr Rechenleistung und Zeit erfordert. Es macht keinen Sinn, diesen leistungsfähigeren Filter – und die damit verbundenen Ressourcenkosten – zu verwenden, wenn Sie ihn nicht benötigen. So oder so ist es wichtig, eine Mindestanzahl von RBAC- und ABAC-Filtern zu verwenden, um Ihre Zugangs- und Sicherheitslandschaft zu strukturieren. Es macht keinen Sinn, diesen leistungsstärkeren Filter zu verwenden – und die damit verbundenen Ressourcenkosten zu verursachen -, wenn Sie ihn nicht benötigen.

So oder so ist es wichtig, eine Mindestanzahl von RBAC- und ABAC-Filtern zu verwenden, um Ihre Zugangs- und Sicherheitslandschaft zu strukturieren. Es kann hilfreich sein, Ihre Verzeichnisdaten und Zugriffsansätze sorgfältig zu planen, um sicherzustellen, dass Sie keine unnötigen Filter verwenden oder die Dinge übermäßig komplex machen. In vielen Fällen können RBAC und ABAC gemeinsam hierarchisch genutzt werden, wobei ein breiter Zugang durch RBAC-Protokolle durchgesetzt und ein komplexerer Zugang durch ABAC verwaltet wird. Dies bedeutet, dass das System zunächst RBAC verwenden würde, um festzustellen, wer Zugang zu einer Ressource hat, gefolgt von ABAC, um festzustellen, was sie mit der Ressource tun können und wann sie darauf zugreifen können.

Beste Access Management Tools

Unabhängig davon, ob Sie RBAC oder ABAC oder eine Kombination von RBAC oder ABAC verwenden, empfehle ich dringend die Verwendung eines Tools zur Verwaltung von Zugriffsrechten – eines Access Management Tools. Ein gutes Tool kann die Einrichtung rationalisieren und den Verwaltungsaufwand für das Einstellen und Verwalten von Filtern verringern. Meine Wahl fällt auf Access Rights Manager, ein hochwertiges Tool zur Verwaltung und Prüfung von Zugriffsrechten in Ihrer IT-Infrastruktur.

Access Rights Manager enthält ein Benutzerverwaltungssystem zur Überwachung, Analyse und Berichterstellung zu Active Directory und Gruppenrichtlinien und kann Ihnen zeigen, welche Änderungen von wem und wann vorgenommen wurden, was Ihnen hilft, die Wahrscheinlichkeit einer Insider-Bedrohung zu minimieren. Es enthält Vorlagen, mit denen Sie die rollenspezifische Sicherheit sowie die Bereitstellung und Deprovisionierung von Benutzerkonten erzwingen können. Sie können den Zugriff auf Dateien, Ordner oder Ressourcen in einem einfachen Prozess problemlos delegieren, um den Verwaltungsaufwand zu reduzieren.

So wählen Sie eine Zugriffssteuerungslösung aus

Wenn es um die Sicherheit geht, ist es von entscheidender Bedeutung, Ihre Zugangskontrollprozesse sorgfältig zu planen und zu überwachen. Verwenden Sie ein robustes Zugriffsverwaltungstool, das Sie bei der Einrichtung Ihrer Zugriffskontrolle unterstützt, und überprüfen Sie Ihre Einrichtung regelmäßig, um sicherzustellen, dass sie noch Ihren organisatorischen Anforderungen entspricht. Unabhängig davon, ob Sie in Access Rights Manager von SolarWinds investieren oder einen anderen Weg gehen, stellen Sie sicher, dass das von Ihnen gewählte Tool ein Protokoll und einen Mechanismus einrichten kann, um sicherzustellen, dass die Benutzer den korrekten Zugriff auf das erhalten, was sie für ihre Arbeit benötigen, und nicht mehr.