Es steht außer Frage, dass Engpässe, Ausfallzeiten und andere häufige Probleme mit der Netzwerkleistung die Endbenutzererfahrung erheblich beeinträchtigen und die Produktivität auf Eis legen können, was letztlich den Gewinn Ihres Unternehmens beeinträchtigt. Es hat für fast jeden Systemadministrator höchste Priorität, die Ursache von Leistungsproblemen zu finden. Hier kommen Packet Sniffer, auch Network Sniffer oder Netzwerk-Analyzer genannt, ins Spiel. Mit dem richtigen Paket Sniffer sind Sie in der Lage, den Netzwerkverkehr zu erfassen und zu analysieren, um die Ursache von Netzwerkleistungsproblemen zu ermitteln und deren Wiederholung zu verhindern.

Was sind Packet Sniffer?

Wie funktionieren Packet Sniffer?

Die Vorteile von Packet Sniffing

Bewährte Verfahren für das Paket Sniffing

Ein Wort der Warnung – wie Hacker Packet Sniffer verwenden

Arten von Paket-Sniffing-Tools

10 besten Packet Sniffers

- SolarWinds Network Performance Monitor (Mein persönliches Lieblingstool)

- Paessler PRTG Network Monitor

- ManageEngine NetFlow Analyzer

- Savvius Omnipeek

- tcpdump

- WinDump

- Wireshark

- Telerik Fiddler

- NETRESEC NetworkMiner

- Colasoft Capsa

Was sind Packet Sniffer?

Ein Paket Sniffer ist entweder ein Software- oder Hardware-Tool zum Abfangen, Protokollieren und Analysieren von Netzwerkverkehr und Daten. Diese Tools helfen bei der Identifikation, Klassifizierung und Fehlersuche von Netzwerkverkehr nach Anwendungsart, Quelle und Ziel. Es gibt eine Vielzahl von Tools auf dem Markt, von denen die meisten auf Anwendungsprogrammschnittstellen (APIs) wie pcap (für Unix-ähnliche Systeme) oder libcap (für Windows-Systeme) zur Erfassung des Netzwerkverkehrs zurückgreifen. Die besten Paket-Sniffer analysieren diese Daten dann, sodass Sie sowohl die Ursache eines Problems lokalisieren als auch verhindern können, dass es in Zukunft auftritt.

Mein persönlicher Favorit ist der SolarWinds Network Performance Monitor. Diese umfassende Software bietet tiefgreifende Paket-Sniffing-Funktionen sowie eine Vielzahl weiterer hochmoderner Ressourcen zu einem vernünftigen Preis.

Um die Leistungsfähigkeit von Paket Sniffern wirklich zu verstehen, ist es wichtig, eine solide Wissensbasis zum Internet-Routing aufzubauen. Fangen wir am Anfang an. Jede von Ihnen gesendete E-Mail, geöffnete Webseite und freigegebene Datei wird in Form von Tausenden kleiner, überschaubarer Blöcke, die als Datenpakete bekannt sind, über das Internet verteilt. Diese Pakete werden über einen Protokoll-Stack übertragen, der als Transmission Control Protocol/Internet Protocol (TCP/IP) bekannt ist. Das TCP/IP ist in vier Schichten unterteilt: Anwendungsprotokollschicht, Übertragungssteuerungsprotokollschicht (TCP), Internetprotokollschicht (IP) und Hardwareschicht.

Jedes Paket wechselt durch die Anwendungsschicht Ihres Netzwerks zur TCP-Schicht, wo ihm eine Portnummer zugewiesen wird. Als nächstes wandert das Paket auf die IP-Schicht und erhält seine Ziel-IP-Adresse. Sobald ein Paket eine Portnummer und IP-Adresse hat, kann es über das Internet versendet werden. Der Versand erfolgt über die Hardwareschicht, die Paketdaten in Netzwerksignale umwandelt. Wenn ein Paket an seinem Ziel ankommt, werden die zum Weiterleiten des Pakets verwendeten Daten (Portnummer, IP-Adresse usw.) entfernt und das Paket durchläuft den Protokollstapel des neuen Netzwerks. Oben angekommen, wird es wieder in seine ursprüngliche Form zusammengesetzt.

Wie funktionieren Packet Sniffer?

Packet Sniffer funktionieren, indem sie Verkehrsdaten abfangen, während sie über das kabelgebundene oder drahtlose Netzwerk geleitet werden, und sie in eine Datei kopieren. Dies wird als Packet Capture bezeichnet. Während Computer im Allgemeinen so konzipiert sind, dass sie den Trubel des Datenverkehrs von anderen Computern ignorieren, kehren Packet Sniffer dies um. Wenn Sie Packet-Sniffing-Software installieren, muss die Netzwerkschnittstellenkarte (NIC) – die Schnittstelle zwischen Ihrem Computer und dem Netzwerk – auf den Promiscuous-Modus gestellt werden. Dieser befiehlt dem Rechner, alles zu erfassen und über den Paket Sniffer zu verarbeiten, was ins Netzwerk gelangt.

Was erfasst werden kann, hängt vom Netzwerktyp ab. Bei kabelgebundenen Netzwerken entscheidet die Konfiguration von Netzwerk-Switches, die für die Zentralisierung der Kommunikation von mehreren angeschlossenen Geräten zuständig sind, ob der Netzwerk-Sniffer den Datenverkehr im gesamten Netzwerk oder nur in einem Teil davon sehen kann. Bei drahtlosen Netzwerken können Paketerfassungstools normalerweise nur einen Kanal gleichzeitig erfassen, es sei denn, der Hostcomputer verfügt über mehrere drahtlosen Schnittstellen.

Die Vorteile von Packet Sniffing

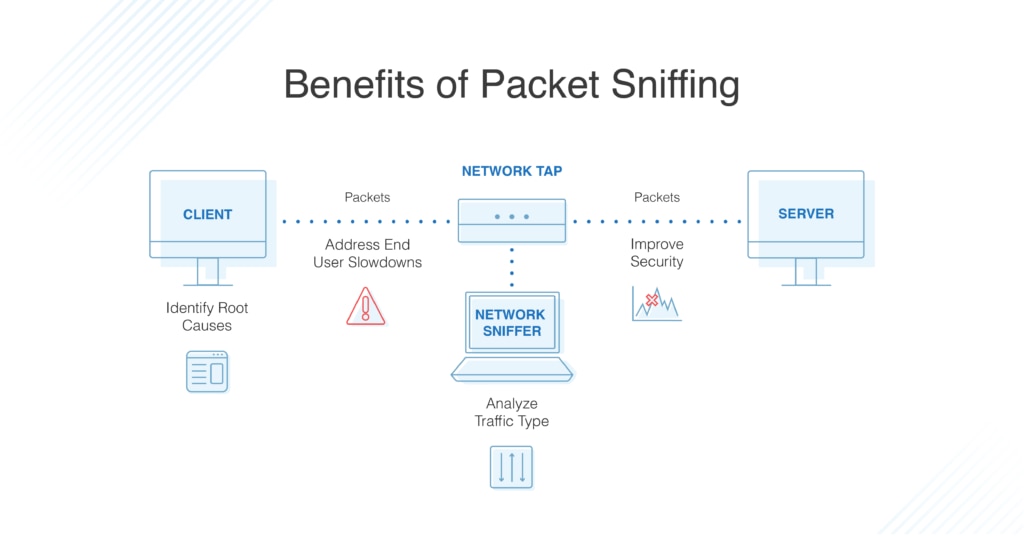

Also, was ist der Sinn von Paketanalysatoren und warum sollten Sie IP-Sniffen wollen? Mit einem Paket Sniffer können Sie neue Ressourcen bei der Erweiterung Ihrer Netzwerkkapazität gezielt einsetzen, Ihre Bandbreite verwalten, die Effizienz steigern, die Bereitstellung von Geschäftsdiensten sicherstellen, die Sicherheit verbessern und die Endbenutzererfahrung verbessern. Hier ist wie.

- Identifizieren Sie die Ursache. Für große und kleine Unternehmen können alltägliche Aufgaben sofort durch Leistungsprobleme im Zusammenhang mit dem Netzwerk, einer Anwendung oder beidem entgleisen. Um ihr Unternehmen wieder zum Laufen zu bringen, müssen Systemverwalter in der Lage sein, die Ursache schnell zu ermitteln. Da Paket Sniffer Informationen über den gesamten Datenverkehr im Netzwerk anzeigen und sammeln, können sie kritische Netzwerkpfade auswerten, um Administratoren zu helfen festzustellen, ob die Anwendung oder das Netzwerk die Ursache für eine schlechte Benutzererfahrung ist. Mit diesen Informationen sind Administratoren besser in der Lage, den Ursprung eines Problems zu ermitteln – und zu beheben.

- Graben Sie tief in Verlangsamungen. Wenn Benutzer Langsamkeit melden, können Administratoren mithilfe der PCAP-Analyse die Netzwerkantwortzeit – auch Netzwerkpfadlatenz genannt – messen und die Zeit bestimmen, die ein Paket benötigt, um einen Netzwerkpfad vom Sender zum Empfänger zu gelangen. Dadurch können Administratoren schnell die Ursache von Verlangsamungen ermitteln und betroffene Anwendungen identifizieren, um Maßnahmen ergreifen zu können.

- Analysieren Sie den Datenverkehr nach Typ. Bei der Bewertung von Netzwerk- und Anwendungsleistungsproblemen ist es von größter Bedeutung, den Datenverkehr in Ihrem Netzwerk genau zu erfassen. Mit dem richtigen IP-Sniffer und Paketanalysator wird der Datenverkehr in Typen kategorisiert, basierend auf Zielserver-IP-Adressen, verwendeten Ports und der Messung des gesamten und relativen Datenverkehrsvolumens für jeden Typ. Dies ermöglicht es Ihnen, übermäßige Datenverkehr (z wie soziale Medien und externes Surfen im Internet) zu erkennen, die gefiltert oder anderweitig unterbunden werden müssen. Sie können auch Datenverkehr identifizieren, der über eine Netzwerkverbindung fließt, sowie Datenverkehr zu bestimmten Servern oder Anwendungen für Kapazitätsverwaltungszwecke.

- Verbessern Sie die Bandbreite. Wenn Benutzer sich beschweren, dass „das Netzwerk langsam ist“ oder „das Internet ausgefallen ist“, kommt die Produktivität zum Erliegen, was den ROI verringert und das Geschäftswachstum gefährdet. Um wieder auf Kurs zu kommen, müssen Sie verstehen, wie Ihre Netzwerkbandbreite genutzt wird und von wem. Ein Wi-Fi-Paket-Sniffer kann Leistungsmessdaten für autonome Zugangspunkte, drahtlose Controller und Clients abrufen. Viele bieten auch Fehler-, Leistungs- und Netzwerkverfügbarkeitsüberwachung, Cross-Stack-Netzwerkdatenkorrelation, Hop-by-Hop-Netzwerkpfadanalyse und vieles mehr, um potenzielle Probleme zu erkennen und Netzwerkausfallzeiten zu minimieren.

- Verbesserung der Sicherheit. Ein hohes Volumen an ausgehendem Datenverkehr könnte darauf hindeuten, dass ein Hacker Ihre Anwendungen nutzt, um entweder extern zu kommunizieren oder große Datenmengen zu übertragen. Ein Paket Sniffer kann ungewöhnliche Verkehrsspitzen im Datenverkehr aufzeigen, sodass Sie tiefer graben können, um herauszufinden, ob ein Cyberkrimineller am Werk ist.

Die 10 besten Packet Sniffer Liste >>>

Bewährte Verfahren für das Paket Sniffing

Mit Ihrem Paket Sniffer in der Hand und Ihrer NIC im Promiscuous-Modus können Sie mit der Paketerfassung beginnen. Obwohl viele der Vorteile von Packet Sniffing zum Tragen kommen, gibt es bestimmte Best Practices, die Sie befolgen sollten, wenn Sie die vollen Ergebnisse erzielen und Ihr Unternehmen vor Sicherheitsverletzungen schützen möchten. Um das Beste aus Ihrem Paket Sniffer herauszuholen, stellen Sie sicher:

- Kennen Sie die Grundlagen. Um den Netzwerkverkehr zu analysieren, müssen Sie verstehen, wie die Vernetzung funktioniert. Ja, einige Paket Sniffer werden Daten aufschlüsseln und Dashboards mit Informationen anbieten, aber es ist wichtig, die Arten des Netzwerkverkehrs in einem gesunden Netzwerk zu kennen, wie das Address Resolution Protocol (ARP) für die Kommunikation und das Dynamic Host Configuration Protocol (DHCP) für die Netzwerkverwaltung. Sie müssen wissen, was der Packet Sniffer sammeln soll und zumindest eine allgemeine Vorstellung davon haben, was normal ist und was nicht. Mit einem grundlegenden Verständnis des Netzwerkverkehrs können Sie sicherstellen, dass Sie die richtige Masse an Paketen auswerten. Rüsten Sie sich mit den Grundprinzipien aus und Sie werden auf Erfolg eingestellt sein.

- Kopieren Sie konservativ. Jedes Paket enthält einen Header, der die Quelle und das Ziel angibt, sowie eine Nutzlast – der Begriff, der den Inhalt des Pakets beschreibt. Ein einfacher Paket Sniffer kopiert die Nutzlast und die Header aller Pakete, die im Netzwerk unterwegs sind. Wenn die Paketnutzlast nicht verschlüsselt ist, haben Mitglieder Ihres IT-Teams Zugriff auf sensible Geschäftsdaten und öffnen so die Tür zu einer Vielzahl potenzieller Sicherheitsrisiken. Um Ihr Unternehmen zu schützen und sensible Informationen nicht zu gefährden, können viele Paket Sniffer so eingestellt werden, dass nur die Header-Informationen kopiert werden. Meistens sind dies die einzigen Informationen, die Sie für die Analyse der Netzwerkleistung benötigen.

- Überwachen Sie Speicherplatz. Selbst wenn Sie nur Paket-Header erfassen, kann das Speichern jedes Pakets einen großen Teil Ihres Festplattenspeichers verbrauchen. Wenn Sie ein Verständnis der Netzwerknutzung über einen bestimmten Zeitraum erlangen möchten, sagen wir einige Tage, ist es besser, jedes zehnte oder zwanzigste Paket zu kopieren, anstatt jedes einzelne zu kopieren. Dies wird als Packet Sampling bezeichnet und ist eine weit verbreitete Praxis, um Netzwerkverkehr zu charakterisieren. Packet Sampling funktioniert, indem die Zufälligkeit im Abtastprozess genutzt wird, um eine Synchronisierung mit periodischen Mustern im Datenverkehr zu verhindern. Obwohl diese Methode der Netzwerkcharakterisierung nicht 100% genau ist, ist sie eine Lösung mit quantifizierbarer Genauigkeit.

- Entschlüsseln Sie die Daten. Einige der von einem Paket Sniffer gesammelten Netzwerkdaten werden verschlüsselt. Um die Vorteile des Datenerfassungsprozesses voll auszuschöpfen, wählen Sie einen Paket Sniffer, der diese administrativen Informationen dekodieren und weitere wertvolle Erkenntnisse wie die unterschiedlichen Portnummern, zwischen denen die Pakete unterwegs sind, extrahieren kann. Diese Informationen helfen Ihnen, eine robustere Analyse Ihres Netzwerkverkehrs zu erstellen.

Ein Wort der Warnung – wie Hacker Packet Sniffer verwenden

Während eine Sniffer-Software bei korrekter Implementierung eine enorme Bereicherung für jedes IT-Team darstellt, kann sie auch von Hackern verwendet werden, um Passwörter zu sammeln, unverschlüsselte Daten in den Paketen zu belauschen und Daten während der Übertragung zu stehlen. Hacker nutzen auch Packet Sniffer, um Man-in-the-Middle-Angriffe durchzuführen, bei denen Daten verändert und umgeleitet werden, um einen Nutzer zu betrügen. Die böswillige Verwendung von Paket Sniffer kann zu Sicherheitsverletzungen, Industriespionage und mehr führen.

Um Ihr Unternehmen vor ungesetzlichem Paket Sniffing zu schützen, ist es wichtig, immer HTTPS zu verwenden (SSL-verschlüsselte Sitzungen) bei der Eingabe und dem Senden von Formulardaten. Setzen Sie niemals auf HTTP; es ist nicht sicher und gefährdet Ihre persönlichen, sensiblen Informationen, wie Anmeldeinformationen. Wenn Sie oder jemand in Ihrem Unternehmen eine Website mit HTTP verwenden, prüfen Sie, ob diese eine HTTPS-Verbindung akzeptiert, indem Sie vor der Website-Adresse in die Browserleiste „https://“ eingeben. Häufig verfügt eine Website über ein SSL-Zertifikat, erfordert aber nicht, dass Besucher es verwenden.

Alternativ können Sie diesen zusätzlichen Schritt überspringen und das Electronic Frontier Foundation Browser Add-on, bekannt als HTTPS Everywhere, für Chrome, Firefox und Opera implementieren. Dieses Add-on wurde entwickelt, um automatisch jede Website, die Sie besuchen mit HTTPS verbinden.

Im Vergleich zu anderen Sicherheitsmaßnahmen bieten VPNs, virtuelle private Netzwerke, den meisten Schutz, weil sie Ihren Datenverkehr verschlüsseln. Sie können auch die Metadaten Ihrer Pakete, wie Zieladressen, schützen, indem Sie sicherstellen, dass Ihre DNS-Abfragen über das VPN gehen. Obwohl VPNs ein Sicherheits-Must-Have sind, sollten Sie HTTPS auch dann verwenden, wenn ein VPN vorhanden ist.

Viele Systemadministratoren investieren auch in Intrusion Detection-Systeme, die den Netzwerkverkehr auf ungewöhnliche Verkehrsspitzen überwachen – ein verräterisches Zeichen für einen Eindringling. Eine weitere Möglichkeit ist, Tools wie AntiSniff zu nutzen, die erkennen, wenn eine Netzwerkschnittstelle in den promiskuitiven Modus versetzt wurde, und eine rote Fahne auslösen, wenn dies ohne Ihr Wissen geschah.

Arten von Paket-Sniffing-Tools

Heute gibt es unzählige Paketschnüffler auf dem Markt, kostenpflichtige und kostenlose. Und obwohl jedes Tool auf den Kerngrundsätzen der Erfassung von Netzwerkverkehr basiert, unterscheiden sie sich stark in ihrer Breite und Tiefe. Viele Open-Source-Tools sind von ihrer Konzeption her denkbar einfach, und genau das ist der Punkt: Diese Tools wurden entwickelt, um eine zuverlässige, saubere Datenerfassung zu bieten und dabei einen möglichst geringen Platzbedarf zu hinterlassen. Wenn Sie ein einfaches Schnüffeln und eine schnelle Diagnose benötigen, kann ein kostenloses Open-Source-Tool diesen Zweck erfüllen. Viele – wenn auch nicht alle – kostenlose Versionen können aktualisiert werden, um zusätzliche analytische Funktionen bereitzustellen, wenn Sie feststellen, dass mehr Unterstützung benötigt wird.

Bei so vielen Produkten auf dem Markt kann es schwierig sein, zu wissen, welchen Paket Sniffer man wählen soll. Es gibt zwar viele kostenlose Optionen, aber wenn Sie etwas Geld hinter Ihren Paket-Sniffer investieren, können Sie sicherstellen, dass Sie mit einem Tool ausgestattet sind, das nicht nur Daten erfasst, sondern auch eine intuitive Analyse bietet. Über Ihre grundlegenden Paket Sniffer hinaus, von denen es Dutzende gibt, finden Sie die robusteren Tools zur Analyse von Paketen und Netzwerk-Sniffing. In vielen Fällen zeichnen sich diese Tools durch ihre Fähigkeit aus, Deep Packet Inspection (DPI) durchzuführen.

Die DPI-Software basiert auf Sensoren, die auf Transaktionsservern installiert sind, und einem Netzwerk-Sensor, der an einen Test-Access-Point (TAP) oder Spiegelport angeschlossen ist. Die Software sammelt Daten über die Reaktionszeit bei Interaktionen zwischen Clients und Servern sowohl auf Konnektivitäts- als auch auf Anwendungsebene. Diese Metadaten ermöglichen es Administratoren, den Datenverkehr zu regulieren und zwischen Netzwerk- und Anwendungsproblemen zu unterscheiden, um die Ursache von Engpässen, Verlangsamungen und Ausfallzeiten zu ermitteln.

Diese großen Tools auf Unternehmensebene sind oft ausgestattet, um auf Ausnahmefälle aufmerksam zu machen und intuitive Grafiken und Diagramme mit detaillierten Kennzahlen zu erstellen. Obwohl sie ihren Preis haben, sind sie die Investition wert.

10 besten Packet Sniffer

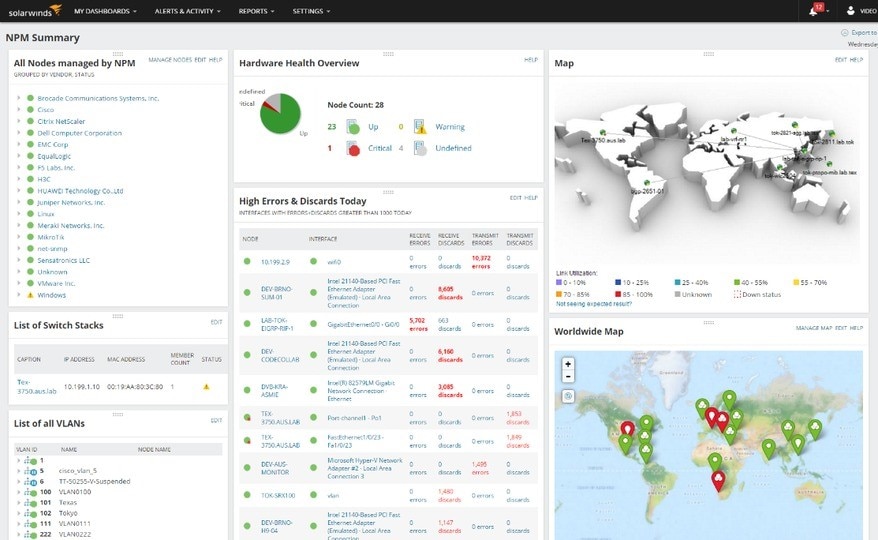

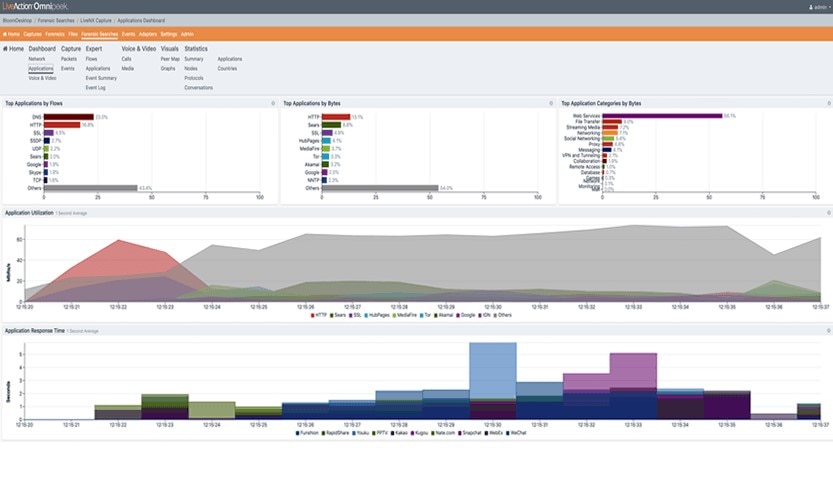

1. SolarWinds Netzwerk Performance Monitor (kostenlose Testversion)

Obwohl es viele kostenlose Optionen gibt, bieten keine die breite Palette an Funktionen, Skalierbarkeit und Benutzerfreundlichkeit, die Sie mit SolarWinds Network Performance Monitor (NPM) und dem begleitenden Paket Sniffer bekommen. Dieses mehrschichtige Tool bietet einen umfassenden Überblick über Ihr Netzwerk, sodass Sie Probleme mit der Netzwerkleistung schnell erkennen, diagnostizieren und beheben können und Ausfallzeiten vermeiden können. Außerdem benötigt das System minimale Bandbreiten, was einen geringen Overhead auf Orion® Platform-Servern und -Knoten erfordert.

NPM nutzt DPI, um Daten auf Packet-Ebene im gesamten Netzwerk zu erfassen, indem auf verwaltete Windows-Geräte zugegriffen wird und installierte Sensoren verwendet werden. Innerhalb des Quality of Experience-Moduls von NPM können Sie den schrittweisen „Assistenten“ verwenden, um Sensoren bereitzustellen und vorkonfigurierte oder benutzerdefinierte Anwendungen zur Überwachung auszuwählen.

Mit auf Netzwerkgeräten installierten Sonden kann SolarWinds NPM Metadaten für den gesamten Datenverkehr im Netzwerk anzeigen und sammeln. Das Diagnosetool registriert und zeigt dann Informationen wie Reaktionszeiten, Datenvolumen und Transaktionen an, um Verlangsamungen zu lokalisieren und Probleme zu markieren. Diese DPI-Einblicke leiten Sie bei der Bestimmung, ob die Anwendung oder das Netzwerk die Ursache für eine schlechte Benutzererfahrung ist, und erstellen eine Hop-by-Hop-Paketpfadkarte, damit Sie Engpässe auf einen Blick sehen können.

Darüber hinaus können Sie mithilfe der Bandbreitenanalysefunktion des Tools ein Verständnis darüber erlangen, wie Ihre Netzwerkbandbreite genutzt wird und von wem. NPM nutzt

- NetFlow

- JFlow

- sFlow

- NetStream

- IPFIX

Daten, die in die meisten Router integriert sind, um Benutzer, Anwendungen und Protokolle zu identifizieren, die Ihre Bandbreite benötigen. Auf diese Weise erhalten Sie die Informationen, die Sie benötigen, um bandbreitenintensive Benutzer und Apps herunterzufahren, bevor Sie zusätzliche Ausgaben für mehr Bandbreite tätigen. Sie können NPM auch als drahtlosen Sniffer verwenden und die Funktionen zur Erfassung von Wi-Fi-Paketen mit Leistungs-, Datenverkehrs- und Konfigurationsdetails für Geräte und Apps vor Ort, in der Cloud oder in hybriden Umgebungen nutzen.

Aber das ist noch nicht alles. NPM verfügt über ein webbasiertes Leistungs-Dashboard mit dynamischen Diagrammen und Grafiken, die sowohl Echtzeit-Einblicke als auch historische Daten kategorisieren. In diesem intuitiven Dashboard können Sie die Ursachenerkennung beschleunigen, indem Sie Netzwerkleistungsmessdaten auf einer gemeinsamen Zeitachse ziehen und ablegen, um eine unmittelbare visuelle Korrelation zwischen allen Netzwerkdaten zu erhalten.

Das Tool bietet auch anpassbare, intelligente Warnmeldungen, damit Sie über den Zustand der Netzwerkgeräte, Leistungsprobleme und verdächtige Spitzen der Verkehrsaktivität auf dem Laufenden bleiben können. Mit diesem Level an Alarmen können Sie schnell handeln, wenn etwas nicht stimmt, um eine Sicherheitsverletzung zu verhindern und Hacker in Schach zu halten.

Um herauszufinden, ob NPM das richtige Netzwerk-Sniffer-Tool für Sie ist, laden Sie die kostenlose, voll funktionsfähige 30-Tage-Testversion herunter.

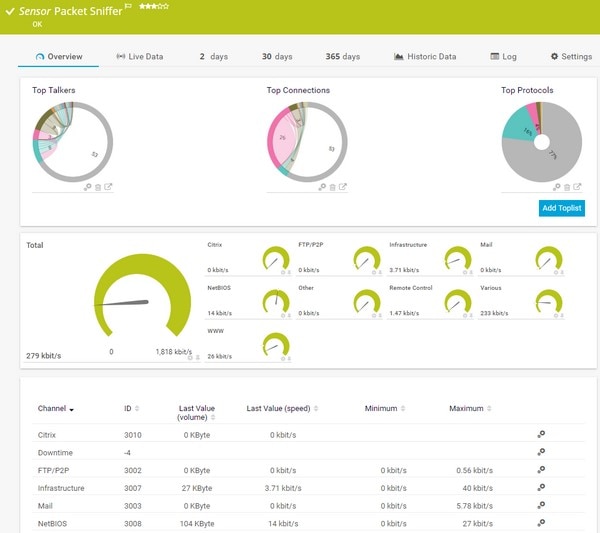

2. Paessler PRTG Network Monitor

Der PRTG Network Monitor von Paessler verfügt über eine beeindruckende Auswahl an Paketerfassungsmöglichkeiten. Die Software stützt sich auf vier Kernsensoren in Ihrem Netzwerk, um IP-Pakete zu erschnüffeln. Jeder Sensor hat seine eigenen einzigartigen Fähigkeiten. Der Paket-Sniffing-Sensor soll Systemadministratoren dabei helfen, eine Reihe von Datenverkehr zu überwachen, darunter Web-, Mail-, Dateiübertragungs-, Infrastruktur- und Fernsteuerungsverkehr. Es analysiert nur Paketheader, keine Paketnutzlasten, sodass Ihr System weniger belastet wird und sensible Informationen geschützt werden. Die sFlow-Sensoren sind so konzipiert, dass sie Ihr System noch weniger belasten: Sie analysieren jedes n-te Paket und eignen sich somit für große Netzwerke. Die NetFlow- und JFlow-Sensoren hingegen sind speziell für die Überwachung des Datenverkehrs und der Pakete von Cisco-Geräten bzw. Juniper-Geräten konzipiert.

Über den Umfang dieser vier Sensoren hinaus ermöglicht PRTG anpassbare NetFlow-, IPFIX-, JFlow- und sFlow-Sensoren, die als einzelne Kanäle dienen oder den spezifischen Datenverkehr überwachen, den Sie analysieren möchten. PRTG verfügt zudem über eine Liste von mehr als 200 Sensoren, die Ihnen helfen, den genauen Datenverkehr zu erfassen, den Sie benötigen. Alle Daten, die PRTG erfasst, können im Dashboard der Software eingesehen werden, dass alle wichtigen Fakten und Zahlen übersichtlich darstellt und Ihnen hilft, Anomalien wie eine ungewöhnliche Zunahme der Protokolle oder der Verkehrsart schnell zu erkennen.

PRTG ist kostenlos für bis zu 100 Sensoren. Da jedes Gerät etwa fünf bis zehn Sensoren benötigt, müssen größere Unternehmen etwas Geld für diese robuste Plattform aufwenden.

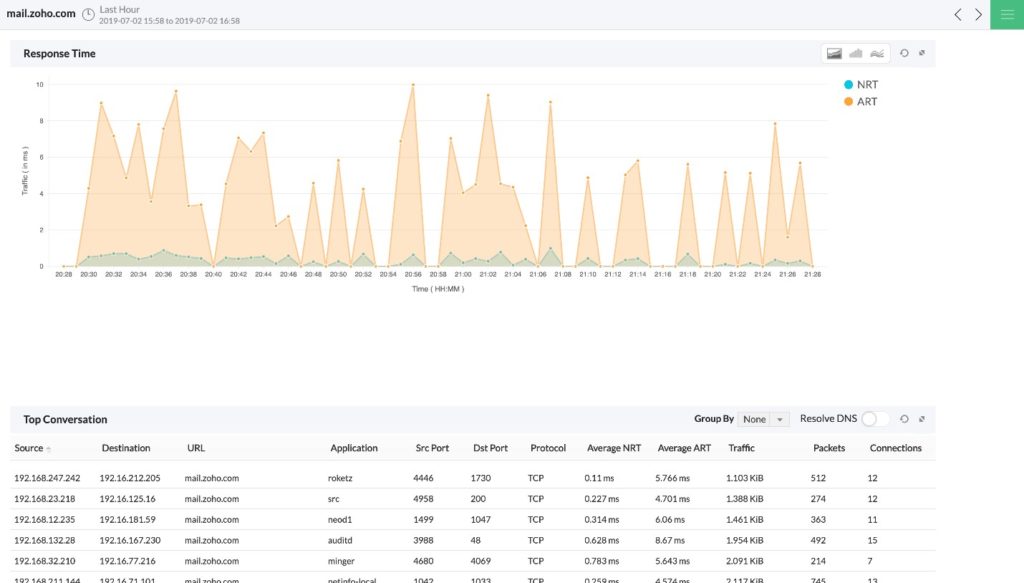

3. ManageEngine NetFlow Analyzer

ManageEngine bietet im NetFlow Analyzer Tool einen Paket Sniffer an, der unter Windows und Linux installiert werden kann. NetFlow Analyzer ist eine vollständige Verkehrsanalysesoftware, die Flusstechnologien nutzt, um Ihrem Team detaillierte Einblicke in die Leistung der Netzwerkbandbreite und die Verkehrsmuster zu geben. Die Software verwendet ein DPI-Add-on, um zu ermitteln, ob das Netzwerk oder die Anwendung die Ursache der Probleme ist. Wenn ein Problem eine Gruppe von Endbenutzern betrifft, können Sie mit NetFlow Analyzer die Liste der betroffenen Benutzer abrufen, um sie darüber zu informieren, dass eine Lösung in Arbeit ist.

Um die DPI-Analyse noch einen Schritt weiter zu führen, bietet NetFlow Analyzer ein ein Reaktionszeit-Dashboard mit Diagrammen für das Datenverkehrsvolumen basierend auf den wichtigsten Anwendungen und bietet auf einen Blick die Details, die Sie zur Behebung von Bandbreitenproblemen benötigen. Sobald Sie feststellen, welche Anwendung und/oder Benutzer Ihre Bandbreite belasten, bietet NetFlow Analyzer Regulierungsfunktionen in Form von Traffic Shaping (auch als Packet Shaping bezeichnet). Traffic Shaping ist eine Bandbreitenverwaltungstechnik zur Verzögerung des Flusses bestimmter Arten von Netzwerkpaketen, um die Netzwerkleistung für Anwendungen mit höherer Priorität zu gewährleisten.

NetFlow Analyzer bietet auch einige Berichtsfunktionen. Mit der Konversationsberichtsfunktion können Systemverwalter die Konversation zwischen Top-Benutzern und Anwendungen besser verstehen und so zukünftige Probleme vermeiden. In diesem Sinne hilft Ihnen die Funktion des historischen Berichts dabei, Trends und wiederkehrende Probleme zu erkennen, sodass Sie Maßnahmen ergreifen können, um zu verhindern, dass diese erneut auftreten.

Es gibt zwei Versionen von NetFlow Analyzer: die Essential Edition und die Enterprise Edition. DPI gilt jedoch als Add-On für beide.

4. Savvius Omnipeek

Omnipeek von Savvius wurde für größere Netzwerke entwickelt, in denen jede Sekunde eine riesige Datenmenge durchläuft. Im Kern ist es ein Leistungs-, Analyse- und Forensik-Tool, das sowohl die Grundlagen als auch eingehende Analysen bereitstellt. Omnipeek kann über 1. 000 Protokolle für Echtzeitanalysen dekodieren. Die intuitiven grafischen Displays und Visualisierungen der Software machen es einfach, den Netzwerkverkehr zu analysieren, zu vergleichen und aufzuschlüsseln, um Leistungsprobleme zu identifizieren. Omnipeek schlägt sogar die wahrscheinlichste Ursache eines Netzwerkproblems vor, was die Fehlerbehebung weiter vereinfacht.

Darüber hinaus bietet dieses Paket-Sniffer-Tool Fernzugriff für Systemadministratoren, so dass sie Probleme aus der Ferne beheben können, sowie Funktionen zur drahtlosen Paket-Erfassung und fortschrittliches IP-Sniffing über Sprach- und Videoüberwachung. Ein Warnsystem ist ebenfalls Bestandteil des Pakets, sodass Sie automatisierte Benachrichtigungen auf der Grundlage von Expertenansichten oder bei Verstößen gegen vordefinierte Netzwerkrichtlinien generieren können.

Omnipeek ist in drei Versionen erhältlich: Connect, das auf verteilte Analysen beschränkt ist; Professionell, für kleine bis mittelständische Unternehmen; und Enterprise für große Organisationen.

5. Tcpdump

Viele Systemadministratoren kennen tcpdump als den originalen Paket Sniffer. Seit seiner Einführung im Jahr 1987 hat sich das System zwar leicht weiterentwickelt, bleibt aber weitgehend unverändert. Als Open-Source-Tool kommt tcpdump auf fast allen Unix-ähnlichen Betriebssystemen zum Einsatz und ist ein Go-to für die Erfassung von Paketen im laufenden Betrieb. Da es sich um ein Befehlszeilentool handelt, benötigt es keinen Hochleistungs-Desktop zum Ausführen, was es zu einem Favoriten unter Systemadministratoren macht.

tcpdump erfasst den gesamten Datenverkehr im angegebenen Netzwerk via libcap und „dumpt“ ihn dann direkt auf Ihren Bildschirm. Von dort aus können Sie die komplexe Filtersprache des Tools nutzen, um die große Menge an gesammelten Daten in überschaubare Blöcke zu verwandeln. Dazu können unzählige Filter angewendet werden. Sie müssen nur die richtigen Befehle kennen. Die meisten Systemadministratoren verwenden Befehle, um die Daten zu segmentieren und sie dann in eine Datei zu kopieren, die zur Analyse in ein Drittanbietertool exportiert wird. Das liegt zum großen Teil daran, dass tcpdump die von ihm erfassten pcap-Dateien nicht lesen kann.

Die rudimentäre Natur von tcpdump, kombiniert mit seinen komplexen Befehlen und der hochtechnischen Sprache, führt zu einer ziemlich steilen Lernkurve. Nichtsdestotrotz ist tcpdump ein leistungsfähiges Tool, um die Ursache von Netzwerkproblemen zu erkennen, sobald es gemeistert ist. Um es auszuprobieren, geben Sie „tcpdump“ in Ihre Suchleiste ein, um zu sehen, ob es bereits auf Ihrem Gerät installiert ist.

6. WinDump

Aufgrund des Erfolgs von tcpdump auf Unix-ähnlichen Betriebssystemen wurde es auf die Windows-Plattform übertragen. Dies bedeutet einfach, dass es geklont wurde, um Windows-Paket-Erfassung zu ermöglichen. Wie tcpdump ist WinDump ein Befehlszeilentool, dessen Ausgabe in einer Datei gespeichert werden kann, um von einem Drittanbietertool weiter analysiert zu werden. WinDump wird in fast jeder Hinsicht auf die gleiche Weise wie tcpdump verwendet. Tatsächlich sind die Befehlszeilenoptionen die gleichen, und die Ergebnisse sind in der Regel ziemlich identisch.

Neben den auffallenden Ähnlichkeiten zwischen den beiden gibt es einige deutliche Unterschiede. Anders als tcpdump, das in ein Betriebssystem integriert ist, muss WinDump heruntergeladen werden; es wird als ausführbare Datei geliefert und erfordert keine Installation. Damit WinDump ausgeführt werden kann, muss die WinPcap-Bibliothek (die Windows-Version der libpcap-Bibliothek, die von tcpdump verwendet wird) installiert sein. WinDump muss jedoch nicht auf jedem Rechner installiert sein – Sie können es einfach nach Bedarf kopieren.

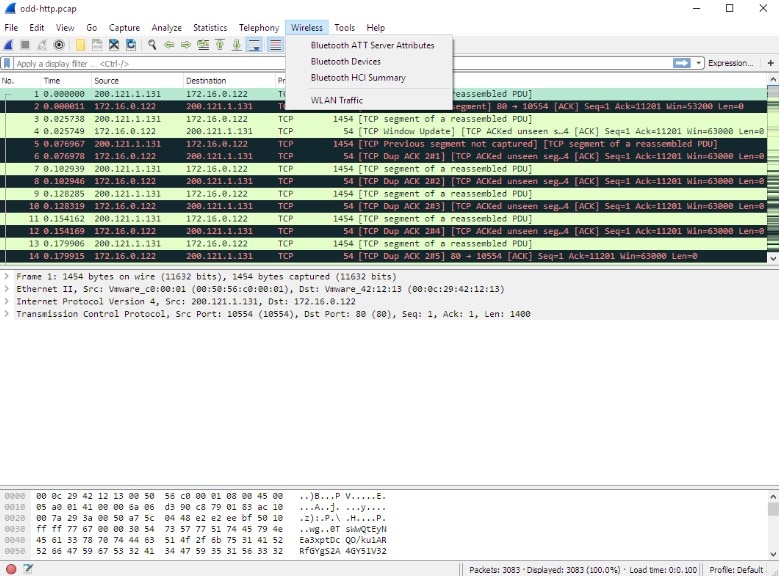

7. Wireshark

Wie tcpdump und WinDump gibt es Wireshark seit einigen Jahrzehnten und hat dazu beigetragen, den Standard für die Netzwerkprotokollanalyse zu setzen. Wireshark ist ein kostenloses Open-Source-Tool, das auf fast alle Netzwerkbetriebssysteme portiert wurde, einschließlich Windows, Linux, macOS, Solaris, FreeBSD und NetBSD. Bis heute ist Wireshark eine ehrenamtlich geführte Organisation, die durch mehrere bedeutenden Sponsoren unterstützt wird.

Das Paket-Sniffing-Tool Wireshark ist sowohl für seine Datenerfassung als auch für seine Analysefunktionen bekannt. Sie können Filter anwenden, um den Umfang der von Wireshark erfassten Daten zu begrenzen oder einfach den gesamten Datenverkehr erfassen zu lassen, der durch Ihr ausgewähltes Netzwerk fließt. Wichtig ist, dass es nur Daten auf einem Server sammeln kann, auf dem ein Desktop installiert ist. Da Desktops auf Servern nicht üblich sind, entscheiden sich viele Systemadministratoren dafür, tcpdump oder WinDump zu verwenden, um Datenverkehr in eine Datei zu erfassen, die sie dann zur eingehenden Analyse in Wireshark laden.

Unabhängig davon, ob Sie Wireshark für die Datenerfassung verwenden oder nicht, können Sie immer noch seine dynamischen Filter nutzen, um genau die Informationen zu finden, die Sie interessieren. Eine Filterfunktion, die Wireshark vom Pack unterscheidet, ist die Fähigkeit, einem Datenstrom zu folgen. Wenn Sie beispielsweise nur die IP-Adresse von Google anzeigen möchten, können Sie mit der rechten Maustaste „Folgen“ und dann „TCP-Stream“ auswählen, um die gesamte Konversation anzuzeigen. Zusätzlich zu seinen Filterfunktionen ist Wireshark weithin bekannt für seine umfassende VoIP-Analyse, Gzip-Dekomprimierung, Live-Datenlesungen von Ethernet-Sniffing und Entschlüsselungsunterstützung für eine Vielzahl von Protokollen, einschließlich IPsec, WPA und WPA2 sowie SNMPv3. Trotzdem ist die Lernkurve für Wireshark steil, da es nicht so intuitiv ist wie andere Paketschnüffler.

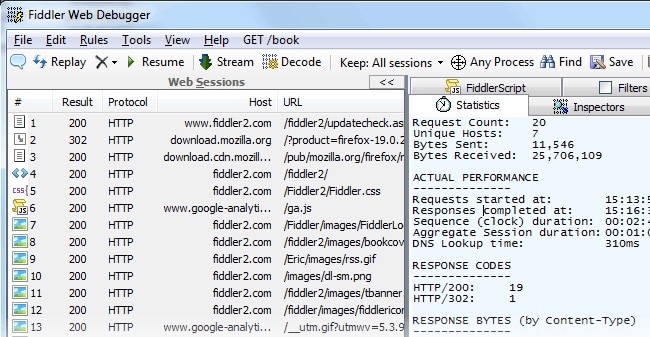

8. Telerik Fiddler

Obwohl Telerik Fiddler technisch gesehen kein Paket Sniffer oder Netzwerkanalysator ist, ist es ein nützlicher HTTP-Sniffer, der für seine Desktop-Debugging-Funktionen bekannt ist. Im Gegensatz zu anderen Tools und Browser-Funktionen erfasst Fiddler sowohl Browserdatenverkehr als auch jeglichen HTTP-Datenverkehr auf dem Desktop, einschließlich Datenverkehr von Nicht- Webanwendungen. Dies ist aufgrund der schieren Menge von Desktop-Anwendungen, die HTTP verwenden, um eine Verbindung zu Webdiensten herzustellen.

Tools wie tcpdump und Wireshark können diese Art von Datenverkehr erfassen, aber sie können dies nur auf Paket-Ebene tun. Diese Informationen mit tcpdump oder Wireshark zu analysieren, würde die Rekonstruktion dieser Pakete in HTTP-Streams erfordern, ein zeitraubendes Unterfangen. Fiddler erleichtert das Web-Sniffing und kann dabei helfen, Cookies, Zertifikate und Nutzdaten zu erkennen, die in oder aus Anwendungen eingehen. Sie können das Tool sogar für Leistungstests verwenden, um die Endbenutzererfahrung zu verbessern. Nutzen Sie einfach die API-Antwortanalyse von Fiddler und Sie können feststellen, welcher Teil der Antwort einen Engpass enthält, sodass Sie das Problem schnell beheben können.

Fiddler ist ein kostenloses Tool für Windows. Allerdings können Beta-Builds für OS X und Linux (mit dem Mono Framework) heruntergeladen werden.

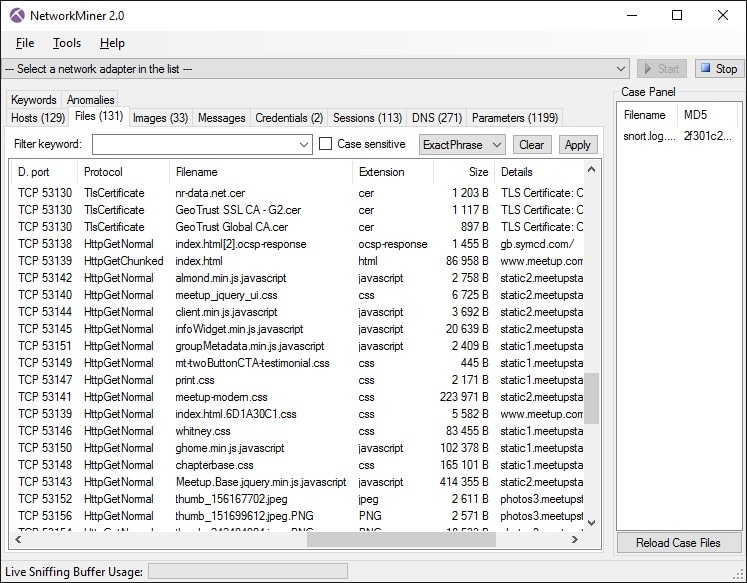

9. NETRESEC NetworkMiner

NETRESEC NetworkMiner ist ein Open-Source-Tool zur forensischen Netzwerkanalyse (NFAT), das als Netzwerk-Sniffer und Paketerfassungstool verwendet werden kann, um Betriebssysteme, Sitzungen, Hostnamen, offene Ports usw. zu erkennen, ohne eigenen Datenverkehr zu verursachen das Netzwerk. Wie Wireshark kann NetworkMiner einem angegebenen TCP-Stream folgen und Dateien rekonstruieren, die über das Netzwerk gesendet werden, so dass Sie Zugriff auf eine gesamte Konversation haben. Diese Software kann auch im Offline-Modus arbeiten, pcap-Dateien für die Offline-Analyse analysieren und übertragene Dateien und Zertifikate aus pcap-Dateien regenerieren/neu zusammensetzen. Verwenden Sie einfach tcpdump, um die Pakete Ihrer Wahl zu erfassen und die Dateien zur Analyse in NetworkMiner zu importieren.

NetworkMiner wurde für Windows entwickelt, kann aber auf jedem Betriebssystem mit einem Mono-Framework ausgeführt werden. Während eine kostenlose Version verfügbar ist, ist eine professionelle Lizenz erforderlich, um die erweiterten Funktionen des Tools zu nutzen, einschließlich IP-basierter Geolokalisierung, benutzerdefinierter Skripterstellung und der Möglichkeit, VoIP-Anrufe zu decodieren und wiederzugeben.

10. Colasoft Capsa

Capsa, entwickelt von Colasoft, ist ein Windows-Paketerfassungstool mit kostenlosen, Standard- und Enterprise-Editionen. Die kostenlose Version ist für Ethernet-Sniffing konzipiert und kann 10 IP-Adressen und ca. 300 Protokolle überwachen. Während die kostenlose Version im Umfang ziemlich begrenzt ist, bietet sie eine grafische Analyse des erfassten Netzwerkverkehrs und kann sogar zum Einstellen von Warnungen verwendet werden. Es ist am besten geeignet für diejenigen, die in die Netzwerküberwachung eintauchen und lernen möchten, Netzwerkprobleme zu lokalisieren und die Netzwerksicherheit zu verbessern.

Capsa Standard wurde für kleine und budgetarme Teams entwickelt. Es hilft Systemadministratoren, Netzwerkprobleme zu beheben, indem es den Datenverkehr überwacht, der über einen lokalen Host und ein lokales Netzwerk übertragen wird. Capsa Standard bietet erweiterte Netzwerkprotokollanalyse von mehr als 1. 000 Protokollen und Netzwerkanwendungen und kann 50 IP-Adressen überwachen. Durch die umfassende Paketdekodierung der Plattform wird der gesamte gesammelte Netzwerkverkehr in Hex, ASCII und EBCDIC angezeigt. Sie können auch Echtzeitdaten anzeigen und historische Analysen durchführen, um ein Leistungsproblem zu stoppen und zu verhindern, dass wiederkehrende Probleme die Benutzererfahrung stören.

Die robusteste im Bündel ist Capsa Enterprise, as sich trotz seines Namens für kleine und große Unternehmen gleichermaßen eignet. Capsa Enterprise führt Netzwerküberwachung, Fehlerbehebung und Analyse sowohl für kabelgebundene als auch drahtlose Netzwerke durch und ist damit eine umfassende Option zur Identifizierung und Diagnose von Netzwerkproblemen. Es kann eine unbegrenzte Anzahl von IP-Adressen überwachen und 1. 500 Protokolle und Subprotokolle, einschließlich VoIP, sowie Netzwerkanwendungen basierend auf der Protokollanalyse identifizieren und analysieren. Aber was die Enterprise Edition wirklich auszeichnet, ist das benutzerfreundliche Dashboard und die umfangreichen Statistiken, die es für jeden Host und den zugehörigen Datenverkehr liefert.

Fazit

Es gibt zwar zahlreiche Produkte zum Erfassen von Paketen, aber die Suche nach der besten Lösung für Ihr Unternehmen hängt von Ihren eigenen Fähigkeiten und Bedürfnissen ab. Meine bevorzugte Paket-Sniffing-Software ist Network Performance Monitor. Dieses umfassende Tool bietet umfassende Netzwerk-Sniffing-Funktionen sowie eine Vielzahl weiterer Funktionen, mit denen Sie schnell und effizient die Ursache von Engpässen, Ausfallzeiten und mehr identifizieren können – und das alles zu einem vernünftigen Preis. Egal, ob Sie ein IT-Veteran für ein Großunternehmen sind oder ein neuer Systemadministrator in einer kleinen Organisation sind, SolarWinds NPM kann auf Ihre individuellen Bedürfnisse zugeschnitten werden.

Verwandte Artikel

6 Beste kostenlose Patch-Verwaltungssoftware

Egal, ob Sie eine kleine gemeinnützige Organisation oder ein Großunternehmen sind, das Patch-Management muss in die Strategie Ihres IT-Teams integriert werden, um Schwachstellen zu beheben, die unbeaufsichtigt Angreifern einen Angriff ermöglichen und Ihr gesamtes System gefährden können. Hier ist meine Liste der besten freien Optionen auf dem Markt.

Die 8 besten Asset-Management-Softwaretools

Ihr Unternehmen ist auf Hunderte von Druckern, Computern, Telefonen, Software und mehr angewiesen, um täglich erfolgreich zu arbeiten. Die Verwaltung der Gesundheit, des Bestands und der vertraglichen Vereinbarungen, die mit jedem dieser Geräte verbunden sind, ist keine einfache Aufgabe. Hier ist meine Liste der besten IT-Asset-Management-Software, die Ihnen hilft, Ihre Ressourcen zu konsolidieren, die Einhaltung der Vorschriften zu gewährleisten und die Sicherheit zu erhöhen.