Selbst wenn wir die besten Absichten haben und hart daran arbeiten, unsere Systeme zu schützen, sind Menschen fehlbar. Hacker wissen das, was dazu führen kann, dass ausgeklügelte und überzeugende Tricks entwickelt werden, um Ihre Endbenutzer dazu zu bringen, Anmeldeinformationen preiszugeben und Hackern den Zugriff auf Ihre Systeme zu ermöglichen.

Aus diesem Grund ist es unerlässlich, dass Organisationen, die Netzwerke nutzen, sensible Daten senden und speichern, mindestens eine Form des Schutzes (wenn nicht mehr) haben – zumal kein System zu 100% unverwundbar ist.

Intrusion Detection Software / Angriffserkennungssoftware ist ein wichtiger Bestandteil dieses Sicherheitspuzzle. Lesen Sie diesen ultimativen Leitfaden zu hostbasierten Intrusion Detection Systemen (HIDS), wie die Unterschiede zwischen HIDS und Netzwerk Intrusion Detection Systeme (NIDS), definieren Sie wichtige Sicherheitsbegriffe, auf die Sie bei Ihrer Recherche stoßen könnten, und geben Sie acht funktionsorientierte Überprüfungen der führenden Erkennungslösungen auf dem heutigen Markt (einschließlich der Gründe, warum SolarWinds® Security Event Manager meine erste Wahl für das beste Intrusion Detection System / Angriffserkennungssysteme ist).

- Was ist HIDS?

- HIDS vs. NIDS: Was ist der Unterschied?

- Gängige HIDS- und NIDS-Erkennungsmethoden

- Wie funktioniert ein hostbasiertes Intrusion Detection System?

- 8 Beste HIDS und NIDS Tools

- Aber warten Sie – Was ist ein Intrusion Prevention System?

- Wie hängen HIDS und SIEM zusammen?

- Zusätzliche zu wissende Definitionen: APT, ATP und Threat Intelligence

- Gesamtbild: Warum sind Protokolldateien wichtig?

- Wie pflegen Sie die Sicherheit Ihrer Logfiles?

- Welches Bedrohungserkennungstool ist das Richtige für mich?

Was ist HIDS?

HIDS steht für „hostbasiertes Intrusion Detection System“ (hostbasiertes Angriffserkennungssystem), eine Anwendung, die einen Computer oder ein Netzwerk auf verdächtige Aktivitäten überwacht. Dies kann das Eindringen externer Akteure sowie den Missbrauch von Ressourcen oder Daten durch interne Akteure umfassen.

Wie funktioniert ein hostbasiertes Intrusion Detection System?

Ähnlich wie bei einem Heimsicherheitssystem protokolliert HIDS-Software verdächtige Aktivitäten und meldet diese den Administratoren, die die Geräte oder Netzwerke verwalten.

Die meisten Anwendungen, die auf Geräten und Netzwerken ausgeführt werden, erstellen Protokollnachrichten über die Aktivitäten und Funktionen, die während einer Sitzung ausgeführt werden. Wenn Sie alle verschiedenen Protokolldateien aus den verschiedenen Anwendungen selbst sammeln und organisieren, kann dies schnell unhandlich werden und Ihre Ressourcen belasten – es handelt sich um eine große Datenmenge zu verfolgen. Hier kommen hostbasierte Intrusion Detection Systeme ins Spiel.

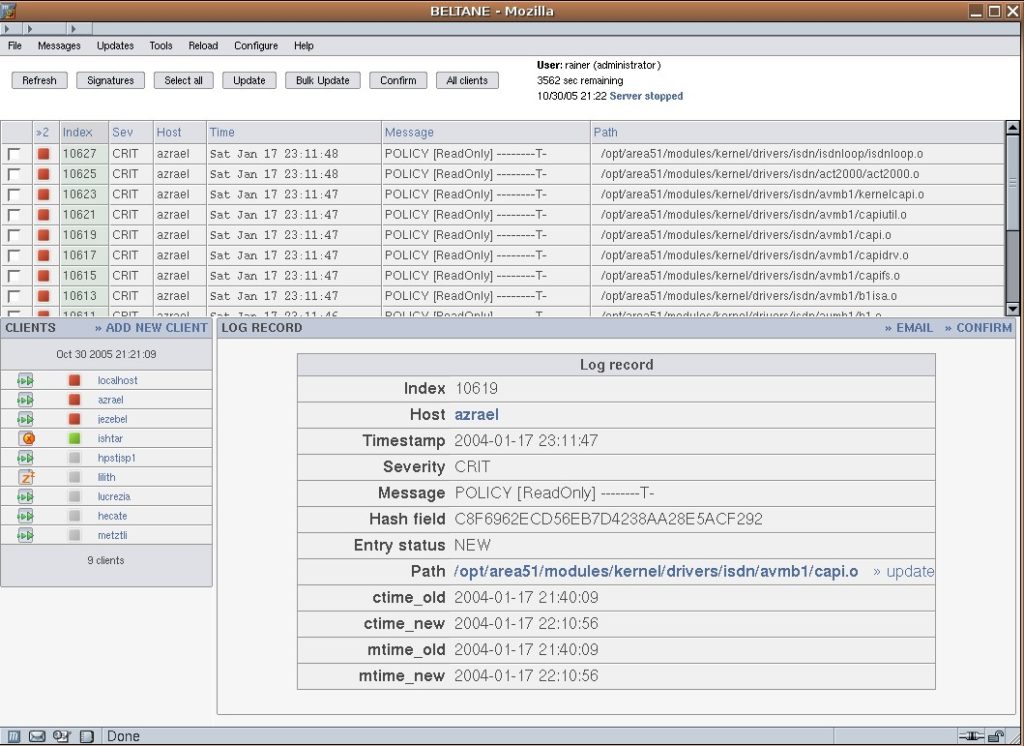

HIDS-Tools überwachen die von Ihren Anwendungen generierten Protokolldateien und erstellen eine historische Aufzeichnung der Aktivitäten und Funktionen, sodass Sie diese schnell nach Anomalien und Anzeichen eines möglichen Eingriffs durchsuchen können. Sie kompilieren auch Ihre Protokolldateien und lassen Sie sie in einer Art und Weise organisieren, die sich an der Verzeichnisstruktur Ihres Protokolldatei-Servers anpasst, sodass Sie die Dateien einfach nach Anwendung, Datum oder anderen Metriken suchen oder sortieren können.

Die Hauptfunktion von HIDS-Tools ist die automatisierte Erkennung, die Ihnen die Notwendigkeit erspart, durch die Protokolldateien für ungewöhnliches Verhalten zu sortieren, sobald sie organisiert und kompiliert sind. HIDSs verwenden Regeln und Richtlinien – einige davon sind voreingestellt, können aber in der Regel geändert und aktualisiert werden, um den spezifischen Bedürfnissen Ihrer Organisation zu entsprechen – um Ihre Protokolldateien zu durchsuchen und diejenigen mit Ereignissen oder Aktivitäten zu markieren, die die Regeln bestimmt haben, könnten auf potenziell böswilliges Verhalten hindeuten.

Während IT-Administratoren immer mit ihren Systemvorgängen am besten vertraut sind und daher die Regeln anpassen können, die ihre HIDS beim Scannen der Protokolldateien verwenden, empfehle ich, auch die in Ihren HIDS enthaltenen voreingestellten Richtlinien optimal zu nutzen, wie dies häufig der Fall ist wurde von Sicherheitsexperten verfasst, um häufige Anzeichen eines Eindringens zu identifizieren. Es ist unglaublich wichtig, Ihre HIDS-Richtlinien auf dem neuesten Stand zu halten. Der gesamte Zweck der HIDS-Software ist es, Administratoren den Erkennungsprozess zu erleichtern und die Ressourcen Ihres Teams für andere alltägliche Aufgaben freizugeben.

HIDS vs. NIDS: Was ist der Unterschied?

Hostbasierte Intrusion Detection Systeme sind zwar ein wesentlicher Bestandteil der Abwehr von Hacking-Bedrohungen, sie sind nicht das einzige Mittel zum Schutz Ihrer Protokolldateien. Netzwerkbasierte Intrusion Detection Systeme, oder NIDSs, sind eine weitere Option.

Lassen Sie uns in die Unterschiede eintauchen. Erstens, was überwacht ein hostbasiertes IDS? Wie Sie dem Namen entnehmen können, überwachen HIDSs den Datenverkehr und verdächtige Aktivitäten auf der spezifischen Computerinfrastruktur, auf der sie installiert sind. NIDS hingegen überwachen den netzwerkbasierten Datenverkehr und die Aktivität. Beide Systeme überwachen Protokoll- und Ereignismeldungen, die das System generiert. NIDSs untersuchen jedoch auch Paketdaten, wenn Informationen über ein Netzwerk übertragen werden. Eine andere Möglichkeit, wie sich die beiden Formen des Intrusion Detection Systems unterscheiden, ist: NIDSs arbeiten mehr in Echtzeit und verfolgen Live-Daten auf Anzeichen von Manipulationen, während HIDS protokollierte Dateien auf Anzeichen böswilliger Aktivitäten überprüfen.

Ein solides Sicherheitsregime wird sowohl ein HIDS als auch ein NIDS umfassen, da sie in einer Art und Weise zusammenarbeiten, die komplementär sein soll. NIDSs ermöglichen schnellere Reaktionszeiten auf potenzielle Sicherheitsbedrohungen, da die Überwachung von Paketdaten in Echtzeit Warnmeldungen auslösen kann, wenn etwas Verdächtiges auftritt. HIDS ermöglichen es Ihnen, historische Daten auf Aktivitätsmuster zu untersuchen, was für versierte Hacker nützlich ist, die ihre Einbruchsmethoden oft variieren, um unvorhersehbarer und damit weniger leicht nachvollziehbar zu sein. Mit der historischen Aufzeichnung der Aktivitäten können Sie potenziell böswilliges Verhalten aus der Vogelperspektive untersuchen und so Muster identifizieren, die in detaillierten Echtzeit-Erkennungssystemen möglicherweise keine Warnungen auslösen. Durch die gemeinsame Implementierung beider Arten von Intrusion Detection Systemen können Sie Ihre Daten aus verschiedenen Blickwinkeln schützen.

Gängige HIDS- und NIDS-Erkennungsmethoden

Es gibt zwei Möglichkeiten, mit denen HIDS und NIDS die tatsächliche Intrusionserkennung auf Ihren Systemen durchführen: Anomalien und Signaturen. Jede Art von IDS kann jede Strategie anwenden, was jeder Option bestimmte Vorteile bietet.

Die auf Anomalien basierende Erkennung sucht nach ungewöhnlichen oder unregelmäßigen Aktivitäten, die von Benutzern oder Prozessen verursacht werden. Wenn beispielsweise am selben Tag mit denselben Anmeldeinformationen aus mehreren verschiedenen Städten auf der ganzen Welt auf Ihr Netzwerk zugegriffen wurde, kann dies ein Zeichen für anomales Verhalten sein. Ein HIDS mit anomaliebasierten Erkennungsbefragungen protokolliert Dateien für Hinweise auf unerwartetes Verhalten, während ein NIDS die Anomalien in Echtzeit überwacht.

Die signaturbasierte Erkennungsform überwacht Daten auf Muster. HIDSs mit signaturbasierter Erkennung funktionieren ähnlich wie Antivirus-Anwendungen, die nach Bitmustern oder Schlüsselwörtern in Programmdateien suchen, indem sie ähnliche Scans in Protokolldateien durchführen. Signaturbasierte NIDS hingegen funktionieren eher wie Firewalls, außer wenn Firewalls Stichworte, Pakettypen und Protokollaktivitäten überprüfen, die in das Netzwerk eingeben oder das Netzwerk verlassen, führen NIDSs ähnliche Prüfungen beim Datenverkehr innerhalb des Netzwerks durch.

Ähnlich wie die Wahl zwischen einem hostbasierten IDS und einem netzwerkbasierten IDS schließen sich anomalie- und signaturbasierte Erkennungsstrategien nicht gegenseitig aus. Jedes System ergänzt das andere und schafft ein umfassenderes Intrusion Detection System / Angriffserkennungssystem.

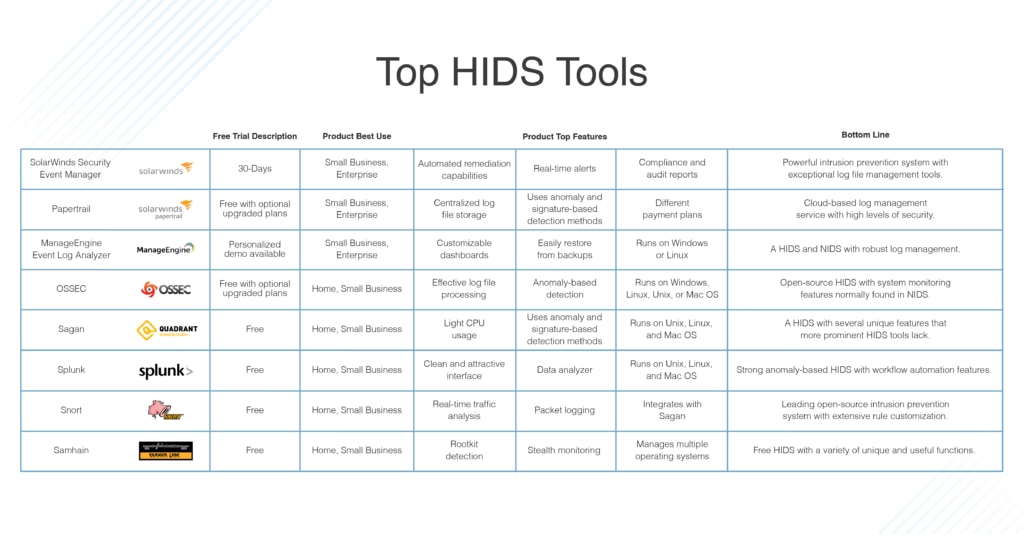

8 Beste HIDS und NIDS Tools

Selbst kleinere Netzwerke können täglich eine beträchtliche Menge an Protokolldaten erzeugen, was bedeutet, dass Sie ein HIDS benötigen, das große Datenmengen schnell sortieren und durchsuchen kann. Ein langsames HIDS-Tool bringt Ihnen nicht viel, da es möglicherweise nicht mit dem Informationsvolumen Schritt halten kann, dass Ihr Protokollserver täglich sammelt. Eine übersichtliche Benutzeroberfläche oder ein Dashboard können zwar verlockend sein, aber der Aufwand an verzögerten Suchfunktionen lohnt sich nicht. Die besten HIDS-Tools bringen Ihnen das Beste aus beiden Welten – schnelle Überwachung und intuitive Schnittstellen, um Ihren Job einfacher zu machen.

Ich habe diese Liste mit den meiner Meinung nach besten HIDS-Softwareoptionen erstellt, wobei einige NIDS-Tools für ein gutes Maß aufgelistet sind. Einige der hier aufgeführten Tools sind kostenlos, was bedeutet, dass sie möglicherweise nicht die gleichen Funktionen wie die kostenpflichtigen Optionen haben. Allerdings habe ich sie aufgelistet, weil sie außergewöhnlich schnell arbeiten. Einige der Tools sind auch viel umfassender, während andere ausschließlich auf die Einhaltung bestimmter Datensicherheitsstandards ausgelegt sind. Ihre spezifischen Bedürfnisse – und die Größe der zu überwachenden Systeme – helfen Ihnen zu bestimmen, welche Tools am besten zu Ihrem Unternehmen passen.

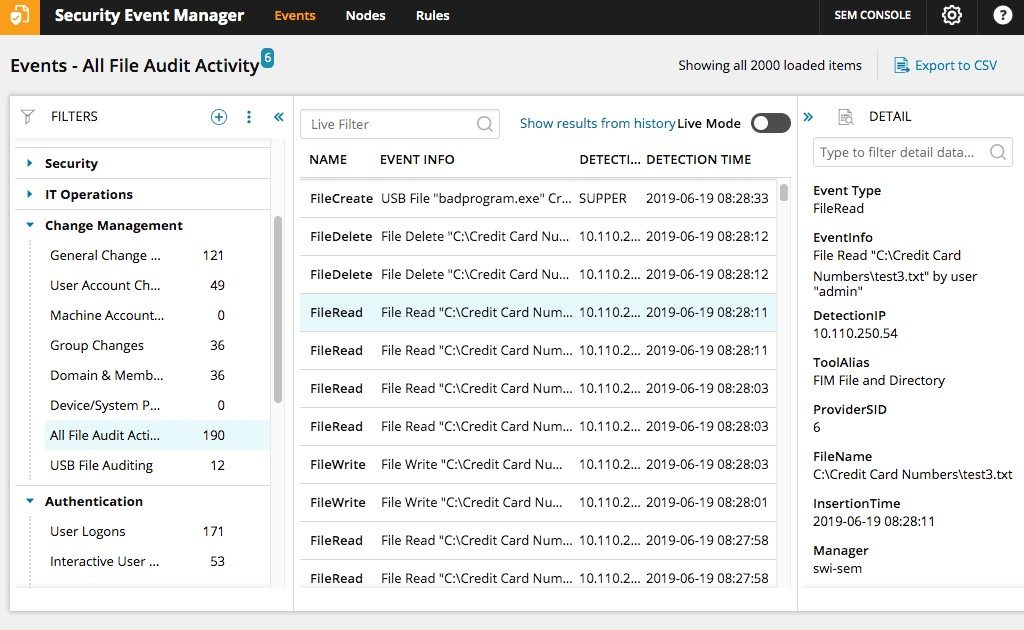

SolarWinds Security Event Manager (SEM) ist ein HIDS mit einer robusten Reihe automatisierter Tools zur Bedrohungsbeseitigung. Wenn Sie die Akronyme beachtet haben, wird diese Option technisch zu einem IPS. Es kommt auch mit einem Toolset von nützlichen Protokollverwaltungsfunktionen. Security Event Manager erleichtert das ständige Überwachen, Weiterleiten, Sichern oder Archivieren von Protokolldateien und enthält eine integrierte Transit- und Speicherverschlüsselung.

Ich bevorzuge SolarWinds-Produkte für ihre automatisierten Warnsysteme sehr, die nicht nur effektiv, sondern auch anpassbar sind, d.h. Sie müssen keine Kontrollen von Hand durchführen – es sei denn, Sie möchten: Zusätzlich zu den automatisierten Funktionen bietet dieses Tool die Möglichkeit, die Datenintegrität manuell zu überprüfen. Es verwendet auch ein zentralisiertes Protokollanalyse-System, um mögliche APT-Aktivität zu erkennen. Durch das Abrufen und Analysieren von Daten aus Systemen im gesamten Netzwerk erstellt die Software eine zusammenhängende Überwachungsumgebung, um die Anzeichen von APT-Cyberattacken aufzuspüren und auszurotten.

Eine weitere nützliche Funktion ist die Möglichkeit, Prüfberichte zu erstellen, um zu überprüfen, wie eng Sie sich an eine Vielzahl von Datensicherheits- und Integritätsstandards halten, darunter PCI DSS, SOX, HIPAA, ISO, NCUA, FISMA, FERPA, GLBA, NERC CIP, GPG13 und DISA STIG. SolarWinds SEM kann Protokolldaten von den meisten Betriebssystemen, einschließlich Linux und Unix, sammeln, obwohl es nur auf Windows-Servern installiert werden kann. Es wird jedoch Protokolldaten von anderen Betriebssystemen, einschließlich Linux und Unix, erfasst.

Alles in allem ist SEM ein unglaublich umfassendes Intrusion Detection System für Funktionalität und Anpassung mit leistungsstarken Sicherheitstools. Sie können auch eine kostenlose 30-Tage-Testversion herunterladen, um sie vor dem Kauf zu testen.

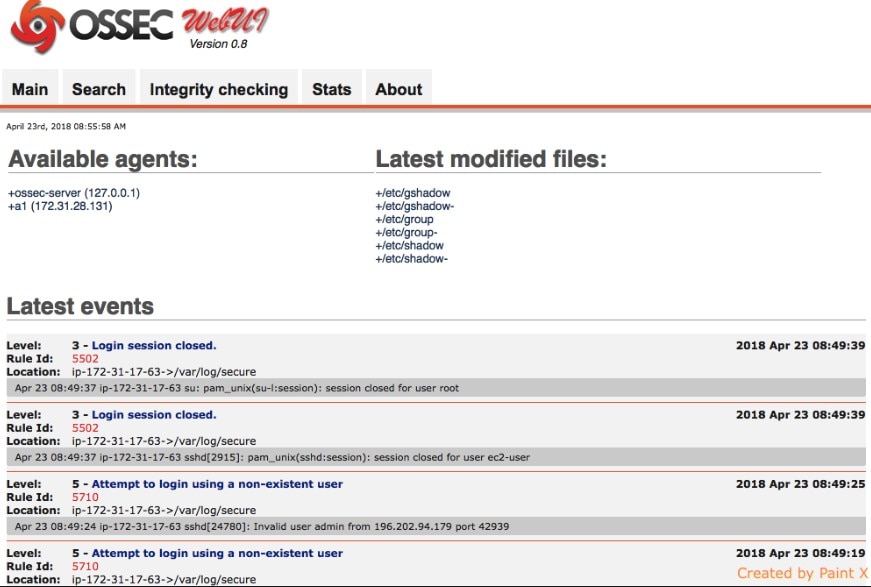

Diese kostenlose Anwendung ist meiner Meinung nach eine der besten verfügbaren Open-Source-Optionen. Technisch gesehen handelt es sich zwar um ein HIDS, aber es bietet auch einige Tools zur Systemüberwachung, die man eher in einem NIDS finden würde. Wenn es um Protokolldaten geht, ist OSSEC ein unglaublich effizienter Prozessor, verfügt jedoch über keine Benutzeroberfläche. Sie können dies umgehen, indem Sie ein Open-Source-Dashboard wie Kibana oder Graylog verwenden.

OSSEC organisiert und sortiert Ihre Protokolldateien und verwendet anomaliebasierte Erkennungsstrategien und -richtlinien. Da es sich um eine Open-Source-Anwendung handelt, können Sie auch vordefinierte Regelsätze zur Bedrohungsaufklärung aus der Gemeinschaft anderer Benutzer herunterladen, die OSSEC installiert haben. Wenn Sie technischen Support benötigen, steht Ihnen die Hilfe der aktiven Benutzergemeinschaft kostenlos zur Verfügung. Trend Micro – der Hersteller von OSSEC – bietet ebenfalls ein professionelles Supportpaket gegen eine Gebühr an.

OSSEC kann auf einer Vielzahl von Betriebssystemen installiert werden, darunter Windows, Linux, Unix und Mac OS. Das Tool überwacht Ereignisprotokolle und die Registrierung für Windows-Systeme und schützt auf anderen Betriebssystemen das Root-Konto. OSSEC bietet auch Funktionen für Compliance-Berichte. Die Methoden zur Erkennung von Protokolldateien suchen nach ungewöhnlichem Verhalten oder nicht autorisierten Änderungen, die speziell zu Compliance-Problemen führen können.

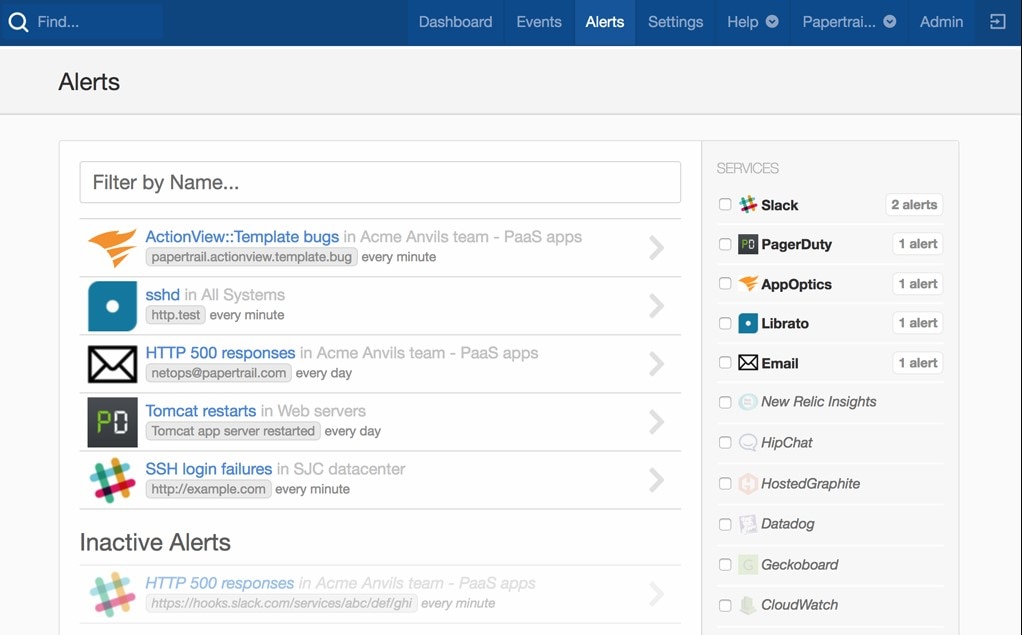

Papertrail™ ist ein weiteres SolarWinds-Produkt und es unterscheidet sich ein wenig von Ihrem typischen HIDS oder NIDS. Dieser Cloud-basierte Verwaltungsdienst aggregiert Ihre Protokolldateien und speichert sie, so dass Sie sich keine Sorgen machen müssen, dass die Datenmengen auf Ihren Systemen Speicherplatz beanspruchen. Durch die Zentralisierung der Speicherung von Protokolldateien bietet Papertrail einen einfachen Zugriff und schnelle Suchfunktionen für Ihr gesamtes Datenarchiv.

Das Tool verwendet sowohl anomalie- als auch signaturbasierte Erkennungsstrategien, kann eine Vielzahl von Dateitypen verwalten (einschließlich Windows-Ereignisprotokollen, Firewall-Benachrichtigungen und mehr) und sendet Richtlinienaktualisierungen zu Bedrohungsinformationen mit neuen Informationen, die aus Cyberangriffen auf andere Benutzer stammen.

Wie andere SolarWinds-Produkte ermöglicht Ihnen Papertrail die Erstellung und Änderung Ihrer eigenen Regeln und Richtlinien. Papertrail verschlüsselt Protokolldaten während der Übertragung oder im Speicher und erfordert eine Authentifizierung für den Zugriff auf die Dateien, so dass Sie im Falle von Eindringversuchen einen Bericht erhalten, aus dem hervorgeht, wessen Zugangsdaten verwendet wurden. Es gibt mehrere Abonnementstufen für Papertrail-Speicher, einschließlich einer kostenlosen Option, so dass Sie die Preispläne auf die Größe Ihres Unternehmens abstimmen können.

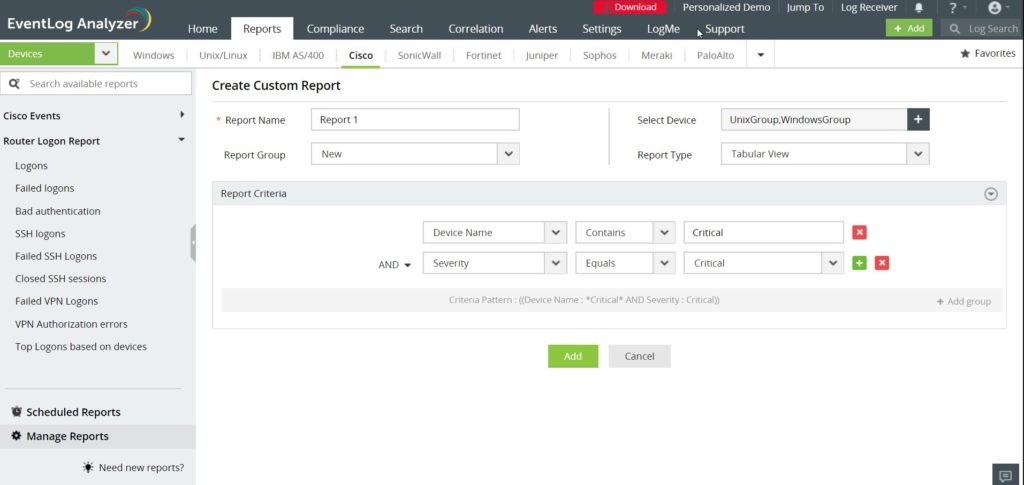

ManageEngine EventLog Analyzer ist eine umfassende Sicherheitsanwendung mit HIDS- und NIDS-Funktionen. Es zentralisiert auch Ihre Protokolldateien und Metadaten an einem Ort. Wenn es feststellt, dass Protokolldateien unangemessen verändert wurden, können Sie Ihre Protokolldateien automatisch aus Backups wiederherstellen. Ähnlich wie Papertrail schützt EventLog Analyzer Protokolldateien mit Verschlüsselungs- und Komprimierungsprotokollen und erfordert eine Benutzerauthentifizierung für den Datenzugriff.

Ein weiterer Vorteil dieses Produkts ist das anpassbare Dashboard, mit dem Sie verschiedene Bildschirme erstellen und anpassen können, welche Funktionen verschiedenen Benutzergruppen zugewiesen werden. So können Sie Ihre Datenerfassung auf das abstimmen, was für die Aufrechterhaltung der Sicherheitsstandards Ihres Unternehmens am relevantesten oder wichtigsten ist. EventLog bietet auch Berichtsfunktionen und ermöglicht Ihnen die Erstellung von Compliance-Berichten für eine Reihe von Datensicherheitsstandards, einschließlich PCI DSS, FISMA, GLBA, SOX, HIPAA und andere. Die Compliance-Berichte sind ebenfalls anpassbar, so dass Sie vorhandene Berichte an die Anforderungen neuer oder bevorstehender gesetzlicher Vorschriften anpassen können.

EventLog Analyzer kann unter Windows oder Linux installiert werden und lässt sich leicht in die Infrastruktur-Management-Tools von ManageEngine integrieren, die Ihnen eine bessere Kontrolle und Überwachung der Leistung und Funktionalität Ihres Netzwerks ermöglichen. In Bezug auf die Preisgestaltung können Sie Ihre ersten fünf Geräte kostenlos überwachen – ein schöner Vorteil, wenn Sie ein Netzwerk zu Hause oder für ein sehr kleines Unternehmen betreiben. Diejenigen, die größere Netzwerke verwalten, können auf der ManageEngine-Website ein Angebot anfordern.

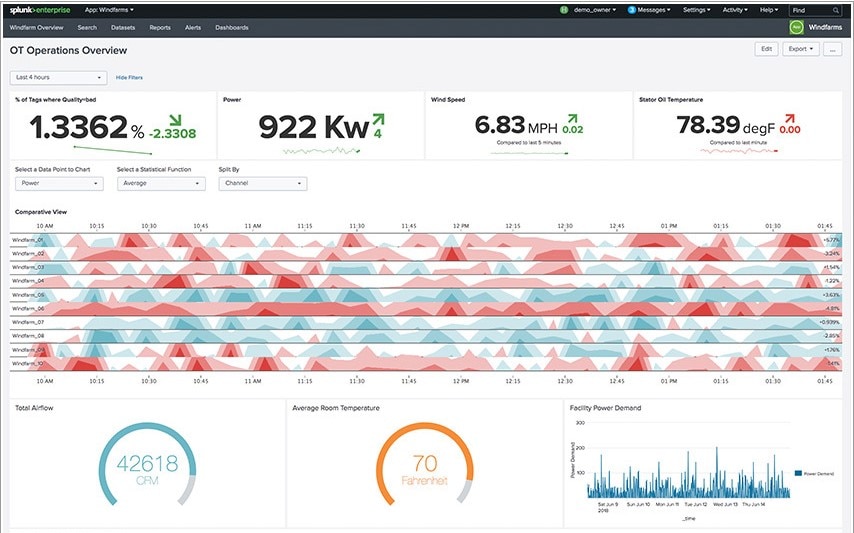

Es stehen verschiedene Versionen von Splunk zur Verfügung, angefangen von der kostenlosen Basisanwendung – einer hervorragenden anomaliebasierten HIDS – bis hin zu kostenpflichtigen Optionen mit einer Vielzahl von NIDS-Funktionen. Die kostenpflichtigen Versionen von Splunk, die Cloud-basierte Optionen enthalten, bieten automatisierte Funktionen, um sofort auf erkannte Bedrohungen zu reagieren und verleihen ihnen IPS-Fähigkeiten. Splunk verfügt außerdem über eine ausgezeichnete Benutzeroberfläche und ein Dashboard mit nützlichen Visualisierungen.

Alle Versionen von Splunk können auf Windows-, Linux- und Mac-Betriebssystemen installiert werden und jede Version enthält einen leistungsstarken Datenanalysator zum einfachen Sortieren und Durchsuchen Ihrer Protokolldaten. Für die verschiedenen Stufen von Splunk stehen verschiedene kostenlose Testzeiträume zur Verfügung, so dass Sie es vor dem Kauf ausprobieren können.

Sagan ist eine weitere kostenlose Option, die sowohl anomalie- als auch signaturbasierte Erkennungsstrategien verwendet. Sagan ist anpassbar und ermöglicht es Ihnen, automatische Aktionen für die Anwendung zu definieren, die ausgeführt werden sollen, wenn ein Eindringkontingent ausgelöst wird. Es verfügt über eine Reihe von Tools, die andere HIDSs nicht anbieten, darunter eine IP-Geolokalisierungsfunktion, mit der Warnmeldungen erstellt werden können, wenn Aktivitäten von mehreren IP-Adressen anscheinend vom gleichen geografischen Standort ausgehen. Sagan ermöglicht auch die Ausführung von Skripten, was bedeutet, dass es eher wie ein IPS funktionieren kann.

Sagan wurde so geschrieben, dass es sich problemlos in Snort, ein NIDS (siehe unten), integrieren lässt. Zusammen ergeben sie eine leistungsstarke Open-Source-Kombination aus HIDS und NIDS.

Obwohl Sagan nur auf Linux-, Unix- und Mac-Betriebssystemen installiert werden kann, kann es dennoch Windows-Ereignisprotokollmeldungen sammeln. Es ist eine relativ leichte Option und belastet die CPU Ihres Servers nicht zu sehr.

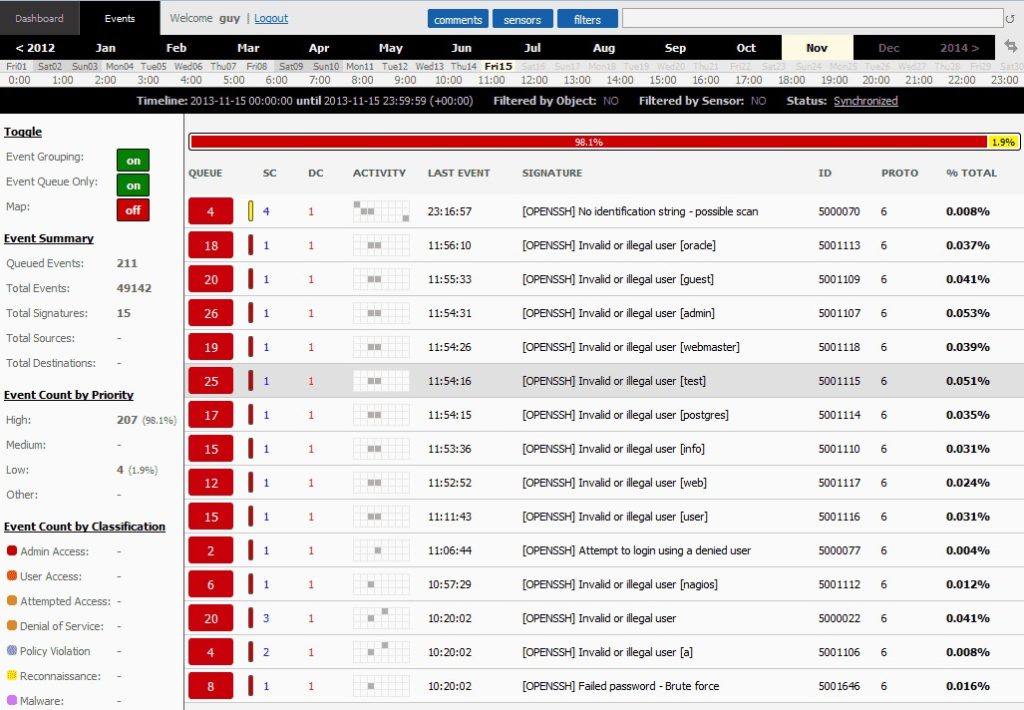

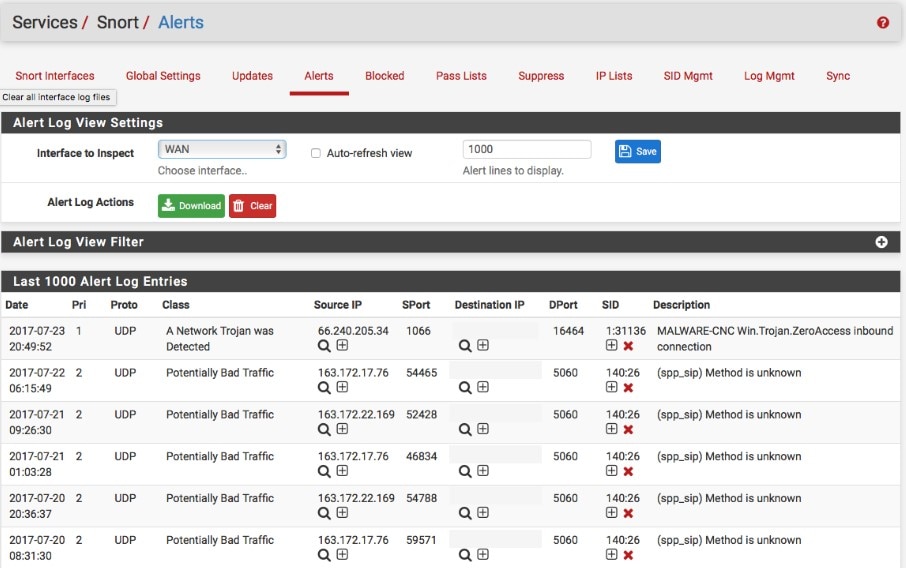

Snort ist eine ausgezeichnete Open-Source-NIDS-Anwendung mit einer Fülle von Funktionen. Es funktioniert nicht nur als robustes Tool zur Erkennung von Eindringlingen, sondern umfasst auch Paket-Sniffing- und Protokollierungsfunktionen.

Ähnlich wie Sie mit OSSEC Regeln und Richtlinien aus der Benutzergemeinschaft herunterladen können, stehen auf der Website vordefinierte Regeln für Snort zur Verfügung. Sie können sich auch für Abonnements anmelden, um sicherzustellen, dass Ihre Richtlinien für Bedrohungsinformationen auf dem neuesten Stand sind. Die Regeln von Snort können auch nach Ihren Vorgaben angepasst werden, aber die grundlegenden Richtlinien sind ein guter Ausgangspunkt. Zu den Ereignissen, die von diesen Richtlinien erkannt werden, gehören Pufferüberlaufangriffe, CGI-Angriffe, Betriebssystem-Fingerabdrücke und Stealth-Port-Scans. Der Regelsatz enthält sowohl anomalie- als auch signaturbasierte Richtlinien, wodurch der Anwendungsbereich der Anwendung ziemlich breit und umfassend wird. Und, wie bereits erwähnt, kann Snort nahtlos mit Sagan für eine umfassendere Open-Source-Überwachungslösung kombiniert werden.

Eine weitere kostenlose HIDS-Option, Samhain, bietet Dateisicherheitsfunktionen wie Integritätsprüfungen, Überwachung und Analyse. Das vielleicht einzigartigstes Merkmal ist die Überwachung im Stealth-Modus, die es im Wesentlichen ermöglicht, ohne dass ein Hacker dies bemerkt. In vielen Fällen von Cyberattacken können Eindringlinge Erkennungsprozesse identifizieren und stoppen, aber ihre proprietäre kryptografische Funktion verhindert, dass Hacker ihre Aktivität bemerken und Suchvorgänge durchführen. Das Tool verwendet einen PGP-Schlüssel, um auch zentrale Protokolldateien und Sicherungen zu schützen.

Weitere Funktionen sind die Möglichkeit, Rootkit-Erkennung und Port-Überwachung durchzuführen und versteckte Prozesse zu erkennen, die auf Ihren Geräten ausgeführt werden. Es kann mehrere Systeme – auch wenn diese mit unterschiedlichen Betriebssystemen arbeiten – über eine zentrale Schnittstelle verwalten. Samhain kann auf den Betriebssystemen Linux, Unix und Mac sowie über Cygwin auf Windows installiert werden.

Aber warten Sie – Was ist ein Intrusion Prevention System?

Ich habe zwar erklärt, wie HIDSs und NIDSs eine wesentliche Rolle für den Schutz Ihres Netzwerks spielen, aber beide sind nur Erkennungssysteme. Sobald sie verdächtige oder böswillige Aktivitäten identifiziert haben, liegt es an Ihnen, das Problem anzugehen, Ihre Daten zu sichern und potenziellen Schaden zu verhindern oder zu mindern.

Sie können zwar manuell daran arbeiten, diese Bedrohungen zu verhindern und einzudämmen, doch kann dies sowohl zeitaufwändig als auch ineffizient sein. Meiner Meinung nach ist es die bessere Option, in Netzwerkmanagement-Tools zu investieren, um das Blockieren und Entfernen von Eindringlingen auf Ihren Systemen zu vereinfachen. Die Kombination eines Intrusion Detection Systems mit Gegenmaßnahmen zur Beseitigung von Bedrohungen ergibt ein vollständig umfassendes Paket, das als Intrusion Prevention System (IPS) bezeichnet wird – ein etwas irreführender Name, da IPS technisch darauf ausgerichtet sind, erkannte Sicherheitsverletzungen abzudichten, anstatt Sicherheitsverletzungen abzuwehren, bevor sie beginnen. Mehr über die Unterschiede zwischen IDS und IPS erfahren Sie in meinem anderen Artikel.

Es kann äußerst schwierig, wenn nicht sogar unmöglich sein, die Grenzen Ihres Netzwerks luftdicht und absolut sicher zu halten, da sich so viele Variablen Ihrer Kontrolle entziehen. Selbst die besten Bemühungen, eine sichere Netzwerkumgebung zu schaffen, werden Benutzerfehler, ob absichtlich oder unabsichtlich begangen, nicht verhindern. Leider ist kein Schutzsystem – sei es eine Firewall oder eine Antiviren-Anwendung – jederzeit 100% sicher. IT-Administratoren müssen daher wachsam sein und die richtigen Angriffserkennungstools einsetzen, um ihre Bemühungen zu unterstützen.

Wie hängen HIDS und SIEM zusammen?

SIEM ist ein ziemlich gebräuchliches Akronym in der Informatik, das in der Welt der Netzwerksicherheitstools sicherlich vorkommt. Es ist die Abkürzung für „Sicherheitsinformationen und Ereignisverwaltung“. Grundsätzlich verwendet die SIEM-Technologie eine Kombination aus SIM-Tools (Security Information Management) und SEM-Tools (Security Event Management).

Der Unterschied zwischen den beiden entspricht dem Unterschied zwischen HIDS und NIDS: SIM-Tools verfolgen Protokolldateien auf Muster im Laufe der Zeit, und SEM-Tools untersuchen Daten in Echtzeit. Wenn Sie beides gleichzeitig zur Überwachung Ihrer Daten verwenden, verwenden Sie technisch gesehen ein SIEM-System. Wenn Sie IDS- und SIEM-Tools zusammen verwenden, ergreifen Sie auch eine Vielzahl strategischer Maßnahmen zur Aufrechterhaltung der Datensicherheit.

Zusätzliche zu wissende Definitionen: APT, ATP und Threat Intelligence

Ein besonders böswilliges Sicherheitsproblem, auf das Sie bei der Suche nach HIDS-Lösungen stoßen können, wird als Advanced Persistent Threat (APT – fortgeschrittene andauernde Bedrohung) bezeichnet. Hierbei handelt es sich um einen Hacker, der über einen längeren Zeitraum ohne Erkennung auf Systeme oder Netzwerke eines Unternehmens zugreifen kann. Ein Vorteil hostbasierter Intrusion Detection Tools ist ihr Design, um APTs zu lokalisieren und zu stoppen.

Einem APT wird durch ein sogenanntes ATP- oder „Advanced Threat Protection“ -System entgegengewirkt (alle Akronyme machen Spaß, ich weiß!). ATP-Systeme sind im Wesentlichen dasselbe wie Intrusion Detection Systeme, jedoch mit stärkerem Schwerpunkt auf sogenannten Bedrohungsinformationen.

Ein Vorteil der ATP-Systeme sind die von den Anbietern angebotenen „zentralen Dienste zur Sensibilisierung für Bedrohungen (Central Threat Awareness Services)“. Diese Dienste – die als laufendes Abonnement oder mit einem zusätzlichen Vorabkaufpreis enthalten sein können – senden regelmäßig Aktualisierungen aus, um ATP-Systeme mit Informationen über positiv identifizierte Angriffsvektoren, die aus aggregierten Datenprotokollen und Berichten anderer Abonnenten ausgewählt wurden, auf dem neuesten Stand zu halten. Dank der zentralisierten Datenbank mit Angriffsvektoren können alle Abonnenten davon profitieren. Selbst wenn Ihre Systeme noch nicht von einer bestimmten Form des Eindringens betroffen sind, können sie dennoch darauf vorbereitet sein, diese zu identifizieren. Einige HIDS-Anbieter bieten ähnliche Dienste an, während andere nach eher gemeinschaftsorientierten Modellen arbeiten, aber im Großen und Ganzen neigen ATP-Anbieter dazu, robustere Funktionen zur Bedrohungsaufklärung anzubieten.

Was ist Bedrohungsaufklärung? Bedrohungsaufklärung in Intrusion Detection Systemen bezieht sich auf den Prozess der Überprüfung von Datensuchbegriffen und Systemtests anhand einer Reihe von Regeln, um das Vorhandensein von Netzwerkaktivitäten zu erkennen, die untersucht werden sollten. Während künstliche Intelligenz verwendet werden kann, um kodierte Prüfungen oder modifizierbare Regeln zu erstellen, die als Richtlinien festgelegt werden, hängt die Wirksamkeit von Richtlinien, die von automatisierten Systemen erstellt werden, vollständig von den Interferenzregeln ab, die in die eigentliche KI eingebaut sind. KI-Systeme können sehr hilfreich sein, aber Sie sollten sicherstellen, dass das Fundament solide ist, bevor Sie sich zu sehr auf sie verlassen.

Gesamtbild: Warum sind Protokolldateien wichtig?

Es steht mehr denn je auf dem Spiel, Daten geschützt und sicher aufzubewahren. Die schiere Menge an Protokolldateien, die in einem Netzwerk erzeugt werden, kann einschüchternd wirken, aber deshalb ist die Verwendung eines HIDS-, NIDS- oder anderen Angriffserkennungssystems so wichtig. Wenn Sie Ihre Protokolldateien nicht ordnungsgemäß überwachen und pflegen, könnte Ihr Unternehmen in Gefahr sein.

Sie müssen sich nur einige der jüngsten Datenschutzverletzungen ansehen, und die Millionen von Dollar, die Unternehmen aufgrund von Rechtsstreitigkeiten zahlen mussten, um ein Gefühl dafür zu bekommen, wie unzureichende Sicherheit das Endergebnis und den Ruf Ihres Unternehmens beeinflussen kann. Angesichts der Datenschutzbedenken, die durch diese undichten Stellen aufgeworfen werden, werden Datenschutzfragen häufig in Verträge aufgenommen. Mehrere Branchen haben auch Daten- und Sicherheitsstandards eingeführt, was nicht nur dazu beiträgt, dass sich die Beteiligten sicherer fühlen, sondern auch besser für Ihr Unternehmen ist. Zu den Datenintegritätsstandards gehören Anforderungen bezüglich der Wartung von Protokolldateien, die Unternehmen befolgen müssen, um die gesetzlichen Vorschriften einzuhalten. Bestimmte Standards verlangen, dass Protokolldateien sicher aufbewahrt und über Jahre hinweg archiviert werden.

Wie pflegen Sie die Sicherheit Ihrer Logfiles?

Da Protokolldateien Ereignisnachrichten erstellen können, die Hinweise auf Eindringlinge enthalten, werden sie von Hackern häufig geändert, um Anzeichen für böswillige Aktivitäten zu entfernen. HIDS sind ein integraler Bestandteil einer umfassenden Sicherheitslösung, da sie Dateien auf einem Protokollserver sichern können, auf den Prüfungen auf unbefugte Änderungen durchgeführt werden. Die Verwendung eines Protokollserver ist auch der Schlüssel zur Einhaltung von Datensicherheitsstandards.

Die Verwendung eines HIDS als Teil Ihrer Sicherheitslinie wird Ihnen nicht viel nützen, wenn die Daten, die es überwacht, manipuliert worden sind. Um Ihre Protokolldateien angemessen zu schützen, müssen Sie auch Maßnahmen ergreifen, um sicherzustellen, dass Sie über ein ordnungsgemäßes Authentifizierungssystem verfügen. Wenn Ihre HIDS-Tools lediglich die Log-Dateien überwachen, hat das automatisierte System keine Möglichkeit zu erkennen, was einen autorisierten oder unautorisierten Zugriff darstellt, es sei denn, es verfolgt auch die mit den Benutzerkonten verbundenen Berechtigungen. Durch die Verfolgung von Berechtigungen können Sie feststellen, wer auf die Dateien auf dem Server zugreifen kann und wer nicht, und ob Änderungen an der Benutzerbereitstellung erforderlich sind.

Welches Bedrohungserkennungstool ist das Richtige für mich?

Dieser Host Intrusion Detection System-Vergleich soll Sie mit den Informationen ausstatten, die Sie benötigen, um festzustellen, welche HIDS-Tools für die von Ihnen verwalteten Systeme am besten geeignet sind. Die Größe Ihres Netzwerks und die Wahl des Betriebssystems auf Ihren Protokollservern sowie die Art und Weise, wie praxisnah Sie jedes Detail Ihrer Intrusion Detection Sicherheitslösungen verwalten möchten, sind alles Faktoren, die bei der Entscheidung, welches Programm – oder welche Kombination von Programmen – für Ihr Unternehmen am besten geeignet ist, eine Rolle spielen.

Wenn Sie ein Premium-Produkt zur Angriffserkennung wünschen oder davon profitieren möchten, empfehle ich Ihnen dringend, den Security Event Manager in Betracht zu ziehen. Wenn Sie Cloud-basierte Dienste ausführen möchten, sollten Sie sich Papertrail oder Splunk Cloud ansehen. Die anderen IDS-Lösungen, die ich hier besprochen habe, werden Admins ansprechen, die Open-Source-Anwendungen mögen, mit denen sie basteln können. Wenn Sie sich nicht ganz sicher sind, welches Tool Sie ausprobieren sollen, können Sie jederzeit die kostenlosen Testversionen herunterladen.